为了向人们提供舒适方便和安全快捷的消费模式,智慧城市汇集了各种现代技术和解决方案,然而,在智慧城市概念被大力倡导的同时,安全却成为了经常被忽略的问题。智慧城市基础设施的快速发展,给好奇者和网络犯罪分子带来了充足的活动空间。

1 .智能终端漏洞

在城市的街道和公园,停车支付终端、自行车租赁点和移动设备充电站是比较常见的智能终端;在机场和客运站,有自助售票机和问讯台;在电影院,有取票终端;在医院和公共场所,有排队管理系统;甚至是在有些付费公厕都安装有支付终端。

图:影院自助取票终端

然而,越智能越复杂的设备,其自身的安全漏洞和配置缺陷却越多,另外,这些设备的特定场景更能成为网络犯罪份子攻击利用的目标:

- 设备安装在公共场所

- 设备全天候待机

- 同类型设备配置相同

- 用户信任依赖度较高

- 存储用户数据,包括个人资料和财务信息

- 设备互联,可以访问到其它局域网

- 设备连接互联网

新闻曾报导过,电子路标被黑客入侵并被篡改显示“前方有僵尸“、交通灯或交通控制系统存在漏洞等等,然而,这些只是冰山一角,智慧城市基础设施不仅仅包括交通灯和路标。

2 .智慧城市终端

从技术角度来讲,大部分支付服务终端通常都是PC式的触摸屏,主要不同在于Kiosk导览模式–提供给用户交互式访问的图形界面,同时也限制用户访问系统功能的操作。但在我们的实际研究中发现,大部份终端由于缺少可靠防护,都可以通过回退Kiosk模式获取到系统某些访问权限。

Kiosk Mode:针对用户设置有限操作功能,一种无地址栏、工具栏等额外菜单的全屏浏览模式,用于公共计算机或者嵌入系统,如ATM机、自动服务机系统。Windows8.1系统的IE浏览器中也有此模式。

Kiosk 模式回退(全屏回退)技术

多数终端都存在几种典型的漏洞,其中一种就是Kiosk模式回退:

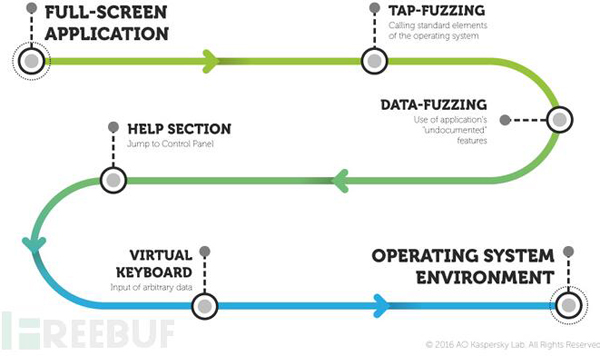

图:Kiosk模式回退

Tap Fuzzing

Tap Fuzzing是一种终端交互时,利用误操作退出全屏模式的技术,黑客通过点击屏幕所有地方,或长按各种显示元素试图调用系统功能菜单,如打印、帮助、属性等,并以此为入口调用命令行获取系统权限,得到有价值数据或安装恶意软件。

图:公共终端安全分析方法论

Data Fuzzing

当黑客成功获取系统某些”隐藏“菜单的访问权限之后,便向可输入区域填入各种数据,试图引起导览系统Kiosk模式错误。如果系统开发者未对用户输入的字符串长度、特殊字符等设置过滤检查功能,那么输入的错误数据可能触发系统错误异常。这些异常可导致系统某些接口元素被攻击者调用,如通过帮助栏访问控制面板,而通过控制面板又可以调用系统虚拟键盘。

其它技术

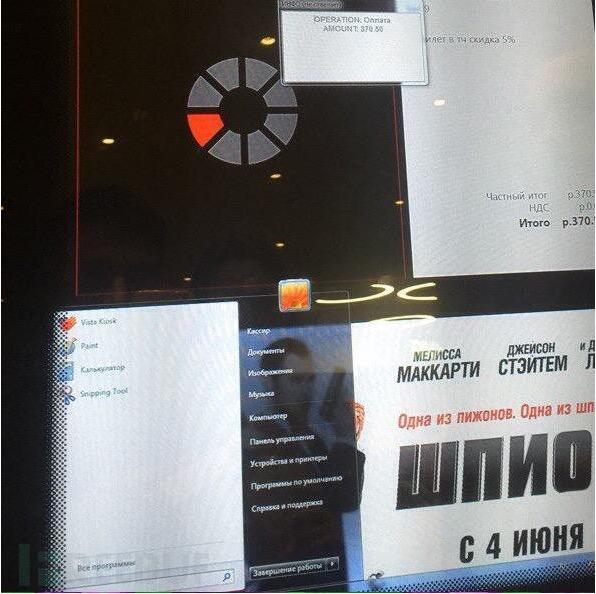

另外一种Kiosk回退技术就是寻找外部链接调用浏览器窗口。通常,由于开发人员疏忽,很多终端显示程序都包含有外部社交媒体链接,如VKontakte, Facebook, Google+等。智能终端的用户交互接口元素会引起多种全屏回退场景,如影院自助售票终端全屏回退:

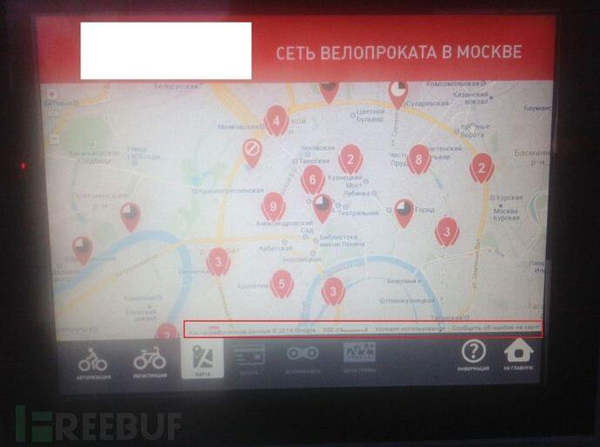

3 .自行车租赁终端

许多欧洲发达城市都设置有下图这种自行车租赁终端,方便人们注册租车和帮助服务,我们在其中发现,用来注册的谷歌地图下方有一个状态栏,包含“错误报告”、“隐私政策”和“使用条款”等外部链接。

图:包含外链的状态栏

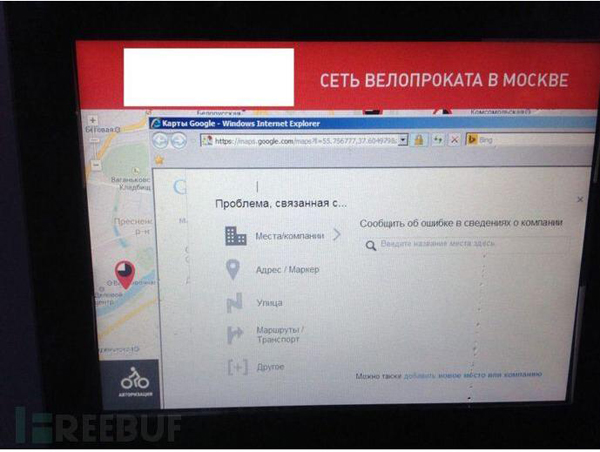

打开任何一个链接都会调用到IE浏览器,由此可进一步访问操作系统。

图:IE浏览器的出现为攻击者提供了攻击入口

之后,通过页面上的帮助链接就可以轻易找到并调用虚拟键盘,由此,我们就获得了该终端系统的控制权限,当然也能执行任意程序。

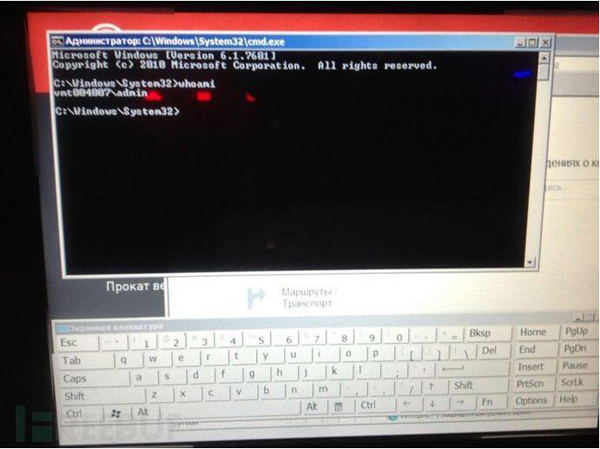

图:以管理员权限运行CMD

另外,攻击者可以由此获取系统管理员密码hash,而且,该密码可能是同类型终端的统一密码。而系统内的租车人详细信息也会成为攻击者的获取目标,这些高价值数据包含姓名、电话、邮箱等信息。除此之外,攻击还可以在终端系统中安装keylogger键盘记录程序,远程控制系统并获取用户输入数据,或者利用这些全天候设备进行加密货币开采或其它黑客活动,一些大胆的犯罪份子甚至会在显示屏幕上增加支付卡输入窗口以骗取用户详细的支付信息。

4. 政府办公终端

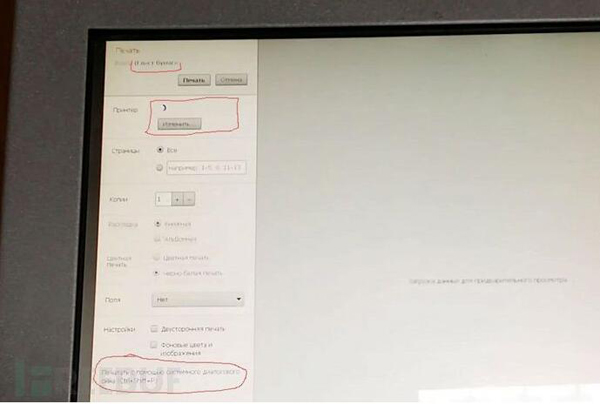

一些政府办公终端也容易受到黑客攻击,比如我们发现的一台打印用户支付清单的终端系统,在填入所有相关数据,点击“创建”按钮之后,将会跳出一个持续数秒、包含打印参数和控制工具的标准打印菜单。

图:终端显示的打印过程信息

攻击者可以利用这几秒的时间回退到帮助栏,调用控制面板和屏幕键盘,最终达到窃取打印信息、安装恶意软件、获取系统密码等目的。

5. 机场公共设备

机场随处可见的自助值机设备同样存在严重的安全问题,而且,这些设备与其它终端不同,它们被用来存储和处理有价值的用户信息。

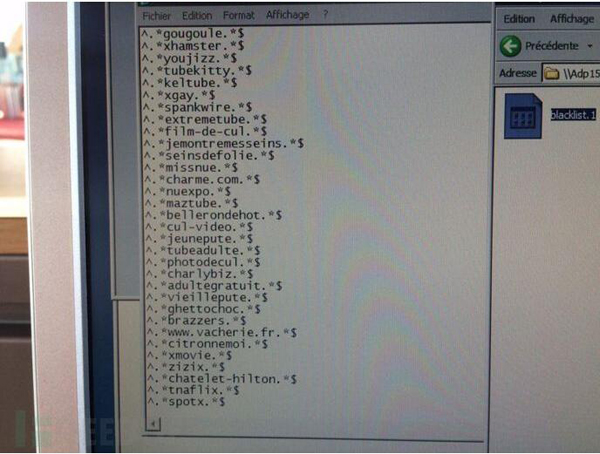

图:回退全屏模式并调用浏览器窗口

很多机场还提供付费网络接入服务,这些服务终端将会存储用户姓名、支付卡信息等,当然这些终端一样是kiosk mode,一样存在回退错误,并且其内置播放广告的Flash Player插件可以用来调用系统其它功能菜单。而且这些终端上的网站限制和过滤功能几乎没什么用,攻击者可以轻易获取到访问限制列表,随意增加或删除任何网址,当然,也可以增加一个钓鱼网站,或一个恶意软件传播网站。

图:终端网站限制列表

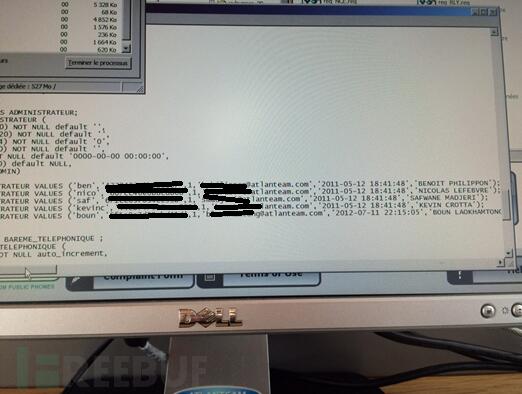

我们甚至还在这些终端上发现了存储用户信息的明文数据库,包含登录信息、密码、支付卡详情等。这就意味着,只要找到回退kiosk mode的方法,任何人都可以获得这些用户数据。

图:终端配置文件储存的用户登录信息

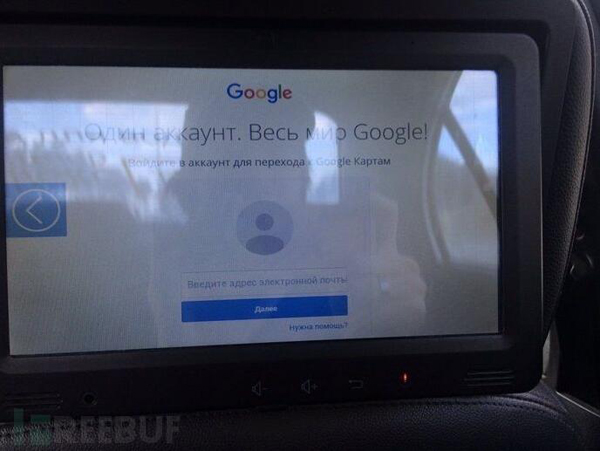

6 .出租车资讯娱乐终端

在有些欧洲城市,安装在出租车后座的信息娱乐终端方便乘客查询信息和娱乐消遣,当然,出于安全原因,这些终端中也安装有内置摄像头。

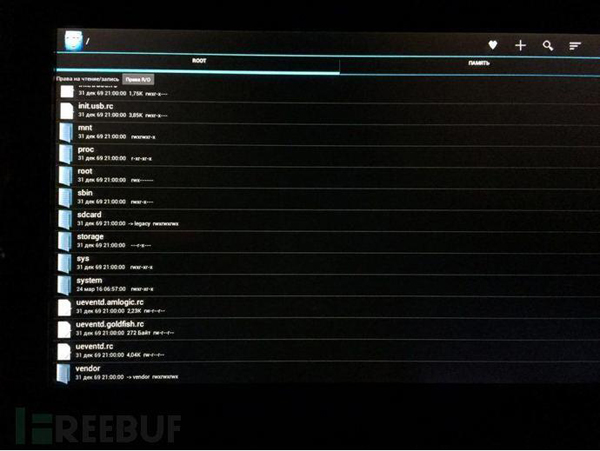

我们发现,这类基于安卓的终端系统在主屏上有隐藏文本菜单,这些隐藏菜单可以间接激活系统搜索选项,实现设备重启或关机。在设备运行中,甚至可以回退主菜单进入RE文件管理器(RootExplorer)界面:

图:RE文件管理架构

攻击者通过这个入口就可以控制终端系统包括内置摄像头在内的所有功能,另外,一些黑客可以通过网站植入恶意程序远程控制摄像头,实现任意摄录、拍照和上传目的。

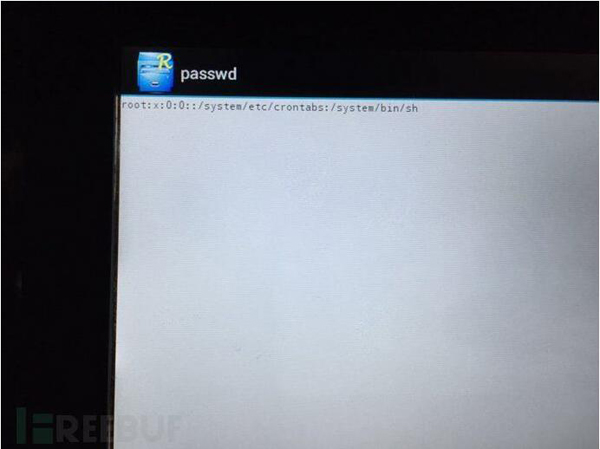

图:终端中发现的密码配置文件

7. 道路高速摄像机

我们通过SHODAN利用DORK脚本发现很多高速摄像机IP地址,并发现了一些规律:每个城市的高速摄像机都处于同一子网,而且具有相同的架构特点,通过扫描相邻子网可以发现更多这类设备。

在确定了摄像机的开放端口之后,我们试图通过RTSP(流媒体协议)发现视频管理控制界面,出乎意料,视频管理系统竟然没有密码!它们完全向互联网用户开放!这些数据不仅包括视频资料,还包括摄像头坐标、地理位置、车牌号码等信息。

图:高速摄像机的画面截图

这些设备配置了很多开放端口,通过这些端口还可以进一步获取内部子网和硬件信息。

另外,我们从这些设备的公开技术资料发现,它们还可以通过无线网络进行重编程,可以监测特定车道的车辆交通规则,也能关闭特定车道的监测功能。所有这些设置都可以远程操作。如果这些设备被犯罪份子控制,他们就可以远程关闭车辆监测功能实施非法活动,也可以实时监视执法部门的追捕路线,甚至可以进一步获取车辆数据库访问权限,非法注册、变更、删除车辆信息。

8. 智慧城市路由器

在智慧城市建设中,路由器负责在各种数据中心节点之间传输信息。以道路基础设施路由器为例,我们发现,这些路由设备大部分都为弱口令或无口令状态,另一个主要漏洞就是,大多数路由设备的网络名称和它们的地理位置相对应,如街道名称或建筑名称。只要其中一个路由器被黑客入侵,其它相邻IP范围的路由器就会沦陷,当然还可以通过它们来确定地理位置信息。黑客可以获取并上传这些路由器的记录信息,可以开通SSH、Telnet通道远程控制这些路由设备。

以上这些设备都是智慧城市中不可缺少的基础设施,然而,一旦犯罪份子利用这些潜在漏洞获取系统控制权限之后,将会造成安全威胁。例如,犯罪份子可以从道路路由器的监测数据中发现银行大批现金的运输路线,配合道路摄像头可以实时监测运钞车动向,实施抢劫。

9 .我们的建议

Kiosk导览界面不要设置可调用系统菜单的额外功能,如鼠标右击、外链等;

终端系统程序应该采用沙箱技术,如jailroot、sandbox等;

采用“瘦客户端”模式尽量少存储用户交互数据;

限制当前系统会话用户权限;

一台设备一个密码;

必须针对智能信息系统进行安全审计或渗透测试;

对关键设备不设置可访问的互联网IP;

对路由器设置强壮密码口令。

10 .总结

现代城市使用的智能设备逐步增多,这些新型设备与其他设备系统高度互联。为了人们的生活和消费安全,智慧城市这个广义的信息系统需要专业的知识方法来进行安全防护。