电影《谍影重重5》的故事刚刚落下帷幕,相信各位影迷依然对主角Jason在希腊雅典以及美国拉斯维加斯的马路上与反派Asset的两处飞车角逐片段记忆犹新。

在这些紧张刺激的动作戏以外,说起影迷们最关注的问题,便非它莫属了:

“电影中展现的种种针对电子设备的监控技术真的存在吗?”

事实告诉我们,抛开影片需要的艺术渲染效果以外,这些监控技术的存在是真实可信的。实际上,我们每个人都处于一场看不见硝烟的信息战当中。在某些我们看不见的角落里,有人有能力对个人电脑中的隐私数据进行全方位的窥探。在这一过程中,最常用的工具便是间谍软件以及木马程序,公众通常从行为上把它们统一归类为“木马”。

在影片中共计出现了如下几个给人留下深刻印象的有关木马的片段:

1、在影片的开头,前作女主角Nicky在位于冰岛雷克雅未克某个黑客聚集地中侵入CIA数据库,并利用木马从某台内网服务器中窃取各种隐秘行动的资料。

2、CIA特工发现这次入侵之后立刻发动反击,而他们的反击做法也很好地遵从了“最好的防御便是进攻”这一准则:在获得入侵者IP之后,他们成功侵入了冰岛的电网系统并上传了一个木马,随后对整个地区实施了停电攻击以中断Nicky与CIA的连接。

3、本作女主角Heather利用文件中植入的木马程序实时监控Jason打开文件的行为,并迅速锁定了他的位置。

4、CIA特工在发现Jason开始在电脑断网的情况下浏览文件之时,当机立断地决定入侵电脑旁边的手机,并以它作为跳板对电脑进行控制,强制关机并删除机密文件。

这些技术细节看上去简直是匪夷所思,但真的不可能发生吗?未必,事实上,潜藏在暗处的攻击者们早就有办法在技术层面上完成这些看似“不可能”的任务。

1.侵入数据库

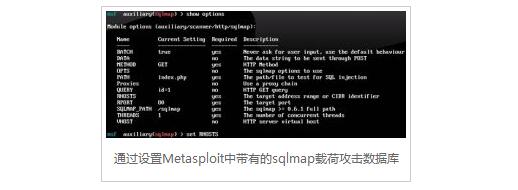

通过Metasploit框架以及各式各样被公开在安全社区或者地下产业链中的漏洞细节、概念验证代码(PoC)甚至现成的利用程序(Exploit)和攻击载荷(Payload),攻击者们可以对那些已确认的漏洞发起攻击并迅速取得有漏洞服务器的控制权,更别提上传一个木马程序以更方便地操作文件和其他数据了。

防护措施:在杜绝弱口令的基础上,保持Windows Update处在开启状态,及时修复系统中存在的漏洞。

2.侵入电网系统并实施停电攻击

电影中的片段其实早有原型,在2015年12月23日,乌克兰电力部门遭遇恶意代码攻击,乌克兰新闻媒体TSN在24日报道称:“至少有三个电力区域被攻击,并于当地时间15时左右导致了数小时的停电事故。”;“攻击者入侵了监控管理系统,超过一半的地区和部分伊万诺–弗兰科夫斯克地区断电几个小时”。在此次事件中,安全公司ESET表示乌克兰电力部门感染的是恶意代码“BlackEnergy”,它曾被用于攻击欧美SCADA工控系统。

3.监控行为并锁定位置

当文件被打开之后,被植入其中的木马程序得到了运行的机会:通常它会快速地在系统目录下创建自身的副本并添加到自启动项,使得用户的电脑每次开机都会启动木马程序。之后,木马程序与它内部设定好的服务器进行通信,并发送自身所在机器的相关信息,其中便包括了受害者的IP地址(Jason便是这样暴露自身位置的)。而在木马联络的服务器上则会生成一个以该木马程序为媒介,管理该机器的终端(Shell),便于攻击者进行操作,但是在电影中,由于主角Jason在阅览CIA的机密文档时关闭了网络连接,使得木马无法和服务器保持通信,所以CIA的特工们不得不想办法通过入侵周围的智能设备来重新取得电脑的控制权。

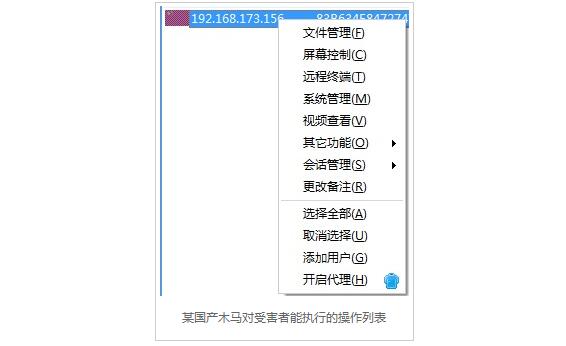

在中国,木马虽然没有和电影中一样看起来十分炫酷的界面,它们所具有的功能却是相当齐全的。下图就是一个简单的示例:

防护措施:警惕任何从非官方渠道获取的软件,使用之前请做好查杀工作,并通过基于行为检测的威胁分析确认其安全性。要知道,有些木马是可以通过无法被杀毒软件识别的编码方式来绕过静态查杀的。顺带一提,男主角Jason就是犯了这样的错误,急于阅览CIA泄露的机密文件以至于在没有足够的安全意识的情况下就打开了文件,继而暴露了自己的位置,也丢失了刚刚到手的文件。

4.入侵智能设备,并以其为跳板对其他PC或智能设备发起攻击

实际上,在Metasploit框架版本的内置模块列表中早已准备了针对Android系统的漏洞利用模块。另外的例子是[2]在2012年的Blackhat黑客大会上,来自CrowdStrike公司的Georg Wicheerski演示了一个Android4.0.1系统上Webkit浏览器的远程代码执行漏洞。只需要用户点击钓鱼短信中的链接,即可做到隐蔽的远程控制和任意代码的执行,其危害性可见一斑。

防护措施:在对第三方应用保持足够警戒的基础上请按照官方提供的补丁随时更新你的智能设备系统,防止遭遇攻击。

虽然作为电影,适当的艺术渲染手法是必要的,但电影中出现的监控技术绝非空穴来风。结合数日前发生的美国黑客团伙方程式组织(Equation Group)疑似被黑的事件来看,其泄露出的攻击工具、漏洞利用程序、脚本源码等数据无不让人耳目一新,这也从侧面证实了攻击的存在和普遍性。

再一次的,请保持警惕!也许在你的电脑之中,就早已有着一双睁开的眼睛。