【51CTO.com 快译】最近各种研究都表明:公司需要更多地去关注他们的特权账户。

自从获悉了VERIZON的数据丢失调查报告所显示的63%的数据丢失与默认的弱密码以及密码被盗有关后,特权访问管理(Privileged access management - PAM) 已被诸多安全经理所亲睐。因为黑客常用的获取数据的工具就是和特权账户有关。

本周有两篇涉及PAM的***报告指出:尽管大家对PAM的意识正在增强,但要想使之成为主流,仍有许多“功课”需要去做。例如,BeyondTrust.com发布的一份报告指出:76%的***公司已应用密码循环更新策略,而只有14%的底层公司真正遵循着这些***实践。那些所谓的***公司占BeyondTrust研究的550名受访者中的三分之一。BeyondTrust特权策略总监斯科特•朗表示:“***公司之间[和]或其他公司之间的差异其实还是蛮大的。引人注目的是只有3%的受访者说他们有实时终止会话的能力。”

受Forcepoint之托,Ponemon研究所在2011年和2014年对PAM做了持续研究。本周其发布的报告显示:在今年基于704名受访者的研究中,91%的人相信:用户特权的滥用所引发的风险将在未来12 - 24个月有所增加或至少持平。研究还发现:39%的人对特权用户访问的完整可见性能力缺乏信心,也无法评判用户是否在按合规办事。只有18%的人对此能力有足够的信心。

“很多组织甚至不能说出什么是Ground Zero (一个小有名气的信息安全峰会的名称),” Forcepoint的联合科技销售总监迈克尔·克劳斯说,“公司专注于外部威胁无可厚非,但内部特权用户所导致的数据泄漏同样重要,甚至更具破坏性”。他还说:“各级组织必须意识到他们所授予特殊访问权限的人具有很大的破坏力。他们可以安装一些仅在两周后甚至是其离开公司数月后才生效的恶意软件。”

基于上述对朗先生、克劳斯先生的采访以及两份报告所提及的数据,本文提出以下七个小贴士,旨在帮助信息安全经理们提高其PAM的管理实践能力。

1. 实施最小特权政策

特权用户应该只有工作所需的访问权限。Forcepoint/Ponemo所出具的报告发现:74%的受访者说,特权用户认为他们有访问所有信息的权限;而66%的人认为特权用户出于好奇心会去访问敏感的或机密的数据。另外58%的人认为公司组织通常分配了远超过个人的角色和责任的特权访问权限给用户。

这个“最小特权政策”的概念也可以扩展到所有用户上。专家建议公司对访问应用程序进行授权,且不做访问特权的扩展。公司没有理由让一个人拥有超出其工作范围的访问特权。比如说:如果一个员工在家工作时需要访问一个打印服务器,其公司仅授权他去访问一台指定的打印服务器。这样一旦他们设置好服务,打印连接建立好后,便可马上撤销相应的许可权限。

2. 使用漏洞评估来管理风险,获取组织里特权帐户的可见性

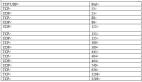

BeyondTrust的报告指出:91%的***公司进行着漏洞评估;而只有20%的***层的组织这么做。没有公司风险状况的可见性等于开启了组织的潜在风险之门。比如说:通过对企业进行常规的漏洞评估,他们可以获知30、60或90天没给系统打补丁这个漏洞的存在。也就是说,通过漏洞评估,他们可以明智的决定是否要发布一个补丁到系统里。

3. 建立一个密码集中管理的政策

BeyondTrust的报告也指出:92%的***公司对特权用户实施密码集中管理;而只有25%的***层的公司是这么做的。公司也经常需要周期性更新密码。这个周期可以是每10、20或30天,具体可以根据组织自身情况而定。

4. 加强对特权会话的监控

BeyondTrust的报告同时指出:71%的***公司有监控特权帐户的会话的能力;而只有49%的***层的组织能做到这一点。约45%的公司既可以实时观察又能实时终止会话;而只有3%的公司只能做到实时终止他们的会话。记住:当一些非寻常的行为发生时,能够监控并终止掉该会话的能力对于保护组织的系统是非常有效的。

5. 对已获特权访问的帐户进行彻底的背景调查

Forcepoint/Ponemo所研究的大多数组织里,63%在发放特权凭证前执行过彻底的背景检查。这相对于2014年的57%比例已有所上升。然而,事实上37%的组织因为怕引起用户恐慌这一潜在的风险而不执行背景调查。

6. 现代化的组织特权用户培训方案

Forcepoint/Ponemo所研究的受访者中,约60%的有着定期的特权用户培训方案,但只有27%的人认为这些培训方案有着大幅度降低风险的能力。原因是:大多数的培训内容是那种静态的复选框式的30分钟视频,因此会给人带来乏味感。而如今的工作者,他们大多是注意力不易集中的千禧一代,反而会对有互动的培训材料反应更好些。

7. 向分配给业务部门特权用户认证的责任

Forcepoint/Ponemo研究发现:46%的受访者认为,部门经理是最有责任进行特权用户角色认证授权的。这确实也是一个很好的并值得强化的趋势。IT安全分析师们有着这样面向流程的“世界观”:他们认为“谁可以访问哪些应用程序和数据集”应该是由有着更广阔的公司运营观的业务部门经理所决定的。

原文标题:How To Bullet Proof Your PAM Accounts: 7 Tips 作者:Steve Zurier

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】