如果你是一名开发人员,平时可能在本地会运行一些数据库服务,比如Redis,、Memcached、Elasticsearch之流。相信很多产品都会依赖这一类的服务。

但是你可能不知道,这些本地运行的服务能跟你在外网访问的网站进行通信,黑客也许能借此从你本地服务中窃取数据。

攻击如何生效的

虽然笔者下面要讲的并不是新的东西,但攻击利用方法其实还是比较新颖的,因为以前很少有人把这些攻击组合在一起。在这里,我将结合两种不同技术进行测试,即“跨协议脚本”+“DNS重新绑定”。

跨协议脚本(cross protocol scripting)

第一种技术我们称之为“跨协议脚本”,有人在2001年曾经放出过这种攻击的细节。简单解释下攻击原理,那就是Redis、Memcached都存在一个简单的命令行协议,它会忽略无效的命令内容。这意味着,你的浏览器如果发送下面的HTTP请求到你本地的redis(localhost:6379),redis就会执行相应的SET命令。

POST / HTTP/1.1

Host: localhost:6379

SET abc 123

QUIT

- 1.

- 2.

- 3.

- 4.

- 5.

恶意站点可以通过下面的form表单,借助你的手给你本地的redis发送恶意请求:

<form enctype="text/plain"method="POST" action="http://localhost:6379">

<textarea name="abc">

SET abc 123

QUIT

</textarea>

<input type="submit"value="Submit" />

</form>

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

而Elasticsearch协议则完全是基于HTTP,所以在通信时没有什么特别的技巧和需要注意的地方。

但是我们在执行上面的测试命令时,实际上是不能直接收到结果的。这是因为浏览器的同源策略,会在你发送请求给另一个域时,能进行限制让你无法取得返回的数据。那么,现在我们就需要用到上面讲的另外一门技术了。

DNS重绑定(DNS Rebinding)

简单解释下,DNS重绑定的攻击原理就是字面的意思,我们采用某种手段重新更新一下DNS A记录,绑定为别的地址。

为了绕过同源策略的保护,我们可以使用DNS重绑定技术,这种攻击需要一台跟你相对TTL值很低的服务器作为域名站点。一旦你浏览器访问了恶意网站,站点上的恶意代码会在特定的时刻,突然将站点DNS记录更改到另外一个的IP地址,比如你私有的IP地址(127.0.0.1),该恶意站点就能借此窃取你本地服务里面的数据。当然,这前提是在它访问你本地的服务时,能够通过相应的认证授权。

POC代码

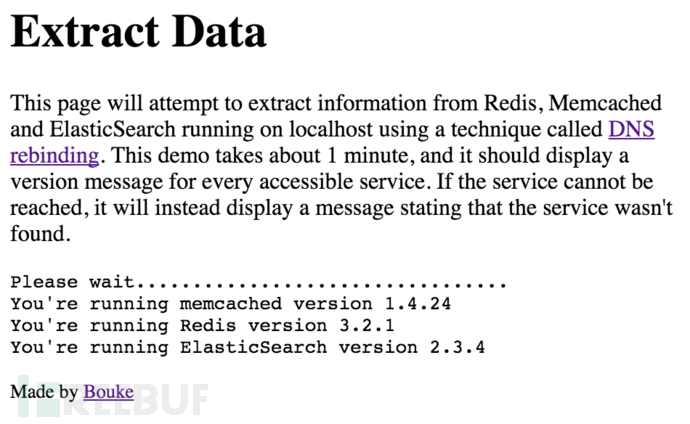

我在extractdata.club网站上插入了攻击的POC代码,它会主动尝试连接你本地默认端口的Redis, Memcached和Elasticsearch服务。

大约一分钟后,这个网站会返回类似于下面的页面。

这里的POC只会接收服务的版本信息,并不会去漫游你整个数据库,咱们的POC代码在这里。

修复方案

很遗憾其实没有特别好的办法来解决这个问题,但是我们可以试着为本地运行的服务设置密码。笔者还想出了一个办法,那就是对于Redis和Memcached这两种服务,只要检测到连接是通过HTTP请求发送来的,就可以立即阻止并退出。

对于浏览器方面来讲,厂商可以在浏览器里面实现“DNS阻塞(DNS pinning)”。简单来说就是,一旦某个网站被加载完成,浏览器就需要忽略其DNS的变化。

浏览器厂商也可以把Redis和Memcached端口加入它们阻塞的端口列表中,现在已经在列表中的常见协议有SMTP和IRC。当然,这办法是治标不治本,如果出现了新的服务还是会出现漏洞的。

后记

Chromium开发人员正在致力于移除对HTTP/0.9的支持,这样浏览器就不能从Redisand和Memcached读取数据了。然而,即使这样是这样做,黑客仍然可以进行远程命令执行。

对某些开发者来讲,本地使用的测试数据库里可能不会有太多有价值的东西。但黑客一旦拥有了读写权限,可能会对开发者的电脑进行远程代码执行操作。比如,黑客可以用恶意的payload覆盖疑似Ruby marshalled或者Python pickled数据,这样开发者的电脑就可能会沦陷。

结论

这个POC证明了计算机安全是很难得到绝对的保证的。有的时候,软件单独工作的时候看起来会很安全,但它们在交互时就可能就会产生一定的漏洞。