2015年,DDoS攻击已经成为最引人注目的、受到黑客欢迎的攻击方式。如今,正如同死亡和税收一样,DDoS攻击成为企业需要长期面临的严峻挑战。

根据最新的统计数据显示,2016年以来,无论是DDoS攻击规模和频率都在不断攀升,尤其是攻击者开始越来越多的使用DNS 和DNSSEC,通过最少的僵尸网络资源对受害者造成最大的影响。

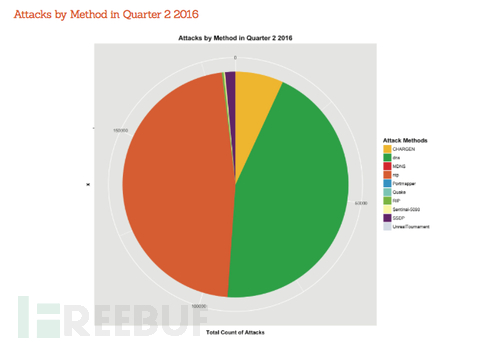

根据NexusGuard公司的研究结果表明,2016年第二季度的DDoS攻击较之第一季度呈现83%的增长幅度。在所有攻击行为中, DNS成为2016年使用的最普遍的协议(2015年为NTP和SSDP)。

针对DNS的DDoS攻击又可按攻击发起者和攻击特征进行分类:

1、按攻击发起者分类

僵尸网络:控制大批僵尸网络利用真实DNS协议栈发起大量域名查询请求;

模拟工具:利用工具软件伪造源IP发送海量DNS查询

2、按攻击特征分类

Flood攻击:发送海量DNS查询报文导致网络带宽耗尽而无法传送正常DNS 查询请求;

资源消耗攻击:发送大量非法域名查询报文引起DNS服务器持续进行迭代查询,从而达到较少的攻击流量消耗大量服务器资源的目的。

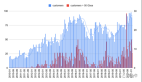

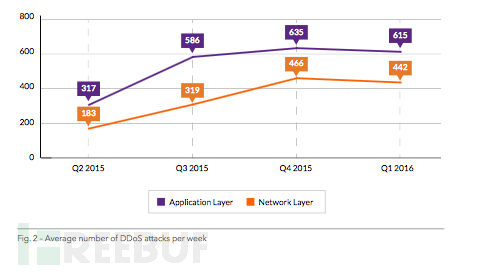

Imperva公司Incapsula部门的报告显示:2015年4月—2016年5月为期一年的时间内,其帮助客户阻断了每周平均峰值为445 Gb/s的DDoS攻击。

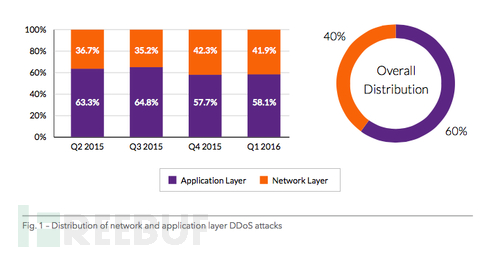

Imperva公司Incapsula部门的报告还表明,目前,应用层的DDoS攻击仍占据DDoS攻击活动的 60%,但是也正在逐步被网络层攻击所取代,可能是因为基于DNS的DDoS攻击正日益盛行。如果趋势照预期发展的话,这两种类型可能会在2018年实现并驾齐驱的状态。

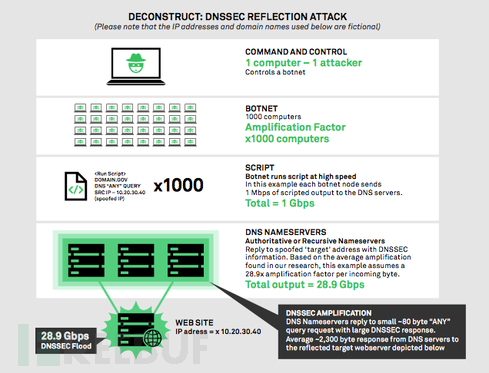

根据最新的DDoS趋势报告,犯罪分子正利用DNSSEC协议进行DDOS 攻击。DNSSEC是“域名系统安全扩展”的简称,作为DNS协议的扩展,其包括了诸多保护DNS认证和数据完整度的安全特性,然而“反射DDoS”也在滥用DNSSEC协议。

Neustar公司的研究人员称攻击者向签署有ANY指令的域名服务器发送DNSSEC请求,ANY指令能够强制DNSSEC服务器收集所有关于域名和请求应答的DNS信息。

由于DNSSEC服务器请求能够用假的IP地址伪造,攻击者诱骗服务器响应受害者的IP地址,给DDoS攻击的目标发送垃圾流量。

对于只配备了基础DDOS防御的企业而言,基于DNSSEC的洪水攻击可以很容易使其网络下线,并赋予攻击者自由访问企业基础设施的权限。

根据Neustar公司的最新研究 表明, 约有80%的,超过1300个DNSSEC服务器由于配置不当,攻击者可以利用这些服务器进行高于平均水平的反射DDoS攻击。

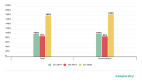

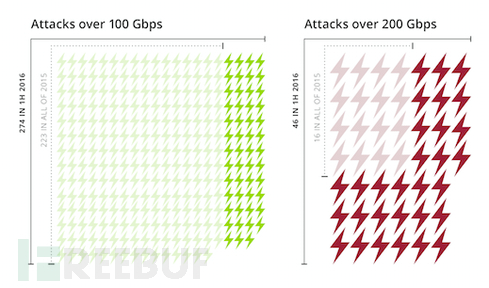

Arbor Networks的研究结果表明,DDOS攻击的规模和频率均呈现上升趋势。仅2016年上半年, 规模超过 100Gb/s的攻击就有274起,而2015年全年才只有223起;2016年上半年流量超过200Gb/s 的攻击共46起,而2015年全年只有16起;此外,2016年上半年规模最大的DDoS 攻击流量达到579Gb/s,较2015年提高73%。

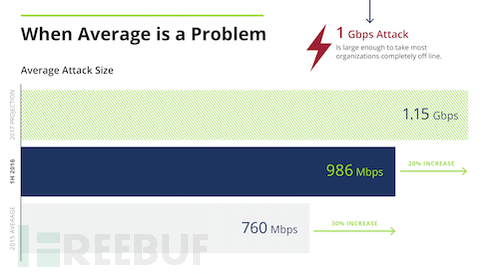

根据Arbor Networks报告显示:与2015年相比,2016年上半年的平均DDOS攻击规模增长了30%。该公司估计到2016年年底平均攻击规模预计达到1.15Gb/s。 报告警告说,1 Gb/s的DDoS攻击足以使大多数网络组织完全离线。

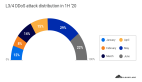

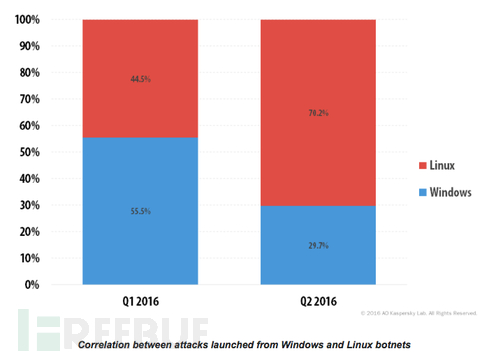

卡巴斯基实验室的报告显示,2016年第二季度,涉及Linux的僵尸网络DDoS攻击的比例已经攀升到70.2%,比前几个季度有一个显著的增幅。

2016年第一季度,超过70%的攻击持续时间都不超过四个小时,而2016年第二季度,持续时间最长的DDoS攻击持续291个小时,或约12.1天,较第一季度最长的攻击(8天)显著变长。

另一方面,最长的攻击持续时间也显著缩短,涉及Linux的僵尸网络DDoS攻击的比例为44.5%,而在2015年第四季度,涉及Linux的僵尸网络DDoS攻击的比例为54.8%。

卡巴斯基实验室首席恶意软件分析师Oleg Kupreev评论:

“Linux服务器通常会包含一些常见漏洞,但是这些服务器很少安装可靠的安全解决方案,使得它们很容易被僵尸程序所感染。这些因素让Linux服务器成为僵尸网络运营者进行攻击的工具。利用基于Linux的计算机发动攻击非常简单,并且有效。这些攻击可以持续数周,而服务器的主人根本就不会意识到自己的服务器成为了攻击来源。不仅如此,只使用一台服务器,网络罪犯就可以实施规模可媲美数百台计算机所发动的攻击。所以,企业需要事先准备好应对这种情况,确保企业得到可靠的反DDoS攻击保护,抵御各种复杂程度和持续时长的攻击”。

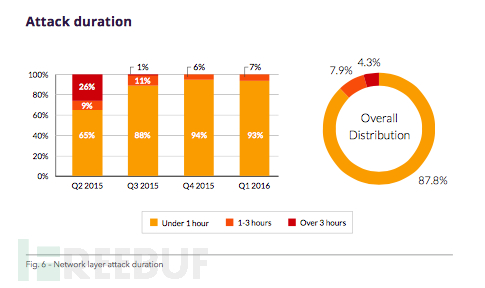

Imperva 公司Incapsula部门的报告表明,绝大多数的DDoS攻击的持续时间相当短。2016年第一季度,超过93%的攻击持续时间在一个小时内。