背景

人物:廉哥,信息安全战士大专毕业后就雄心勃勃的从中部二线城市来到魔都一线城市打拼。凭着一点点“工匠精神”,携带者CISSP和信息安全师等证,在信息安全领域摸爬滚打数载。多年来遍历了各种IT项目从计划、执行到完结,也“浸淫”内外部资源与风险的管控等各个安全环节。平时工作中,他开朗活泼,甚至有些talktive,经常热心的把自己的一些经验分享给周围的小伙伴,并供大家探讨。这次他跳到51CTO的广阔的舞台上,尝试着和大家漫谈信息安全的设计与治理。

大家千万不要觉得这是一个挺高大上且技术门槛高的漫谈。记得鲁迅先生曾说过:把文章念给街坊老太能懂,即好文章。那么廉哥是以“好文章”的标准自居的,所以他会将枯燥的技术和幽默的语言杂糅在一起,遵从入门到深入的“学习曲线”,图文并茂,寓教于乐,陪伴看官们渐入佳境。所以说小伙伴们不必屏气凝神、正襟危坐的阅读,完全可以一种“葛优躺”的方式点开该系列漫谈。那么会不会谈着聊着就没有然后了?No!正所谓“教之道,贵以专”,他是有备而来,这里多的是“料”。大家大可放宽心,不会变成“太监贴”的,只要你愿意读,他都会以亲切的第一人称和您连(廉)环话下去的。

引言

言归正传。小时候,无论是我们开始作文还是去读一本书,老师都教我们要列提纲或者是看目录。由此可见,提纲/目录的重要性。为了彰显廉哥对此主题的充分准备和重视程度,此处先张贴出draft好的提纲。(看官朋友们,你们的鸡蛋和砖头可以准备起来了。)

提纲

一. 技术层面

1. 互联网接入设计

2. 安全套件设计

3. 应用网闸设计

4. 远程访问与维护设计

5. 行为管理审计设计

6. 无线覆盖与管控设计

7. 备份与恢复设计

二. 管理层面

A. 人员管理

B. 项目管理

C. 资源管理

D. 运能管理

E. 财务管理

正文

长久以来,国内很多中小型企业本着“先有业务,再有系统”的特性,专注业务的发展而忽略了网络信息系统的跟进。内部网络信息系统从“够用就好”慢慢沦为“能用就行”,软硬件一直停滞不前,很多本是1.0的产品撑到了如今的3.0的时代,从而没有太大的动力去改造升级的动力。现如今,我们发现一般企业信息化系统存在着如此普遍问题:

1. 互联网接入速度缓慢,网络脆弱;硬件设备超年限服役,经常出现单点故障,断网等类故障频发。

2. 用户电脑或服务器一旦中病毒或出现网络风暴,很容易蔓延,导致系统瘫痪,直接影响业务的连贯性和可用性。

3. 备份策略不及时且恢复质量无法保证。

4. IT技术传统且陈旧,无法实现远程甚至是移动办公。

另一方面,不少企业顺应“互联网+”的大潮,快速开启并上马了类似O2O的各种在线和移动服务,利用Apps或HTML5等受理各种业务。虽然企业一般能给网络信息系统方面投入有限,但面对这些来自内在和外在的倒逼,我们亟待在基于总体拥有成本(TCO)和投资回报率(ROI)的环境下,利用现有的IT预算,构建并维护一个安全、稳定、可控、实用的网络信息系统,使企业保持竞争优势,实现可持续发展。

举例来说,下面是我上次做项目的客户单位的现状。他们是一家拥有几个分支机构的中型企业,其对IT系统改进需求的民意调查结果如下,供大家“批判”一下:

1. 建立安全、稳定的网络架构,总部与分支机构以IPSec的VPN方式进行网络连接。

2. 安全网络部署,应用数据与系统保密性高,确保企业正常运行。

3. 办公区域内无线接入点覆盖范围广、配置灵活,方便移动办公。

4. 为出差的人员提供SSL的VPN方式。

5. 网络架构便于升级和灵活拓展,有利于投资保护。

爱思考爱总结的我一开始就抛出自己的总体设计与治理的思路和概念,我称之为一个基本具备P2DR2W模型(重新定义了业界的P2DR2安全模型的概念哦!)。所谓P2DR2W模型其函括了六大部分,即Protection(防护)、Policy(策略)、Detection(检测)、Recovery(恢复)Remote(远程)、和Wireless(无线)。其中,防护是安全的第一步,它包括安全设备的安装配置,安全技术的运用;策略是指安全规则的制定;检测包括运用丰富的安全技术对各种入侵手段和异常行为的发现;恢复则是在系统发生灾难时所能采取的信息与服务的还原;而远程是指无论一般用户还是运维人员都可远程使用和管理系统资源;最后是对无线—这个打破了传统网络边界的热门应用的管控。

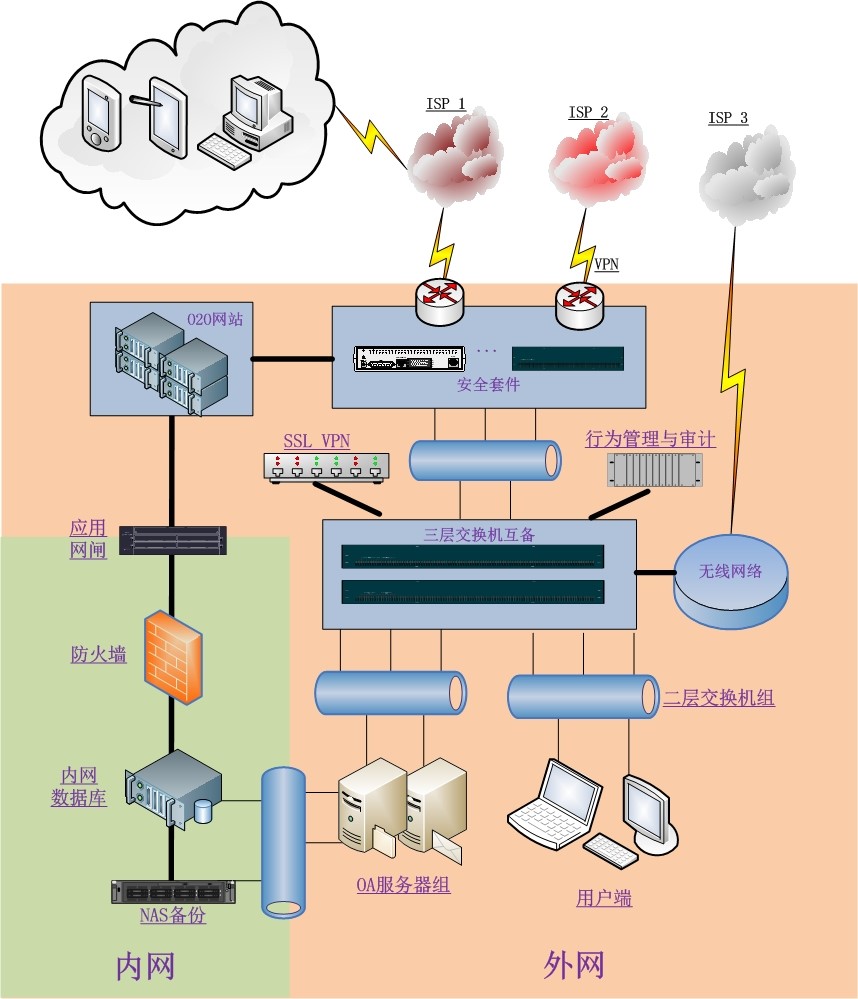

既然是廉环话(画),没图怎行!何况大家常说有图有真相,那么我先给一个典型信息网络系统的架构拓扑图,以方便我们直观的看图说话。

如上图所示,这是一个三维度立体的系统架构。整个IT系统在功能上被分为外网和内网,外网分别与互联网和以VPN的方式与总部网络连接,而内网不允许访问互联网,但需要和外网里的服务器做数据交换。在服务上,分为对外提供网站的信息发布和用户登录服务,对内提供员工日常上网和通过应用程序与总部信息系统实现业务数据交换。在方式上,既实现固定工作位的有线接入,又满足各类用户的各类自带设备(BYOD)的无线连接与访问。

互联网接入设计

互联网接入是整个IT系统与外部连接的出入口,一旦出现问题,企业将失去与外部网络的联系甚至会影响到正常运营。本人采用的“三ISP”的设计方式,即向三大通信线路供应商(如:中国电信,中国联通和中国移动)租用上网线路,选择10M的带宽。通过设置,实现不同应用业务从各自的线路与外部连接并实现互相备份。具体说来:将需要与其他区域办公室(或总部)协作的应用业务都通过一个ISP线路进出;该线路开启VPN建立数据通信的专有通道,以实现业务数据的保密性。而另一条ISP线路供所内员工上网以及法律服务网站供公网访问。这两个ISP线路上的接入路由器上通过配置,实现任何一台设备出现故障时自动热切换,不对正常的服务提供和用户上网造成影响。

第三条ISP线路则是为员工和来访客人的各种自带无线设备上网所使用,与本所的日常业务无关,从而避免的外来设备及其异常上网行为给企业内网安全造成威胁。

记得我早年备考CISSP的时候就常看到这么一句:“one mile wide, but just one inch deep”,我想这个基调也可以运用到我们这个主题上的。读完这一期开篇,大家可能注意到了,我在这里和大家聊到并不是什么很高精尖的安全技术或理念,只是将我们身边企业里典型且普遍采用的设计、运维以及治理的经验总结出来分享给大家,在某种意义上,可以说是“全都是套路”。如今我们都养成了夜深人静之时追美剧or追韩剧的习惯。最近貌似追剧的空档期,大家就不要去围观什么“辣眼睛”的神剧了,来抽空追一下咱这个系列专题吧。相信爱看廉环话的同学运气都不会差。我也更期待乃们的神回复哦!