你的专有通信内容(比如电子邮件和文本消息)价值多少?你的声誉价值多少?你的银行帐户价值多少?你的身份又价值多少?

这年头,除非你有意避开,否则你个人和工作生活的几乎每一个方面都离不开云服务。重要的云登录信息泄密的风险实在太大了,无法借助于单单靠密码来保护它们。

如果攻击者能访问重要的云服务、尤其是电子邮件,他就能从事间谍活动或破坏活动,或者为非作歹。

解决办法就是,启用你使用的每一种重要云服务的双因子验证(2FA),尤其是与企业帐户密切相关的那些云服务。

如果启用了云服务的双因子验证,任何人企图从无法识别的设备登录,就需要输入密码,这个密码作为文本消息来收取,或者由你之前注册的智能手机上的验证应用程序来生成。你可以在多个验证应用程序中作一个选择,它们都采用一种开放标准来生成基于时间的一次性密码。

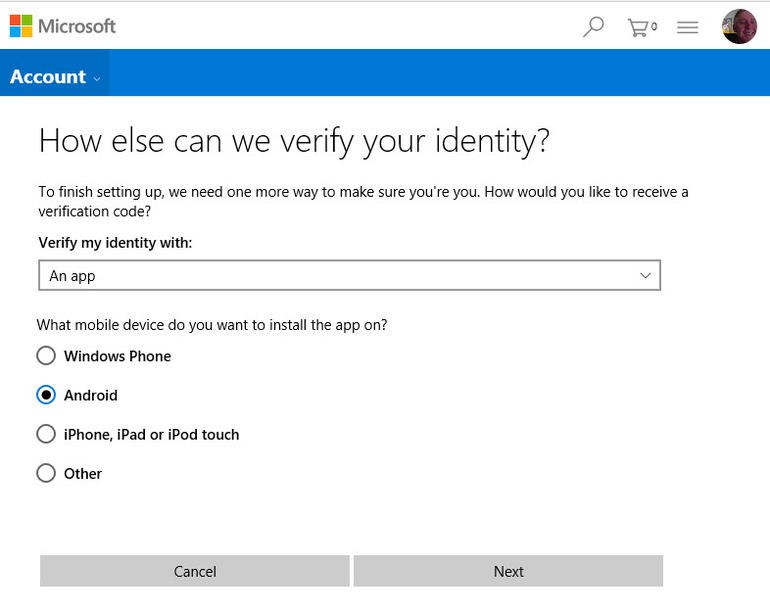

一些服务让你可以选择你想使用哪种技术用于双因子验证。

想开始使用双因子验证,你得启用想要保护的云服务的这项功能。然后,你得把帐户与可信赖设备关联起来。为此,你只要将手机号码添加到你的帐户,收到云服务发来的使用文本消息的一次性密码,然后将该密码输入到网站,证实该设备就是你的设备,可以放心使用。

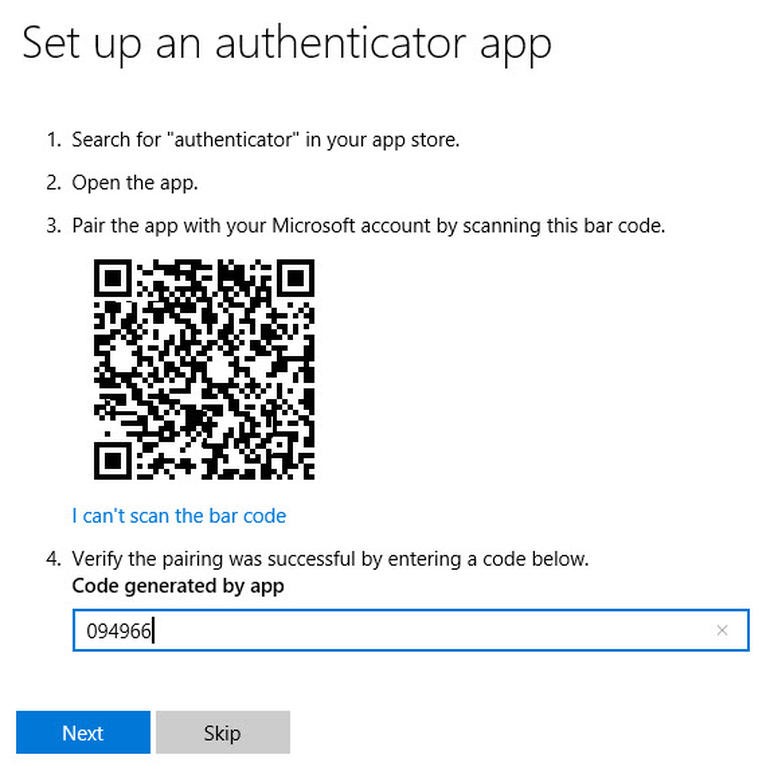

对于提供双因子验证功能的许多(但并非所有)服务而言,你还可以使用验证应用程序,它可以将你的设备(通常是智能手机)与Web服务配对起来。这个设置过程通常需要扫描条形码(当然是在登录到你的帐户之后),或输入一个长长的加密密钥。

扫描该条形码即可将智能手机应用程序设置成可信赖设备。

我更喜欢使用验证应用程序,那样可以避免这种情形:我可以访问网络,但是由于蜂窝信号差而收不到文本消息。实际上,我的智能手机上有多款验证应用程序,它们在各自的文件夹中都井然有序。

每个平台都有相应的验证应用程序。

完成了这番设置后,下面介绍双因子验证是如何起到保护作用的:

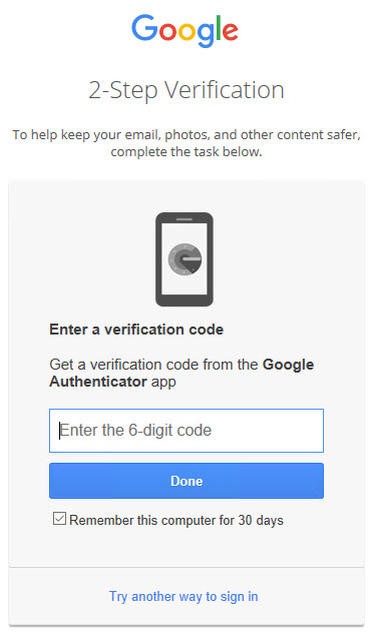

第1步:在你正确输入用户名和密码后,Web服务提示你提供进一步的证据,证明你的身份。

你从无法识别的设备登录后,就需要提供第二个身份证明。

这个屏幕截图来自Gmail,但是其他服务使用类似的提示。

由于你从之前并未用过该服务的设备登录,就需要以密码这种形式提供额外的证明。

如果你是窃贼,使用窃取而来或网络钓鱼而来的登录信息,这时候你无计可施,因为你无法收到该密码。

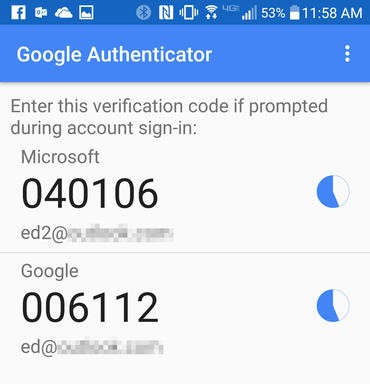

第2步:收到通过文本消息发来的双因子验证密码,或者打开你的智能手机应用程序,查看当前密码。

单单一个验证应用程序就能处理多个帐户,没错,你可以结合使用谷歌的应用程序和你的微软帐户。

每个密码根据共享密钥和当前时间来生成,它只在短暂的时间间隔有效(通常长得足以考虑到收到文本消息的任何平常延迟,但是不超过几分钟)。由于你手里有可信赖设备,就能立即回应质询。

第3步:你进去了!

视云服务而定,输入密码可能会自动确认当前设备是可信赖设备,或者你有这个选项:信赖当前设备。如果这是你的新计算机或平板电脑(或新的浏览器),又有这个选项,应该回复yes。

当你从并不控制的设备登录后,不该让该设备出现在可信赖列表上。确保该设备没有被标为可信赖设备的一个办法就是,在私密模式下使用浏览器(也就是Chrome中的隐身模式)。

如果坏人设法窃取了受双因子验证保护的帐户的登录信息,他无法搞任何破坏。由于他从无法识别的设备登录,所以需要提供第二种验证方式。要是无法访问你的可信赖设备,他就无法验证其身份,因而无法执行下一步。

没错,双因子验证稍微增加了麻烦。但是这种麻烦微不足道,尤其是如果你要从严重的黑客事件后恢复过来,与需要花费的大量时间和精力相比更是不值一提。而即便密码泄密,你的秘密仍然安全无虞,为了能得到这种安全性,多几秒验证又何妨。

原文标题:Make your cloud safer: How you can use two-factor authentication to protect cloud services

【51CTO.com独家译稿,合作站点转载请注明来源】