近日以色列安全公司ClearSky发现了一个活跃的APT攻击组织Gaza Cybergang,下面就随着笔者来了解一下吧!

钓鱼攻击是关键

该组织在2012年首次被发现,他们改进并开发了一些定制的恶意软件比如DownExecute,、XtremeRAT、 MoleRAT以及 DustSky (NeD Worm)。而该组织最近一次行动Operation DustSky是在2016年初进行的,其攻击目标主要是以色列、埃及、沙特阿拉伯以及伊拉克,方法是一般是鱼叉式网络钓鱼活动,还有使用.NET环境下的恶意软件程序DustSky进行网络攻击。

该安全公司在发布有关DustSky的第一篇报告之后, Gaza Cybergang就停止了一切活动。而停止活动的时间并不是很长,在2016年4月又开始对以色列一些新目标进行攻击。当然在这段时间里,其组织也在利用c++语言重写编写恶意软件来提高病毒程序感染能力,甚至为了躲避安全公司的检测,组织还转移了目标——由以色列转向美国。

该组织主要集中150多个不同的目标进行攻击,其中有3/5的钓鱼邮件重要集中在私人的电子邮件地址 (Gmail、Yahoo、Hotmail)。而这里要说明的一点就是恶意软件DustySky( 可以被看做是一个键盘记录器 ),它最后出现是由c++语言编写的。

欺骗安全公司

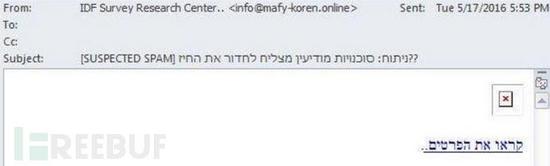

Gaza Cybergang前期的“套路”还是利用恶意钓鱼邮件。邮件内容主要是用希伯来语、阿拉伯语还有英语,当然邮件中还有一个压缩文件(RAR或ZIP),内含一个外部链接,甚至会出现 .exe可执行文件,有时还会以微软Word文档、视频文件等形式出现。而在研究中还发现了宏病毒,启用宏功能之后,目标计算机就会感染恶意软件,而攻击者也会社工并诱导用户打开它。攻击者往往还会用到一些远程工具,比如Poison ivy、Nano Core、 XtremeRAT、 DarkComet 以及Spy-Net。

攻击者往往选择的目标是金融机构、航空航天和国防工业等。下面就是一些例子。

接下来恶意软件开始查找计算机中文件,筛选关键字文件,如下

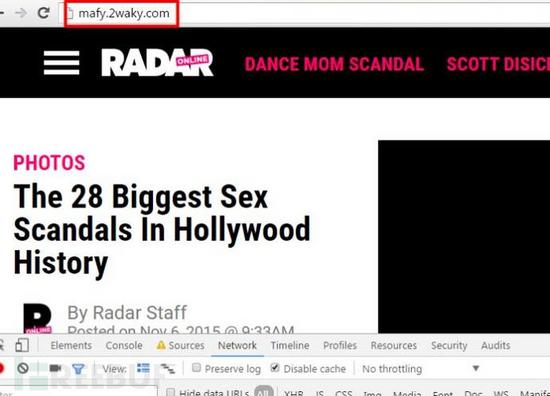

攻击者正在通过一切方式绕过基于代码的传统安全方案(如防病毒软件、防火墙、IPS等),例如C&C服务器(mafy.2waky[.]com)就是伪造和 radaronline.com一样的网站,迷惑用户

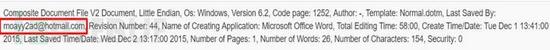

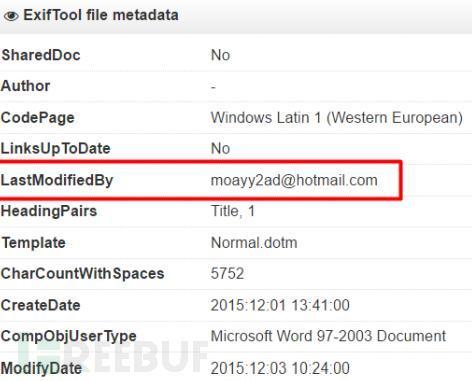

在2015年十二月,有三个病毒样本被发到 malwr.com 以及 Virus Total平台,样本是一个word文档,还有最后提交的日期是一样的,用户名moayy2ad@hotmail.com

后来上网搜索用户名,找到了下面这些信息(网上已经不存在了)

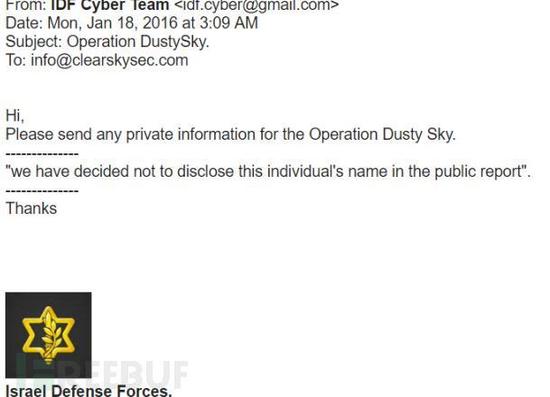

安全研究人员列举案例Operation DustySky之后,收到了一封电子邮件,但他们很快就认为这不是官方的邮件idf.cyber@gmail.com