近日,BAESystems的安全人员发表了一篇关于Qbot网络感知蠕虫回归的调查报告,指出已经感染了5.4万台计算机。

百科

Qbot蠕虫,也叫Qakbot,并不是新出现的恶意软件。最早在2009年被发现,该恶意软件之所以持续发展,是因为其源代码已经被网络罪犯获取,并不断改进以逃避检测。从BAE Systems的发现来看,他们似乎已经成功了。

恶意软件描述

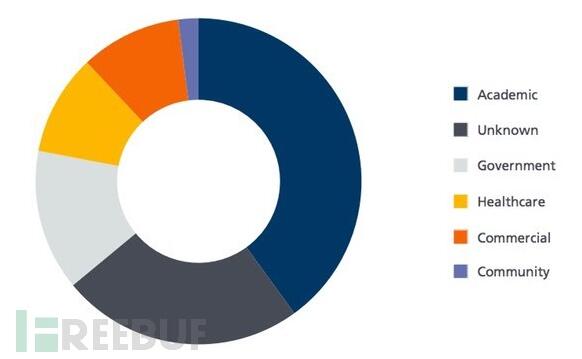

85%的感染系统位于美国,尤其学术、政府和医疗等行业网络受到严重打击。例如,今年年初,皇家墨尔本医院(Royal Melbourne Hospital)的病理部门受到严重影响。

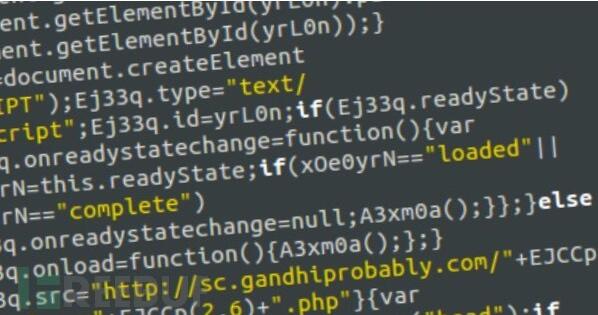

典型的Qbot通过控制网络、托管Rig Exploit Kit进行传播。当用户使用受影响的计算机访问恶意网站时,一个用于提供渗透代码的混淆脚本会静默执行,并在Windows PC中安装该恶意软件。

这是Qbot传播的通用方式,但是攻击者也通过恶意邮件锁定目标公司。

BAESystems报告指出,反病毒产品对Qbot的影响受到很多因素的限制。Qbot通过连接Command & Control中心获取更新,使用变异的外观,自身完成重新编译和加密,使用基于服务器的多态性来逃避检测。

“Qbot使用的基于服务器的多态性可以很大程度地限制AV检测,通常55个 AV 厂商,只有几个著名的厂商可以可靠地检测Qbot——或者更具体说是检测它的外部加密器。当然,几天过后,大部分AV产品都可以检测该相同的样本,但是Qbot通常一至两天会自动更新一次,也就是说,它可以潜伏很长时间不被发现。”

此外,该恶意软件还可以检测其是否运行在虚拟机沙箱中,改变其行为避免被发现。

Qbot主要是用于获取密码和其他用户证书。它会试图从Windows’Credential Store中抓取密码,泄露网络登录情况,获取Outlook、Windows Live Messenger、Remote Desktop和Gmail Messenger密码。另外,Qbot还会试图访问IE的密码管理器,窃取缓存的用户名和密码,借助这些信息和从网络流量中获取的证书,攻击者可以进入FTP服务器,使用渗透代码工具包感染其他网站,来传播该恶意软件。

Qbot中还存在一个后门功能,攻击者可以获取敏感数据和知识产权,破坏基础设施,向组织中植入更复杂的恶意软件。

Qbot正在逐渐演变成更加致命的威胁,但是它有时仍然不能幸免于攻击者自己犯的错误。当它感染一小部分过期的个人电脑时,会导致这些电脑崩溃——也就会通知目标阻止其网络中存在问题,这可能会导致该恶意软件过早暴露。