本是阳春三月好时光,OpenSSL却在此时爆出了高危漏洞drown,一时间让运维小哥们头顶阴云笼罩。这个在安全圈掀起惊涛骇浪的drown漏洞到底是何方妖孽?!运维同学们该如何将它消灭?且听云小哥为您解答。drown漏洞是什么?

在北京时间2016年3月2日,OpenSSL 官方发布安全公告,公布了一利用SSLv2协议弱点来对TLS进行跨协议攻击的安全漏洞CVE-2016-0800,即drown漏洞,影响使用了SSLv2协议的用户。

攻击者可利用这个漏洞来对服务器的TLS会话信息进行破解,获取用户与服务器间的任意通信流量。内容包括但不限于用户名,密码,邮箱以及图片文档等隐私信息。其攻击示意如下:

虽然SSLv2是一种比较古老的协议,但据统计互联网上仍然有17% 的https 服务允许使用SSLv2 协议连接。

如何判断是否受drown漏洞影响?

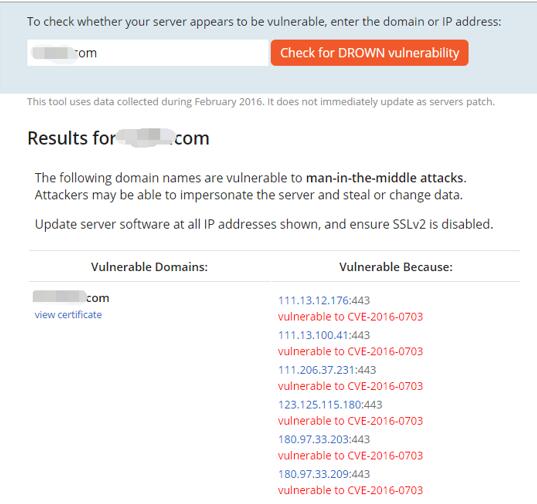

好了,那如何判断自己的网站是否收到了drown漏洞的影响,您可以通过以下网站快速进行检测,https://test.drownattack.com/?site=你的站点,例如我们输入某知名搜索引擎域名进行测试,右方出现的被标识为vulnerable的IP

就是该域名下受drown漏洞影响的服务器IP了。

输入自家网站测试之后,看见自己服务器被标识为vulnerable,运维小哥的内心是否虎躯一震,内心千万头神兽呼啸而过。不要担心,让云小哥为您支招。

如何修复drown漏洞?

如何修复drown漏洞,云小哥有两招推荐:

(1)第一招:主动禁用所有服务器中的SSLv2协议:

要将所有用到SSL的服务器禁用SSLv2

如果无法禁用SSLv2,则需要进行OpenSSL 版本升级,将OpenSSL 1.0.2 升级至OpenSSL 1.0.2g,OpenSSL 1.0.1升级至OpenSSL 1.0.1s。其他版本升级到1.0.1和1.0.2的无影响版本

但这一招是要禁用所有服务器或者升级OpenSSL组件,看着那密密麻麻的IP列表,特别是难以一次全量梳理的网站域名/IP和各业务间依赖关系,运维小哥的内心想必是再度崩溃的,莫要捉急,云小哥还有第二个大招推荐。

(2)第二招:网站类业务接入防御系统:

在各类企业应用中,Web服务器往往占用主要SSL使用比例,并且往往由于域名多、业务间依赖复杂、历史遗留问题等难以一次全量梳理并快速升级。如果任一个地方遗漏则可能成为安全短板,事倍功半。

大禹具备接入简单、平滑的特点。并大禹已在所有节点上禁用SSLv2,大禹节点配置不受漏洞影响。客户只需要将其域名流量接入大禹,其业务即可平稳、快速的“升级”到安全的TLS/SSL版本。此时由于客户端到大禹节点间的流量全部使用安全的HTTPS协议版本进行加密,攻击者无法使用drown漏洞实施攻击,进而帮助客户快速屏蔽该漏洞的影响,为客户争取升级的时间,大禹分布式防御系统对drown漏洞的防御示意如下:

非web类的其他应用,如FTP和MAIL系统,客户可使用禁用SSLv2的方法进行修复。

如何接入大禹分布式防御系统?

简单说,两步走:第一步:在腾讯云填入需要防护的网站域名;第二步:在您的DNS服务商处,将网站域名解析方式由A记录改为CNAME记录,CNAME域名为腾讯云提供的安全防护域名。哦了,所有服务器不再受到drown漏洞的威胁,同时还可以享受大禹分布式防御系统提供的超大带宽DDoS防护、CC攻击防护。安全,妥妥的。云小哥特别要说的是,不管您的网站是否部署在腾讯云上,都可以享受大禹分布式防护的服务。