比赛第73分钟,中国队4:0不丹。趁着这个时间,一边看球,一边总结下最近做的工作。

Cyber Threat Intelligence 网络威胁情报系统,作为RSA2013+起就一直吵的非常热的话题,在国内竟然找不到很多消息源,怪不得说国内的安全界从整体上落后国外两三年(是整体上而言)。

但是也不是说没有途径。各大安全厂商必然炒的很热,毕竟这是和市场价值相关的部分。但相对独立而言,有几个微信公众平台做的很棒。比如老大推荐给我的 sec-un.org ,里面有很多大咖已经关注了这个行业很久了。

此时比赛76分钟,杨旭再下一城,比分5:0。

老大在第一天就告诉我,CIT这个东西,想法非常棒,也很有价值,就是这东西我们必须让它落地,而不是让他挂在天上。晚上我在FreeBuf上发过一帖,试问关于威胁情报系统大家的看法,很惨,基本上没人理,最后有个网友回答说这是旧瓶装新酒,不对,旧瓶装旧酒。

比赛83分钟,于大宝头球摆渡,比分6:0.

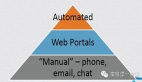

stix/taxii 作为一项标准,它做的什么。其实就是如何组织情报(stix),以及情报怎么传输(taxii)。下面这幅图很好的说明了这个工作过程。

颜色有些浅,我是直接从INTELWORKS 上直接截图下来的。

试想一下,如果节点bank 遭遇了一次攻击,若平台上记录了一次威胁情报,那么通过taxii传播到服务器上去,然后各大同盟poll 下来,那么等于给每个同盟都打上了预防针。

这种情况就有一个大家一直提到的信任 问题。因为我也对企业之间的信任不了解,大致推测解读为以下几点:

厂商A遭遇了攻击,不共享到taxii服务器上去。等待别的同盟也遭受攻击。

厂商A遭遇了攻击,也共享到了taxii服务器上去,但是篡改了黑名单等信息,传上去的是伪造后的信息。

觉得这样的想法很不地道,但是现实上这样的事情也发生过。这也就是为什么一个标准的通过有多家厂商都要参与进来,做不到有利可图,但至少不会被人背后来一刀。

话说回来,这种威胁情报共享机制到底之前存不存在。

存在,最简单的VirusTotal,和瀚海源的B超,就是这么一个信誉库,准确的说,上面两个网站提到的都是恶意代码黑名单和C2(command and control) 恶意域名服务器。只不过以前是它们几个厂商面向公共的服务,而现在变成了我们自己都是VirusTotal,利用集体的力量来分享。VirusTotal使用的是恶意服务上传检测,但是企业之间的情报都是真枪实弹的,消息更为准确,防范的价值更高。

每个企业都有风险,但从整体而言,这些风险都是最小代价的。既然人人都想拿到别人的教训,也要做好把自己家丑扬名于外的准备,当然,stix/taxii协议中已经对这些涉及到企业隐私的信息做了规定,基本上不会暴露这些信息。之所以这么做,我个人感觉还是为了更好,没有顾忌的去分享情报。我为人人,人人为我。

关注cit,不如去关注各大安全厂商卖的服务涉及了那些地方,收费的地方是什么,从这个角度上就可以知道情报的价值了。

然而还有一个普遍待解决的问题造就了情报共享的提出,那就是时效性。比如看到之前的例子上说有60个域名一个小时候就失效了,这样的信誉库对于存储而言根本就没有太大的意义。但是,威胁情报也没有解决这个问题。对于当时的情报有效,过段时间之后就无效的那些,该怎么办,舍弃还是备案?

我个人的想法是建索引,删除实体。即使将来有用的时候,再重新poll下来即可,参考虚拟内存文件交换的过程与提出的缘由。

本来是想整理一下这些相关架构的技术文档的,结果又随便扯多了。

比赛也结束了。国足6:0不丹。经历了低谷之后,人总会向前走的,只要你能抬起头,还有敢抬起头。