“态势感知”(SA,Situation Awareness)概念起源于20 世纪80 年代的美国空军:分析空战环境信息,快速判断当前及未来形势并做出正确反应。无疑这对取得胜利具有决定性的作用,而信息到态势的转换并非易事,这正是SA 产生的背景。20 世纪90 年代,SA 进入“人为因素”(Human Factors)研究领域,成为研究热点。目前SA 已广泛应用于军事、航空、工业生产、安全防控等领域,对辅助决策起到重要作用。

公认的SA 概念是:在特定时空下,对动态环境中各元素或对象的觉察、理解以及对未来状态的预测。或者,SA 是经过某种信息的处理过程达到的知识状态,这种处理过程称为“态势评估”(Situation Assessment)。态势感知中的“觉察”又称为一级SA,本质上是“数据收集”;“理解”称为二级SA,本质上是掌握数据中的知识(数据中的对象及其行为和对象间的相互关系);“预测”称为三级SA,本质上是知识的应用。

近年来,SA 研究面临环境的全局性、复杂性、动态性、高负荷性,催生新的功能需求或研究:具有多源数据融合与可视化、异质性、自动化、实时处理特点的风险评估、决策、预测系统,其中具有代表性的研究热点是数据融合与可视化,数据融合技术是指利用计算机对按时序获得的若干观测信息,在一定准则下加以自动分析、综合,以完成所需的决策和评估任务而进行的信息处理技术。

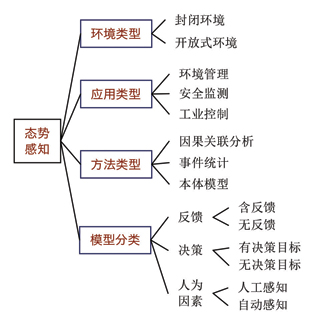

态势感知技术分类

一些研究者出于解决行业领域内具体问题这一目的,从信息收集、感知方法及过程等角度研究态势感知。如讨论军事与国土安全决策支持及知识管理,从信息获取、存储、解释等角度分析态势感知技术。又如讨论网络安全态势感知,将态势预测方法分为基于事件、环境两类。而专门讨论可视化技术,从可视化的需求、目的、内容等角度进行分类。本文不局限于某一具体的应用领域或角度,而从更高层面进行分类,以期更全面地探究态势感知技术,分类概貌如图1 所示。

1. 环境类型

环境类型分为封闭式环境和开放式环境,封闭环境或闭合系统,指不与外界有任何物质交换,不受任何外力控制或影响的系统。如一个核电厂的整个运行监控系统,其特点是:观察对象固定,对象的特征与对象间关系稳定且可枚举,此类环境的态势感知相对容易。

开放式环境如战场、互联网等,其特点是:环境中的对象类型、特征均可能发生变化,环境无边界或者边界模糊。为了简化,这类环境的感知模型会将对象进行粗略的分类,从而使对象类型固定。信息时代,这类环境更为常见,由于环境复杂度高,对态势感知技术的需求也更为迫切。

2. 应用类型

应用类型主要有3 个:环境管理、安全监测与工业控制,不同类型间的区别在于感知的目的不同,而这主要体现在感知过程的不同。

环境管理,如观察某一区域的车辆通行情况,观察记录某地气象走势等。通过记录、统计、分析,为将来的设计提供决策等。

安全监测,这包括对环境中异常的检测,攻击的识别,威胁的评估,主要目的是宏观的安全管理。

工业控制包括对工业生产环境的过程控制,主要目的是确保工业生产活动的安全、质量、效率等。

以上应用类型的不同主要体现在态势感知过程的不同上,总结如表2 所示。

3. 方法类型

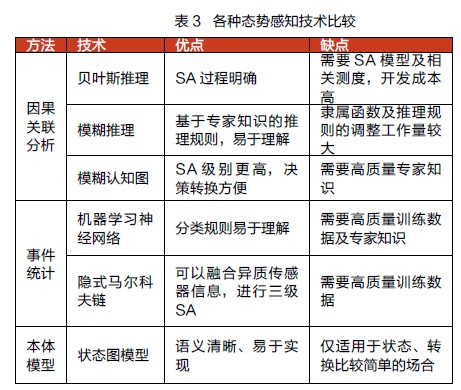

方法类型主要有:因果关联分析、事件统计及本体模型3 类。

因果关联分析是通过分析环境中发生事件的因果关系,来理解、确定或预测环境的状态。具体来说,环境信息通过基于因果关系的感知模型,映射为环境的状态,这类方法适用于环境中的对象及其行为之间存在因果关系的场合。

事件统计是指按照事件发生的统计结果来评估环境状态,这类技术通常需要使用基于训练数据的机器学习方法,学习的目标是建立特定事件模式与环境知识状态之间的映射关系,新的事件通过这种映射关系的映射形成对环境态势的感知,这类方法适用于具备质量较高的环境事件统计数据的场合。

本体模型是通过对环境本身时空特性的分析,归纳并推断当前及未来的态势。例如,通过分析一个网络中服务的漏洞情况来判断未来网络的安全态势,通过分析一个区域的安保设施维护情况来推断这个区域的安全风险等。

各种态势感知技术的特点总结如表3 所示。

4. 模型分类

可以根据有无反馈,有无决策目标,有无人为因素来划分。需要注意,有时这些因素之间是相关的,如有决策目标的模型,为了提高模型的准确度,往往需要通过评估决策的效果并通过反馈修正模型;而具有多元决策目标的评估模型,由于决策过程的复杂性,往往需要加入人为干涉来调整感知模型。

除此以外,模型分类还可以基于以下特征:数据源(单一、多源、多源异构)、模型特点(基础模型、融合模型、领域模型)、所用方法(概率统计、关联分析)等。

综上所述,总结有代表性的模型如表4 所示。

网络安全态势感知

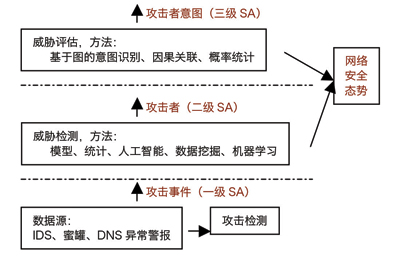

从被保护和保护两个角度来说,网络安全问题的解决最终朝向两个方向:1. 对特定对象的保护,防火墙、IDS、IPS 等技术均以此为目标;2. 安全监测及威胁应对。如果将威胁定义为攻击者基于同一目的的一系列安全事件的集合,则网络安全监测主要包含威胁检测及威胁评估两方面内容,前者本质上是攻击者检测;而后者本质上是攻击者意图的估计。实现安全监测不但需要觉察环境下各元素和对象,而且需要理解其中的语义和相互关系,从而最终实现攻击者及其威胁的推断、评估,这一过程与态势感知本质上是一致的,即网络安全态势感知模型或内容如图2 所示。

图2 网络安全态势感知内容示意图

在三级网络安全态势感知中,一、二级感知,即攻击事件的产生、误报消除、关联以及攻击者的检测已经有大量的研究成果,限于篇幅,这里仅介绍攻击者意图感知部分。“攻击者意图识别”的目标是找出攻击者单一攻击事件背后的逻辑关系,获得更多的攻击语义,合理推断攻击者的下一步行为,从而评估攻击者的威胁,传统的意图识别方法包括基于文法分析的意图识别,基于攻击图的警报关联方法,基于因果关联的警报关联方法以及贝叶斯、隐马尔科夫模型等,这些方法各有优缺点,最终可以形成攻击场景或者“超警报”。但针对僵尸网络或高级持续攻击等复杂攻击类型,仍须进一步提高感知级别,具有代表性的研究有结合提出的基于态势感知方法的威胁检测与评估方法,基本思想是IDS 检测结果进入相互独立的攻击识别系统和环境系统,攻击识别系统负责识别各类型攻击,环境系统负责分析被保护网络暴露给攻击者的弱点,两系统分析结果融合后合理估计攻击者意图,并计算威胁值。

网络安全态势感知的应用

作为CERNET“十一五”211 工程建设项目——CERNET 主干网运行保障系统的一部分:CHAIRS(Cooperative Hybrid Aided Incidence Response System)大型分布式应急响应系统,其设计目标是为各节点的CERT 提供应急响应服务管理功能,提高CERNET 内安全事件响应的效率。同时由于各节点各自拥有不同的检测能力,CHAIRS 系统开放警报接口,支持不同安全检测系统的扩展,形成对CERNET 主干网的安全态势监控能力。

CHAIRS 系统通过分析收集到的各类安全检测系统的警报(如表5 所示),检测出僵尸网络、恶意网站等各类攻击者及其攻击活动,在此基础上通过推测攻击者类型、数量、位置、意图等测度来评估攻击者的威胁程度,从而最终实现态势感知。

例如, 通过关联DNS、Monster、HoneyPot、NBOS 四类警报,检测僵尸网络以及评估其威胁程度这一过程。

关联分析各种入侵警报,本质上是明确攻击者行为证据链,确定攻击者并评估其威胁。

态势感知技术的目的是帮助决策,所以传统的态势感知技术详细讨论系统、任务(决策目标)、人为因素三者对态势感知所造成的影响以及应对方法。而信息时代下,信息源大大丰富,同时,态势感知也变得更为复杂:1. 信息系统往往是无边界的,对象的诸多特征不可预知,对象之间的作用与影响也难以预测;2. 决策目标更加多元、精细,对态势感知亦提出了更高的要求;3. 由于所处环境的复杂多变,人的判断、决策亦随之变化。以上因素导致传统态势感知技术面临新的挑战。

因果关联分析、事件统计、本体模型等技术方法依然是有效的感知技术,然而由于系统的日益复杂,传统的感知技术适用的感知级别具有降低的趋势,传统环境中,可以进行三级感知的技术现在可能仅适用于二级感知,而对未来的预测需要更为深入与广泛的关联平台与技术。近来,云计算、大数据处理等技术带来了新的机遇,同时也带来了新的挑战:1. 资源位置不确定;2. 用户量大且多样;3. 日志审计隐私性更强;4. 互操作接口一致性等。

(作者单位1 为东南大学计算机科学与工程学院,2 为南京邮电大学计算机、软件学院)