日前,Juniper Networks发布紧急公告,称在对其NetScreen产品的内部代码审计过程中发现了两枚漏洞,可以让资深的攻击者获得对NetScreen设备的管理权限和解密VPN流量。

深信服安全团队在第一时间对此漏洞的影响进行检测评估,并得出了相比与其他平台更加深入具体的评估结果。检测结果发现,国内有155家单位使用的NetScreen存在后门。目前,深信服安全中心已经将最新检测结果送至国家网络安全保卫局,提醒存在该漏洞问题的单位及时进行修复,避免因此漏洞造成严重损失。

漏洞详情

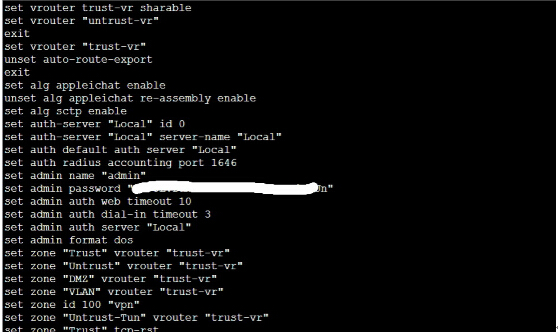

Juniper旗下NetScreen 防火墙产品被应用在众多通信商和数据中心,而Screen OS是运行在这些设备上的操作系统。如果Screen OS存在严重系统漏洞,将直接导致众多使用这款设备的单位网络安全受到严重威胁。其中一个漏洞是未授权代码漏洞(CVE-2015-7756),可以检测并解密VPN流量,获取其中的加密信息;另外一个是高危未授权访问及信息泄露后门漏洞(CVE-2015-7755),可允许攻击者通过SSH或者Telnet以管理者的身份访问并远程管理设备。

据悉,互联网和安全性解决方案供应商Juniper,约有2万余台NetScreen设备在全球范围内被使用。其用户来自全球各行各业,包括各大网络运营商、企业、政府机构以及研究机构等,其中也包含了不少中国用户。通过Shodan搜索发现,目前我国暴露在公网的NetScreen 设备数量就达到2172台!

漏洞修复方法

Juniper已经发布了针对此次漏洞的安全公告以及相应补丁包,建议部署NetScreen的相关单位及时登录其官网下载安装最新补丁修复漏洞。