谷歌研究人员在火眼公司的几种安全设备中发现了漏洞,黑客可以使用该漏洞获得整个网络的访问权限。目前,火眼公司已发布修复补丁。

位于悉尼的火眼安全运营中心

这并不是第一次在安全软件中发现安全漏洞,但这一最新的发现再一次说明,没有什么技术能够完全对漏洞免疫。

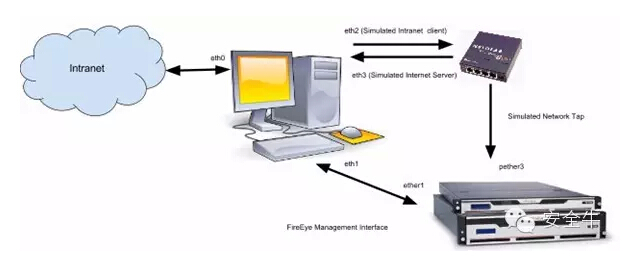

火眼公司本周二发表声明,称已经修复该漏洞。此漏洞影响该公司的 NX 、EX 、 FX 、 AX 系列设备,这些设备会被动监测来自HTTP 、 FTP 、SMTP 连接的电子邮件及其附件等网络流量,找出其中的可疑文件,进行隔离并供进一步研究。

这些产品拥有完整的网络访问权限,因此,如果黑客建立了一个立足点,就可以监视并篡改流量,或者插入间谍代码。研究人员使用 Java 反编译器 JODE 发现,该漏洞存在于火眼设备用于监视 Java 归档文件(JAR)的模块中,它可以让病毒在当安全设备检测到威胁时乘机侵入。

来自谷歌 Project Zero 的塔维斯·奥曼迪(Tavis Ormandy)和娜塔莉·西尔万诺维奇(Natalie Silvanovich)是该漏洞的发现者。奥曼迪写道:只要向对方发送一封电子邮件,或者让他们点击链接,就能成功进行攻击。

这意味着,攻击者只需要发送一封电子邮件给用户,就能够获得持续的网络访问能力。收件人甚至不需要阅读电子邮件,只需要接受它就足以让攻击发生。

一旦访问了火眼设备,黑客就可以加载漏洞包,将感染扩散到其它网络,或者安装能够自行传播的蠕虫。

Project Zero 给这一漏洞起的绰号是 666 。火眼在上周五收到了通知,并在周末发布了临时补丁,在本周一发布了永久补丁。