北京时间12月11日凌晨消息,多个域名系统根服务器在上周初遭到两次攻击,每次攻击都持续了一两个小时,这些根服务器最多时每秒收到的查询请求高达500万次。

当用户在浏览器中输入一个域名时,根服务器是判定返还哪个IP地址的最终权威参考。

第一次攻击事件发生在11月30日,当时的攻击持续了2小时40分钟。第二次则发生在随后一天,持续时间为将近一小时。构成互联网DNS(域名服务器)根区的13个根服务器大都受到了攻击,但也有少数未受影响。两次攻击都是自行开始和结束的,仅包含了对两个未披露域名的数十亿次无效查询请求,每次攻击涉及一个域名。目前还不清楚这些攻击事件背后的操纵者或其根源。

尽管数据加载量大到了足以被监控互联网根服务器的外部系统侦测到的程度,但这两次攻击事件几乎并未对数十亿名互联网终端用户带来影响,部分原因是根服务器只有在一个大型中间DNS服务器未能提供IP地址转换的情况下才会发挥职能,而另一部分原因则是数以百计的服务器都采用了稳健设计。

“我的结论是,这些事件对普通用户来说几乎可以说是‘并未发生’。”贝勒大学(Baylor University)信息系统教授兰达尔·沃恩(Randall Vaughn)说道。“他们要么是根本没注意到,要么是没想到根服务器正在遭受攻击。”

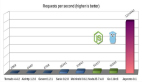

虽然对终端用户几乎没有影响,但仍不可小觑这些攻击事件,这是因为在一个小时或更多时间里对大多数根服务器发出每秒钟500万次查询请求需要极其庞大的计算能力和带宽。域名系统运营分析及研究中心(Domain Name System Operations Analysis and Research Center)总裁基思·米歇尔(Keith Mitchell)称,如此庞大的查询请求最高相当于一个根服务器正常数据加载量的250倍以上。他指出,正常情况下应该在每秒钟2万次到5万次之间。

更令人担心的是,域名服务器收到的垃圾查询请求采用了IP Anycast路由方式,而公共IP地址在分配给多个分散地域的服务器时采用的也是这种方法。由于这两次攻击针对的是Anycast根服务器的缘故,这意味着令这些攻击成为可能的庞大资源同样也具有地域分散性,而不是仅来自于少数地点的资源。

“这些攻击事件值得关注,原因在于源地址是广泛而均匀地分布的,而查询域名则不是。”上周五公布的一份公告指出。“因此,这些事件并不是普通的DNS放大攻击,原因是在这种攻击中,DNS域名服务器(包括DNS根域名服务器)都是被用作反射点以攻击第三方。”

对于这种攻击,最合理的解释是大量被感染的电脑或其他联网设备组成了一个庞大的“僵尸网络”,这可以解释攻击是如何发生的,但无法解释攻击发生的原因。同时,这种攻击还再次引发了有关各个网络应执行BCP 38标准的呼声,这是一种用于应对IP地址电子诈骗的互联网工程任务组(Internet Engineering Task Force standard)标准。很多网络都已执行这个标准,但也有一些还没有,从而令此类攻击有可能发生。(唐风)