研究人员在德国储蓄银行Sparkasse使用的自动取款机中发现信息泄露和硬件错误配置漏洞。

这位研究人员发现,其自动取款机和自助终端在软件升级期间会被诱骗暴露大量敏感信息后,自动开始进行修复升级。

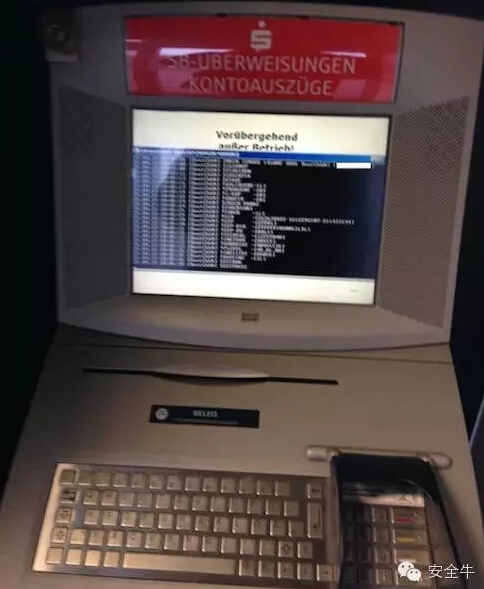

该问题是被德国安全公司“漏洞实验室(Vulnerability Lab)”的首席执行官兼创始人本杰明·昆兹梅吉里发现的。这位研究员当时正在使用一台Sparkasse终端,忽然之间这台机器就将他的银行卡吐出并将状态设置成了“暂时不可用”。

与该设备的互动导致屏幕上弹出了一个Windows命令行窗口,不停显示升级过程的种种细节。就是这个时候,该研究员意识到,这台终端是因为正在进行软件升级才变成暂时不可用的。

软件升级通常是在后台进行,但正如昆兹梅吉里发现的,该升级过程的进程和细节都能通过与该设备的互动而拉到前台呈现出来。昆兹梅吉里将他与该机器的互动描述为“计时攻击”,但出于防止滥用的目的,他拒绝透露更多的细节。

昆兹梅吉里发现该漏洞的时候,录制了一段该终端上命令行窗口中显示的信息的视频。仔细审查该视频后,他发现这一更新过程暴露了大量敏感信息,包括该银行主要系统分支的用户名、序列号、防火墙设置、网络信息、设备ID、自动取款机设置和两个系统密码。

昆兹梅吉里还发现,该自助终端的键盘在更新正在进行的时候竟然没被禁用。由于这些设备拥有完整的键盘,攻击者便可利用底层Windows操作系统弹出的命令行窗口执行系统命令。这位安全专家还指出,他与该机器的互动还导致读卡器能被用于其它操作。

被测试的设备是由德国Wincor Nixdorf公司制造的,这家公司制造、销售、安装、和维护零售及银行业硬件和软件。漏洞实验室称,受影响的ATM机和自助终端用的是Windows 7 和Windows XP操作系统。

在给《SecurityWeek》提供的咨询中,漏洞实验室描述了几种可能的攻击场景。一个场景中,攻击者记录下更新过程中屏幕上显示的信息,用这些信息对目标银行的局域网进行中间人攻击。值得注意的是,攻击者需要能够进入到位于银行建筑里的局域网才能进行这样的攻击。

这个安全公司称,能进入银行局域网的攻击者还可以利用该被暴露的信息捏造一个看起来来自于服务提供商的伪造更新来重新设置ATM机。

研究人员还相信,攻击者可能通过篡改ATM机使其崩溃并破坏其日志或调试机制而进行欺诈性交易。

漏洞实验室警告道:如果骗子们能确定计划更新的时间和日期,他们可以对多个ATM机和自助终端发起更大型的协同的攻击,并将获得的信息用于未来的攻击行动。

据漏洞实验室称,记录下屏幕上显示的所有信息仅耗时17分钟。

虽然只测试了Sparkasse使用的机器,该安全公司相信,使用Wincor Nixdorf的ATM机和自助终端的其他银行可能也受此漏洞的影响。

漏洞实验室说,该信息泄露和硬件错误配置漏洞最先是在5月份的时候被报告给了Sparkasse的安全和数据保护团队,而该问题的存在在漏洞报告送达该银行位于法兰克福的财务安全中心之后不久即被确认。

作为试点计划的一部分,该公司已经在德国黑森州卡塞尔市的部分ATM机上铺开了解决该漏洞的更新升级进程。漏洞实验室称,在新的配置被测试通过后,该更新将在其他地区安装。

文件显示,Sparkasse感谢了昆兹梅吉里所做的努力,奖励给他一笔未透露数额的奖金。昆兹梅吉里表示,这还是第一次一家德国银行因发现自助终端和ATM机里的漏洞而致谢安全研究员。

在德国,涉及到ATM机被黑的安全事件并非闻所未闻。上周,柏林警方宣布,他们一直在找寻一名将ATM机前置面板拆下后利用接入的U盘从ATM机上非法取走现金的男子。这一技术早在几年前就为人所知了。

监控视频记录下了疑犯的形象,调查员们放出了几张疑犯的照片,希望有人能认出他。