据最新报道,近一周的时间里,谷歌的团队一直在尝试挑战“Android的安全界限”,它们想知道自己能否通过一定的手段,在不和用户交流的前提下,远程获取到用户的通讯录、照片和信息;寻找那些从Google Play下载的,但却未经用户允许的app;还有那些可以逃过检测直接安装到手机中的攻击软件。

谷歌的Project Zero团队用了一周的时间来检查三星Galaxy S6 Edge所用的Android系统,挑战了Android系统中最容易受到攻击的安全边界,目的是看他们是否能够在无需用户参与的情况下远程获取用户的联系人、照片和短信等资料;另外,零点项目团队还利用Google Play安装的一款不需要用户授权的应用去尝试攻击Android系统;最后还对恢复出厂设置但仍然存在安全漏洞的设备进行了攻击。

谷歌Project Zero团队在接受媒体采访时表示,Android的受让方是Android安全研究的一个重要领域,因为他们会在最高权限级别向Android设备中添加各种代码,而那些代码可能包含安全漏洞,而且他们提供给设备运营商的安全升级的发布频率也是由各家Android厂商自己决定的。

谷歌团队披露漏洞细节

谷歌研究人员最终发现,三星的代码中有11处安全漏洞。黑客可以借助这些漏洞制作具有系统特权的文件,窃取用户电子邮件,并在内核中执行代码,同时增加特权和非特权应用。

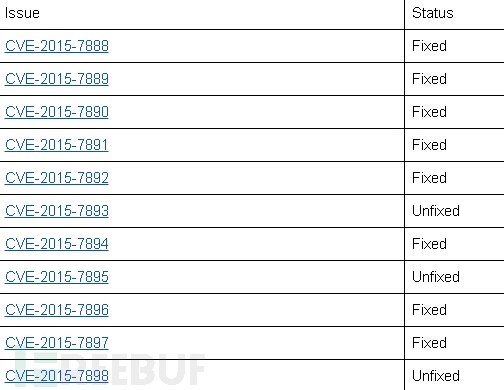

存在漏洞的包括WifiHs20UtilityService和三星电子邮件客户端等应用。另外,三星后期增加的驱动和图片分析组件也存在很多问题,黑客只需简单地在Galaxy S6 Edge上下载一个图片就能利用其中的3处缺陷。漏洞的编号分别为(CVE-2015-7888,CVE-2015-7889,CVE-2015-7890, CVE-2015-7891, CVE-2015-7892,CVE-2015-7893,CVE-2015-7894, CVE-2015-7895, CVE-2015-7896, CVE-2015-7897, CVE-2015-7898)。

谷歌表示,该公司发现了一些非常严重的问题,主要集中于设备驱动和媒体处理方面。另外还有3个影响较大的逻辑缺陷也很容易被黑客利用。

“这是多么的令人感到遗憾,用于解压缩文件的API并不会核实文件路径,所以能够从不期望的地址上执行写入操作,使用Dalvik缓存能够充分利用漏洞。”

详细报告http://googleprojectzero.blogspot.ro/2015/11/hack-galaxy-hunting-bugs-in-samsung.html