一个月之前,苹果发布公告称iOS设备被XcodeGhost恶意软件感染,并迅速将受影响应用下架并更新版本。

日前,FireEye安全研究员通过持续监控用户网络发现,XcodeGhost的影响并没有停止,而是通过修改后保持了影响的持久性,该变种被称为XcodeGhost S。

XcodeGhost S的影响有以下几点:

恶意软件已经感染美国企业,并存在持久的安全风险

部分僵尸网络仍然活跃

可能存在尚未检测到的其他变种

XcodeGhost影响统计

通过连续四周对XcodeGhost的监控发现,有210家企业的网络中运行了XcodeGhost感染的应用,共统计28,000次XcodeGhost Command and Control(C&C)服务器的连接尝试,这表明影响范围仍然很广。

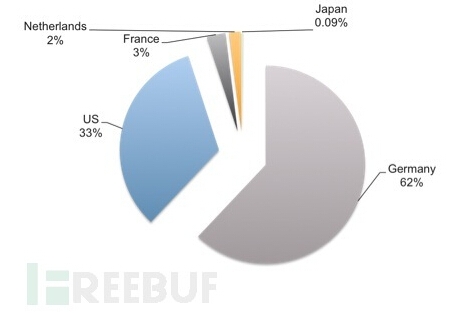

图一 受XcodeGhost影响前五的国家

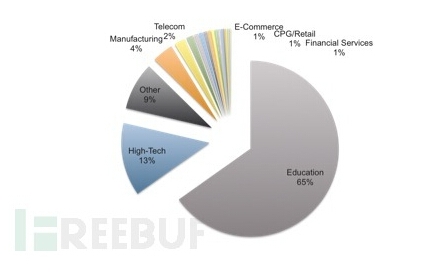

图二 受XcodeGhost影响前五的行业

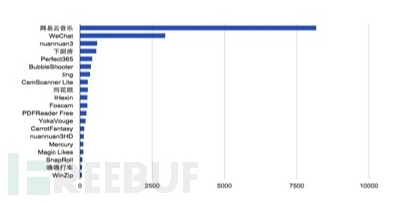

图三 受XcodeGhost影响前20的应用

尽管大部分厂商已经更新了应用商店中的应用程序,仍然有很多用户使用受感染的旧版本,这些版本分布在多个应用程序中。

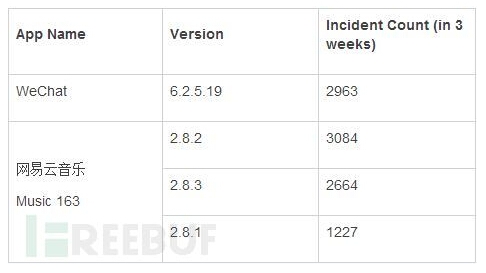

图四 WeChat和网易云音乐受影响版本的使用情况

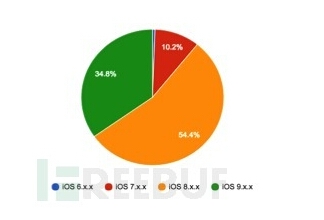

经调查,70%的用户使用的是iOS旧版本,为了避免持续感染,苹果用户应该尽快升级到最新的iOS 9版本。

图五 运行受影响应用的iOS版本分布

许多公司已经采取措施,阻止企业网络中的XcodeGhost DNS查询,以切断用户手机和攻击者的C&C服务器的连接,但是当手机端的系统或应用更新时,这些措施就失效了。

结合调查数据,我们可以肯定XcodeGhost事件的影响仍然持续。

XcodeGhost S影响iOS 9

根据对目前检测到的XcodeGhost和XcodeGhost S样本的研究,发现XcodeGhost S中已经添加了感染iOS 9和绕过静态检测的功能。

iOS 9中引入了NSAppTransportSecurity方法提高客户端和服务器端的连接安全。通常情况下,iOS 9中只允许安全的连接(即带密码的https),因此使用http的XcodeGhost便不能再连接服务器了,在该层面上,iOS 9应该是非常安全的。但是,关键就在于开发者在Info.plist中使用NSAllowsArbitraryLoads方法添加了例外,允许http连接,XcodeGhost S就可以读取并根据NSAllowsArbitraryLoads中的设置选择不同的C&C服务器。另外,XcodeGhost S通过一种新颖的技术来掩盖其C&C服务器,其代码中不再使用硬编码地址,而是转而采用了按字符来组装的URL。

目前,已检测到一款名为“自由邦”的购物软件被感染,该软件主要供旅行者使用,在美国和中国应用商店中均可找到。

总结

XcodeGhost是目前苹果面临的重大危机,影响范围广,持续时间长,应该得到广大用户的充分重视。企业和组织应该及时通知其员工XcodeGhost恶意软件的危害,并及时更新和卸载。软件开发公司应该及时检测XcodeGhost及XcodeGhost变种,以防止更多的受感染的应用流入市场。

参考链接:

https://www.virusbtn.com/virusbulletin/archive/2014/11/vb201411-Apple-without-shell

https://www.fireeye.com/blog/threat-research/2015/02/ios_masque_attackre.html

https://www.fireeye.com/blog/threat-research/2014/11/masque-attack-all-your-ios-apps-belong-to-us.html

https://www.fireeye.com/blog/threat-research/2015/06/three_new_masqueatt.html