包含芯片的信用卡系统在欧洲有悠久的历史,该系统的简化版本最近首次在美国推出,其目的在于实现反欺诈双重检查。

在这个被称为“芯片密码”的系统中,小偷必须同时拿到受害者的芯片密码卡和PIN码才能作案。然而法国的电子取证研究人员近期分析了一个实际案例,罪犯在该案例中利用芯片切换的把戏智胜了芯片密码系统,并通过伪造与正常信用卡看上去完全没有区别的塑料卡机智地完成了入侵。

来自法国巴黎高等师范学校和普罗旺斯微电子中心的研究人员论文中展示了一张假信用卡被装在证物袋里的图片。

法国巴黎高等师范学校的计算机安全研究人员和普罗旺斯微电子中心在上周末联合发布了一份论文,文中描述了一种信用卡诈骗的特殊案例。2011年和2012年间,法国警方逮捕了五位不具名的法国公民,他们巧妙地绕过了信用卡的芯片密码系统,花掉了被盗信用卡中将近60万欧元(约430万人民币)。研究人员在对该事件的调查中使用了显微镜分析甚至X射线扫描,最终发现这些骗子设法在偷到的信用卡中植入了第二块芯片,该芯片能够欺骗销售终端机使用的PIN码验证手段。

来自法国的犯罪分子利用了芯片密码系统中一个久为人所知但仅仅存在于理论层面的漏洞。这种方式被研究者类比为“中间人”攻击,过程中利用了卡与读卡器之间的通讯模式。当买家插入卡片并输入PIN码,读卡器会发出查询请求,以确认PIN是否正确。伪造的芯片可以窃听该请求,并抢先向真芯片发送虚假的“Yes”信号,因此哪怕犯罪者输入的是随机的PIN码,也会被通过。巴黎高等师范学校的研究人员雷米·热罗对媒体解释称:“原理的核心在于,攻击者拦截了PIN查询和回复的过程,并在任何情况下将回复的查询结果置为正确。”

法国巴黎高等师范学校和普罗旺斯微电子中心的电子诊断研究人员提示称,这组法国骗子使用的漏洞至少已经在欧洲范围内修复,不过官方拒绝详细解释新采取的安全措施。国际芯片卡标准化组织对芯片密码卡标准负责,该机构至今没有回复媒体对此置评的请求。尽管如此,类似于法国PIN码欺骗攻击的案例也已经证明,别有用心的犯罪分子可以击败该组织长期认为属于牢不可破的系统。

来日方长

一组来自剑桥大学的安全研究人员早在2010年就向英国广播公司展示过这种PIN码欺骗攻击的概念验证版本。与后来发生的实际攻击有所不同的是,大学研究人员的展示是利用深度修改的现场可编程门阵列套件完成的。除此之外,研究人员还单独设计了电脑端运行的攻击软件。在实验中,研究人员首先将芯片放进一个圣经大小的盒子里,与安装了攻击软件的笔记本电脑相连,然后将它们连接到信用卡,并将整套系统藏在背包里。利用该方法可以绕过芯片密码卡的安全设置,并让小偷使用失窃的信用卡购买商品。

非常机智,很难察觉,而且有时候能够回避检测。

相比之下,法国的罪犯们则不需要背包,而只需要一张小小的卡片。FUNcard是一种DIY爱好者使用的廉价可编程芯片,他们使用该芯片设计了入侵装置。不像剑桥大学研究人员使用的现场可编程门阵列套件,FUNcard比普通信用卡使用的安全芯片大不了多少,骗子可以将失窃信用卡的芯片取出,将它焊到FUNcard芯片上,并将两个芯片背对背地粘起来放进另一张失窃卡片中。得到的装置比起正常信用卡只是微微隆起一小块,从功能上讲却完全能媲美剑桥研究人员的成果。热罗表示:“它足够小,可以只通过一张卡片完成整个攻击流程,在商店内购物……把它放进读卡器里可能会难一点,但没有难到会让人起疑心的程度。这很机智,很难察觉,而且有些时候能够回避检测。”

法国研究人员的论文展示了如何将来自失窃信用卡的芯片和FUNcard芯片夹在一起,并放进另一张失窃的信用卡中。

骗子最终使用从法国偷到的信用卡伪造了40张假卡,并用它们在比利时的商店里购买大量彩票和香烟。在进行了超过7000笔虚假交易之后,一家名为经济股份集团的法国银行注意到了被盗卡在几个地点被反复使用的模式。警察在2011年五月逮捕了一位被指使用假卡购买商品的女子。他们随后在法国的三座城市中逮捕了诈骗团伙的另外四名成员,其中包括制造这些精密假卡的工程师。

X光检验

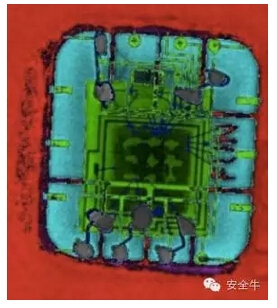

人工着色后的X光图像显示了FUNcard芯片和焊接到它上面的被盗卡芯片。

抓住伪造者之后,法国的诊断研究人员却表示他们并未被完全允许拆卸假卡,因为这些卡片仍旧属于诈骗犯罪嫌疑人审判中的证据。他们利用非侵入性手段进行了X光扫描,得到的图像显示出了隐藏在假卡内的FUNcard标示。之后他们利用假卡插入读卡器时的用电情况仿制了假卡的计算活动,该卡的电力使用时间序列显示了和剑桥大学在2010年展示时相同的中间人攻击迹象。得到的种种结果让他们最终说服了法官,允许他们完全拆卸装置并确认罪犯进行信用卡欺诈的机制。

这次攻击显示了犯罪分子会为了破解安全系统想得多深。

对剑桥大学的研究人员而言,法国的攻击属于某种“我早就告诉过你了”的事件。五年以前,国际芯片卡标准化组织和英国信用卡协会都表示大学研究者展示的攻击不大可能实现。史提芬·默多克是伦敦大学学院的研究员,也属于当时的研究团队,他表示:“可以将我们当时得到的回应恰当地形容为乐观。我对犯罪分子攻克这个技术难关毫不惊讶,真正让我惊讶的是他们的实现方式比我们的概念验证攻击复杂得多。”

法国的研究人员在论文中提到,国际芯片卡标准化组织已经针对该漏洞,开发了面向读卡器和银行网络的补救措施。至少有一些芯片密码读卡器现在会在用户输入PIN码之前就发出验证请求,检测卡片发出的是否为伪造的“合法”信号。网络层面上也增加了更多保护措施,但为了避免启发犯罪分子,他们拒绝作出详细说明。

尽管如此,热罗也很难自信地称新的安全措施不会被绕过。他们分析的攻击事件显示了犯罪分子会为了破解安全系统想得多深。“有可能暂时没事了吗?或许。警惕性已经提高,系统也已配备了对策,但仍可能有攻击者继续进行尝试。”

(回复“pin”,获得完整报告下载地址)

人名和术语

史提芬·默多克(Steven Murdoch)

雷米·热罗(Rémi Géraud)

芯片密码卡(Chip-and-Pin Card)

法国巴黎高等师范学校(École Normale Supérieure,ENS)

普罗旺斯微电子中心(CEA-TEC PACA, Centre Microélectronique de Provence)

国际芯片卡标准化组织(EMVCo)

现场可编程门阵列(Field-Programmable Gate Array,FPGA)

英国广播公司(British Broadcasting Corporation,BBC)

经济股份集团(European Economic Interest Group)

伦敦大学学院(University College of London)

英国信用卡协会(UK Cards Association)