近日,网件(Netgear)路由器被发现存在严重的DNS漏洞,目前,网件还未修补该已公布的漏洞,该允许攻击者篡改受影响的路由器的DNS设置,会影响其路由器的安全性,预估超过10,000台路由器已经遭受攻击。

两家安全公司各自发现该漏洞

网件之前已经被两家安全公司告知该漏洞信息,一开始是由瑞士的安全公司Compass Security于今年7月份发现,但那时还未公开,而在9月份的时候,Shellshock 实验室的安全专家公布,据其公布的信息,该漏洞允许对路由器“未经授权认证访问根目录”。

Shellshock 提醒说当前用户应该对路由器的WAN 进行重新管理,避免被利用。据悉,该漏洞影响了路由器中N300_1.1.0.31_1.0.1.img以及N300-1.1.0.28_1.0.1.img固件。利用该漏洞,攻击者无需路由器登录密码,便可访问其管理界面。从Compass Security的告知信息来看,网件(Netgear)在7月21日已经被告知该漏洞信息,但是到目前为止,也只是发布了一个应急措施。

漏洞的利用

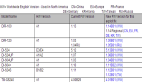

1)当一个用户需要访问路由器管理界面时,最初需要经过一个用户登录界面

2)如果假设他并不知道用户名称和密码的话,登录的结果将会被引导至401页面

3)而当攻击者尝试多次重复访问http://BRS_netgear_success.html页面时

攻击者最后将会成功获取访问管理界面的权限而无需用户登录账号及密码。

修复版本迟迟未发布

据目前掌握的消息,较为奇怪的是,网件在此期间给了 Compass Security 公司一个beta固件修复版本进行测试,而最后也验证了该beta版本可以修复此漏洞,但至今网件却并没有正式发布此固件更新版本。

据Compass Security的首席技术官所称,

目前据确切的分析可以判断因该漏洞造成至少10,000台路由器被入侵,而让人难以理解的是,网件却在BBC上宣称受攻击的路由器数量低于5,000台。