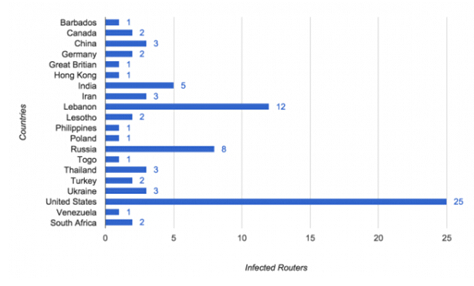

9月21日报道,据国外媒体消息称,针对思科路由器的秘密攻击其实比之前媒体报道的情况更活跃,至少有19个国家的79台路由器受到了感染,其中包括美国一家互联网服务供应商拥有的25台路由器,中国则被发现有3台路由器受到了感染。

这一结果是由一群计算机科学家发现的,他们对整个IPv4地址空间进行了清查,希望找出所有被感染的设备。

根据Ars周二的报道,所谓的SNYful Knock路由器植入体是在路由器先后接到一个硬编码密码和一串不同寻常的非相容型网络数据包之后被激活的。科学家们向每一个互联网地址发送失序TCP数据包而不发送密码,然后监控对方反馈的数据,据此检测出哪些路由器受到了后门程序的感染。

安全公司FireEye在本周二率先报告了SNYful Knock后门程序爆发的消息。植入物的大小与合法思科路由器镜像完全一样,而且它会在路由器每次重启时自动加载。它最多支持100个模块,供攻击者在针对特定目标发动攻击时使用。FireEye在印度、墨西哥、菲律宾和乌克兰等地的一共14台服务器上发现了这个后门程序的踪影。

这是一项重大发现,因为它表明理论化的攻击实际上早就被积极启用了。最新研究表明,这种后门程序正在被更广泛地使用,研究人员已经在包括美国、加拿大、英国、德国和中国在内的很多国家发现了它的存在。

FireEye公司的研究人员发表了一篇内容详尽的文章来解释如何检测和清除SNYful Knock后门程序。

研究员们周二利用一款名为ZMap的互联网扫描程序进行了4次扫描,在向每一个互联网地址发送了带有0xC123D数字编码的失序数据包和被设定为0的确认数字码之后,他们对反馈信息进行了监控,找出了序列数字被设置为0,紧急标志被复原和紧急指针被设置为0x0001的反馈信息对应的地址。

研究员们说:“我们没有回应ACK数据包,而是发送了一个RST数据包,关闭了连接。这不会激发漏洞,尝试登录或完成通讯握手。然而,这可以让我们将被植入了恶意后门程序的路由器与没有被植入后门程序的路由器区分开来,因为没有被植入过后门程序的路由器不会去设置紧急指针,而且只有二分之一的概率选择以0作为序列数字。”

现在可以肯定的是,SYNful Knock是一种由专业人士开发的、功能齐备的后门程序,感染了这种恶意程序的路由器几乎肯定会积极地去感染更多的设备。幸好科学家们监视的很多设备都是蜜罐诱捕系统。

所谓蜜罐诱捕系统指的是安全研究员们为了寻找攻击背后的线索和攻击的执行方式而故意感染的路由器设备。FireEye报告中提到的已经受到感染的79台设备不大可能都是诱捕设备。

据FireEye周二报告称,目前尚无证据表明SYNful Knock利用了思科路由器中的漏洞。据FireEye的高管称,这种植入物背后的匿名攻击者可能得到了国家级别的资助。

研究员们表示,如果其他厂商的连网设备也受到了类似后门程序的感染,那并不会令人感到意外。到目前为止,还没有发现其他厂商的设备受到感染的证据,但是研究员们将继续扫描互联网,也许会发现证明这一理念的正确性的证据。