恶意软件开发者并不是每一次都需要为他们的恶意软件来窃取或者购买一个有效的代码签名证书,有时候制造厂商在无意中的泄露,就会给黑客提供了便利。

被“临时工”泄露的私钥

这次泄露事件来自台湾的网络设备制造商D-Link(友讯),它在开源固件包里无意中泄露了公司内部使用的私有代码签名密钥。

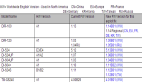

荷兰的新闻网Tweakers获悉到了这个消息,一位网名为bartvbl的读者购买了D-Link DCS-5020L的安全相机,然后从D-Link源下载了固件包,这是经过GPL开源的。然而他在审计固件源代码时,这位读者发现了四个不同的做代码签名的私钥。

黑客可以对恶意软件进行签名

在测试后,该读者成功创建一个Windows应用程序,然后用D-Link的其中一个代码签名密钥进行了签名,现在似乎还有效。

然而另外三个代码签名似乎并没有什么卵用。

目前并不清楚这些私钥是否已经被恶意的第三方供应商所使用,这些私钥也可能被黑客用来对他们的恶意软件进行签名。由于许多安全检测技术都会对该签名放行,就连VirusTotal之类通过恶意样本检测的技术,也得先发现可疑文件才行。综合各种原因,这个签名证书的泄露的危害会不小。

专家分析和厂商回应

荷兰安全公司Fox-IT的Yonathan Klijnsma表示:

“该代码签名证书确实是一个固件包,版本号为1.00b03,其源码曾于今年2月27日发布。我认为这个事件是打包代码时出现的失误,这个代码签名证书只出现在特定的版本里。”

与此同时,D-Link对此事件做出了回应。他们撤销了该证书,并且发布了新版本的固件,里面没有包含任何代码签名认证。