一个自称CynoSure Prime的黑客团队声称,在刚刚过去的10天里已经破解了上超过1100万使用Bcrypt算法的散列密码。

上个月黑客攻破了外遇网站Ashley Madison并在网上泄露3700万用户信息,其中包括了3700万的加密密码。

这个散列密码使用的是Bcrypt算法来加密密码,该算法实行“加盐”的哈希密码,以防止被彩虹表破解。现在很多操作系统的密码都是用Bcrypt函数作为默认的散列算法。

维基百科解释说:

“bcrypt是一种自适应的算法:随着时间的推移,迭代次数可以增加,使其速度更慢,所以即使BF算法计算能力不断地提升,它依然能够抵抗暴力搜索攻击,”

团队如何破解散列密码?

攻击本身的想法是暴力破解Ashley Madison帐户的MD5 tokens而不是Bcrypt算法。

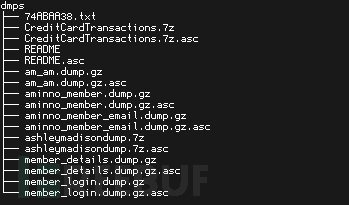

这个团队分析了攻击者在网上泄露的数据,发现有个会泄露用户的散列密码、网站和执行电子邮件源代码的漏洞和MD5散列算法的使用有关。

他们审查了代码,发现一组能加快破解哈希密码的函数。

“我们发现了两个有趣的函数,发现我们可以利用这些函数来快速破解bcrypt哈希。”

通过观察两个不同的函数,他们找到了以最大的速度破解bcrypt散列密码的方法。他们采取了个更有效的方法直接攻击MD5(lc($username)."::".lc($pass))并用 MD5(lc($username)."::".lc($pass).":".lc($email).":73@^bhhs&#@&

^@8@*$")tokens来代替。

在函数中的$loginkey变量貌似是用于自动登录,但是他们并没有花太多时间进一步调查。

通过采用这种策略,该黑客团队获得了1120万的密码。不过这个过程目前仅应用于账户的部分。