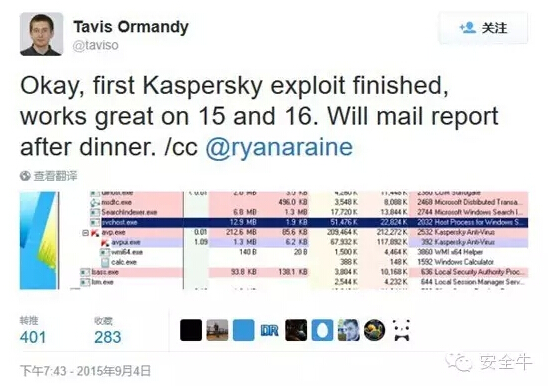

谷歌一名安全研究员塔维斯·奥曼迪,上周在推特上披露了卡巴斯基防病毒软件中的一个漏洞,利用此漏洞可绕过卡巴斯基2015、2016版防病毒产品,入侵用户的计算机系统。

“一个远程的无需交互的系统级漏洞,默认设置。所以,(情况)要多严重有多严重。”

奥曼迪并未透露漏洞细节,但卡巴斯基官方表示这是一个缓冲区溢出漏洞,并在确认漏洞提交的24小时之内,发布了修复补丁。

另外一名安全研究人员,克里斯蒂安·埃瑞克上周公布了火眼核心产品中的一个零日漏洞的细节。埃瑞克表示,他于18个月前提交的这个可以远程获得root文件系统访问权限的漏洞。而且,埃瑞克还表示,另外有3个漏洞,仅供出售。埃瑞克给这些漏洞开出的价格是1万美元/个。

够酷,web服务器以root权限运行!这就是安全厂商所干的安全漂亮事。

“这只是火眼/曼迪安特许多零日漏洞之一。坐等18个月了,这些火眼的安全‘专家’还是没有解决。”

埃瑞克表示,如果火眼不修复这些问题的话,他们的产品就不值得信任。尤其是对于安全厂商来说,安全标准应该更高。

火眼针对此事已发布公开声明。声明表示,感谢埃瑞克这样的安全研究人员找到漏洞并帮助改善安全产品,但希望漏洞研究人员要负责任的披露相关信息。

“我们已经联系研究人员,以迅速判定问题,并努力减少对我们平台和客户安全的影响。”

原文地址:http://www.aqniu.com/news/10051.html