针对网络威胁提供准确可行信息的威胁情报系统可以帮助IT人在攻击产生真正的损害前将其消弭于无形。

威胁情报+大数据=真正的安全

8月初在拉斯维加斯举行的黑帽大会上,威胁情报和用以标记关键安全指示器的数据,理所应当地成为了热门话题。由于企业难以弄清他们网络中的漏洞情况,他们不得不考虑用多层防御来保卫最重要的数据。安全团队被大量威胁数据淹没,难以负荷指派无数人工从大量噪音数据中分拣出真正威胁的负担。

十年前,威胁情报(TI)还只主要在联邦政府部门和机构中通行。如今,随着商业世界的需要引发对威胁情报的需求,很多政府工作人员跳槽至私营产业,将可用于发展商业产品的大量协议知识也一并带了过来。

厂商在不断开发可令分析师的工作更为轻松的以客户为中心的产品。各种各样的平台可被定制成适合不同企业特定需求的样子。然而,要理解,有关此类产品的知识仅仅是成熟TI程序的一个部分:公司仍需要进行内部风险评估并设计一套行动方案。

虽然TI正快速成为各种平台和服务如雨后春笋般冒出的拥挤行当,以下8种产品仍能帮助任何安全团队有效利用他们的威胁数据并规整出适合他们公司的TI程序。

1. Endgame

成立于2008年的Endgame为美国国防部和广大情报界提供软件解决方案。在此领域,他们已遭遇过严峻敌对环境中某些相当高端的网络对手。

Endgame利用已知科学和政府及商业机构必备的软件自动化技术,结合业界对企业漏洞的认识和不断发展的威胁状况,“换位思考”,像一个网络罪犯一样看问题。Endgame令客户得以在造成破坏和损失前自动化地捕猎、追踪、获取和清除最先进的威胁。

依靠公司数据科学家团队的研究,Endgame宣称要打造全面的检测和响应策略,即使在虚拟环境中也能部署,意图阻挡瞄准关键商业资产的高端网络恐怖分子。

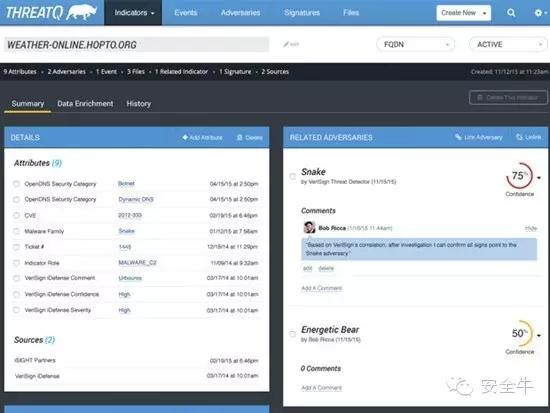

2. ThreatQuotient

Threat Q是ThreatQuotient在威胁情报技术上的最新创新。这一本地威胁情报平台使用中央分析库来自动化、结构化和管理所有威胁情报。

ThreatQuotient在过去2年里研究了威胁情报领域纷乱复杂的情况以确定什么才是业界所缺乏的,以及提供商需要创建怎样的商业平台。ThreatQuotient总裁江伟恩说:“我们专注于4个关键特性。可扩展性、丰富性、集成性和评分。”

ThreatQuotient发现,商业平台威胁情报提供商往往提供大量数据,但如江所指出的,“没有中央库,安全团队无法有效利用这些数据。因此,客户方被迫从大量威胁数据中挑拣出自己能用的。”ThreatQ则不然,它旨在令用户摄入并集中数据,自动化部署。

3. TruSTAR

使用TruSTAR,企业安全团队可以匿名共享安全事件和共同协作而不用担心追责、法律问题或名誉受损。

TruSTAR技术公司首席执行官保罗·克兹说:“我们致力于使公司共享数据。我们赋予他们匿名性。他们可以与我们共享数据,而我们可以关联那些数据。我们同时也采用端对端加密令首席信息安全官们协同工作。”

TruSTAR正在10家财富500强企业中对其服务进行贝塔测试。它还拥有一个正在申请专利的匿名保证算法——用户可借此匿名发送威胁报告而不用担心会被追踪到。

匿名性是关键。如克兹所说:“我们需要跨产业共享以开启更快的攻击拦阻。坏人利用同一套命令与控制基础设施追逐多种产业里的目标,而我们使用大家都用的常见硬件和软件。”换句话说,单一领域内的专家不能解决问题。

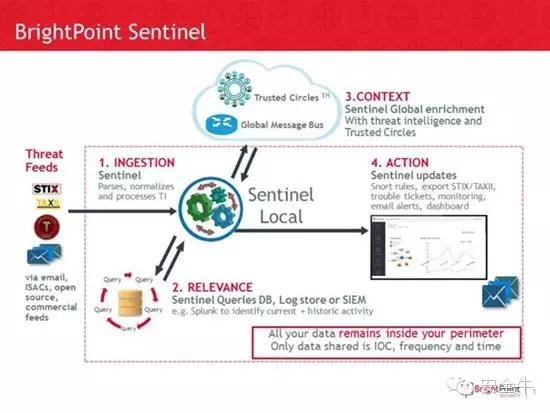

4. BrightPoint

无论企业是否想知道自己是不是被攻击,或在发现奇异行为时该怎样响应,威胁情报都可以通知其响应部门并确定那些威胁时可作出反应的。

BrightPoint安全公司旨在针对当前和紧急网络威胁情况下提供可自动化收集、分析、关联和安全共享结构化及非结构化数据的威胁情报平台。BrightPoint的标准包括吸收结构化及非结构化威胁反馈,但他们也优先考虑与其他可信任组织共享威胁情报以及情报可视化。

根据企业战略集团的《2015威胁情报调查报告》,用户最重视的就是这一共享特性。这包括了在政府机构和私营企业之间共享威胁情报信息。像BrightPoint这样的平台能够帮助威胁情报共享的自动化进程。

5. Norse

Norse提供实时攻击情报,并宣称其结合了自动化和人工威胁监视的混合模型能够帮助公司封锁住其他系统会遗漏的威胁。Norse情报网络服务于金融、政府和技术机构,以其遍布全球的数百万传感器、蜜罐、爬虫程序和代理组成的“远程预警”网格稳坐威胁侦测领域全球领先位置。事实上,他们的Norse攻击地图就能实时显示Norse网络中正在发生的网络攻击事件总揽,包括攻击来源、攻击目的地址、攻击类型等等详细信息。

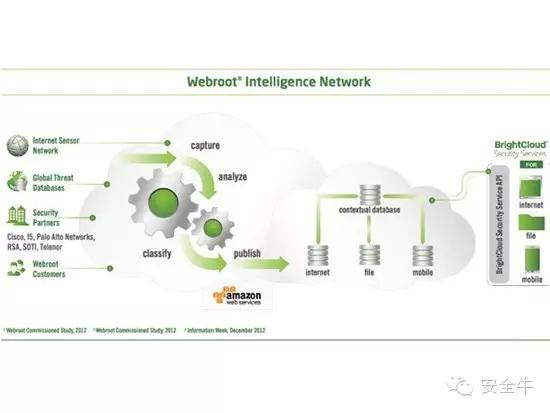

6. Webroot

Webroot研究恶意网页活动超过了15年,其安全情报主管格雷森·米尔本声称:“所有网站中的5%要么是恶意的要么是可疑的。”尽管这一数字看起来不高,却仍然代表了大约2千万个网站。

Webroot的BrightCloud威胁情报服务平台采用一种能在收集到的大量数据中画出关联关系的机器学习技术。他们提供实时反网络钓鱼技术,以及一套声称能帮助识别并挫败99%所遇威胁的评分系统。

他们还采用了主动式学习技术,利用即时反馈环作为对机器学习模型进行再训练的方法,使得Webroot的研究人员可以动态调整信任值。

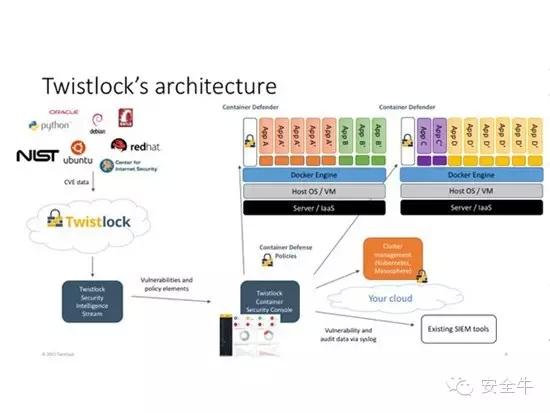

7. Twistlock

容器采用的最大障碍——安全,是Twistlock希望解决的事务。利用一套最新通用漏洞披露(CVE)和安全标准的集成情报流,Twistlock的解决方案工具为容器及其中的内容提供带有高级身份验证和授权能力的粒状安全策略。

Twistlock的架构有3个层级。第一层,情报流提供近实时的CVE和来自开源社区、厂商和政府数据源的推荐配置的联结。第二层,容器控制台,消费这一情报流。第三层是容器防御者,消费并施行防御策略。

8. LogRhythm

LogRhythm宣称要减少公司企业在网络入侵者找到立足点和造成任何真实损害前侦测到他们所用的时间。它的整体威胁分析套装声称能够通过分析一些潜在入口——用户、网络和终端,来检测到行为异常,令他们的软件得以识别出各种各样来自高级网络威胁的系统被侵入事件。该整体威胁分析模块,连同LogRhythm的用户威胁分析模块和网络威胁分析模块一起,应当能是客户更早地侦测到入侵,无论这些入侵源自何处。

LogRhythm还融入了来自商业厂家和大量开源情报反馈的实时威胁情报数据,可以帮助他们的客户将网络安全节点与他们已经收集、处理和分析的数据连接上。而这种连接行为,又可帮助他们采取任何需要的对策以防护自身免遭大型入侵的破坏。

原文地址:http://www.aqniu.com/neo-points/9979.html