五年前,对安全极客而言,关注Mac恶意软件只属于一种有趣的爱好。时不时地蹦出来一些案例,安全公司开一场新闻发布会,然后一切恢复正常。真的没什么特别有意思的事情。然后,在2012年,一种名为Flashback的软件攻击了Mac平台,估计超过100万用户受到感染,人们的观点改变了。如今Mac和iOS威胁相比于PC而言仍旧是毛毛雨,但没人怀疑会该平台的用户是有价值的目标。

苹果=安全的时代已经一去不复返,以下是十个改变我们看待Mac方式的苹果安全威胁:

1. 雷击(Thunderstrike)/黑暗绝地武士(Dark Strike)Boot漏洞,2015年

尽管该漏洞是安全研究人员而不是罪犯发现的,无论如何,雷击和黑暗武士漏洞属于概念性的攻击手段,通过固件后门,它们可以从根基上摧毁Mac电脑。雷击需要实际操作Mac,并通过雷电接口接入,黑暗武士漏洞则不用,但确实需要在固件方面高超的认识。这两种漏洞都已被苹果修复。

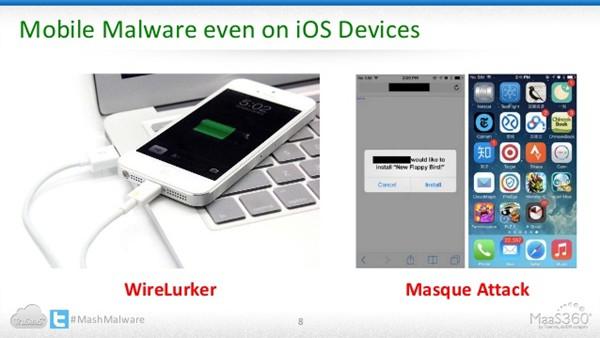

2. 连线潜伏者(WireLurker)和假面舞会(Masque),2014年

连线潜伏者无疑是最严重的、改变世界的攻击之一,它面向iOS设备。和它设计原理相似的某种概念性攻击被称为假面舞会。连线潜伏者十分危险,曾导致美国政府向联邦雇员发出通告。假面舞会只有在用户被引诱到某个第三方商店上安装应用后才有效,但中国开发的连线潜伏者会通过USB接口感染任何连接到被感染Mac的iOS设备。

3. 好莱坞艳照门iCloud攻击,2014年

可以说是影响过苹果的最严重的安全问题,2014年,该公司的iCloud数据存储服务遭到了一系列大摇大摆的数据泄露攻击,引发了所谓的好莱坞艳照门事件。该攻击专门针对名人的iCloud账户,尴尬的图像被泄露到互联网上。苹果有否认其系统遭到破坏的习惯,但用户已开始关注其使用的云服务所收集的个人数据。

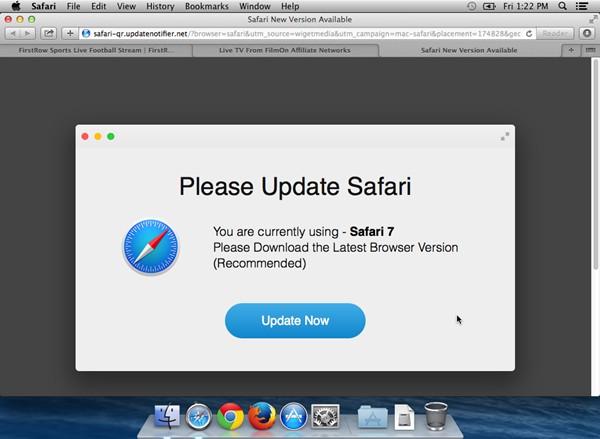

4. 浏览器勒索攻击,2013年

该跨平台攻击由Malwarebytes公司公开,它仅仅是一个Javascript骚扰窗口,会不断干扰浏览器,要挟用户付出300美金来让它停下来。摆脱它的唯一办法是激活“重置Safari”选项。它远非复杂,但仍旧是一个警告:简单的小把戏也可以很有效。

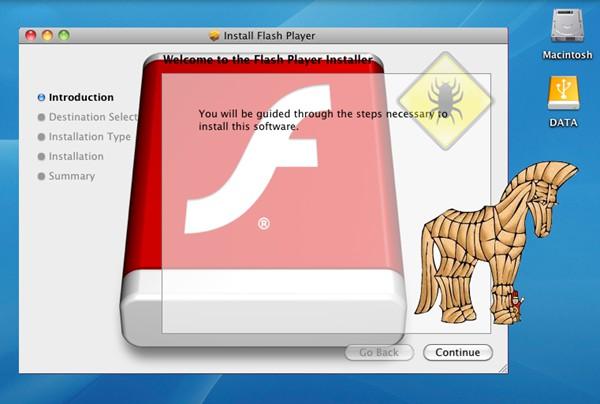

5. 闪回木马(Flashback Trojan),2012年

没人确切地知道有多少苹果电脑感染了该木马,这个数字很有可能是100万,这让闪回木马成为了迄今为止最引人注意的Mac恶意软件。闪回木马通过一种路过式攻击,在用户安装Flash Player的同时把自己也装上,这让所有人都想起了Windows系统上的类似招数。甚至是牛津大学及其学生都在努力对抗它。这就是苹果改变其安全策略的那一刻和那一年。

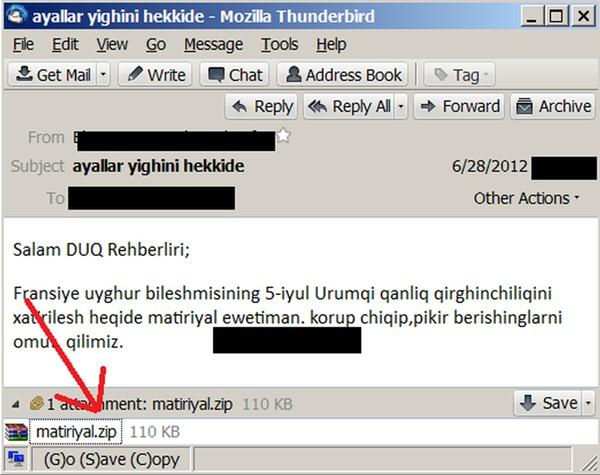

6. MacControl APT,2012年

MacControl APT是一个简单的邮件陷阱附件,可以远程控制目标Mac。当时的几次攻击使用了这一技术,用它来对付一些小型的特定群体,有人认为“APT”一名起源于此。

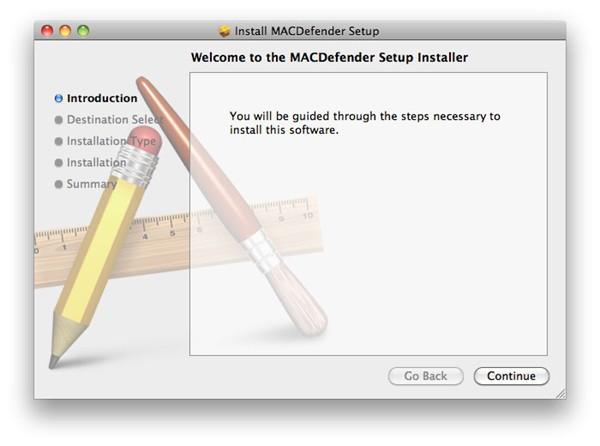

7. Mac守护者(MacDefender),2011年

当时PC世界极度流行反病毒诈骗,这也是Mac世界第一次遇到这样的情况。MacDefender是一个简单的骗局,它作为一个安全应用出现,可以检测到并不存在的安全威胁,用户需要购买付费权限来杀毒。值得注意,因为它的创造者已经摆脱了创造一个令人信服的Mac界面的麻烦。

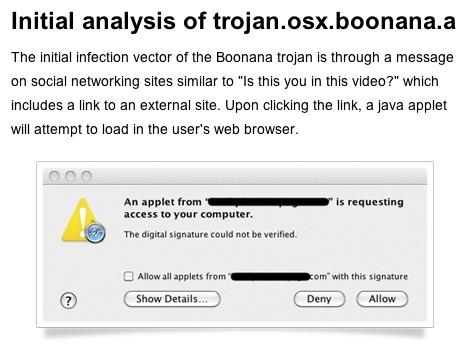

8. Boonana木马/蠕虫,2010年

在2010年,网络犯罪分子正在对Windows系统实验许多类似技术,包括最初看上去是2008年脸书Koobface木马的重制版的Boonana。它使用Java实现跨平台入侵,它通过社交网络和YouTube进行传播,这是当时的最新趋势。

9. DNS操控者(DNSChanger)/RSPlug,2007到2009年

这种臭名昭著的攻击会诱骗用户使用伪造的CODEC(奇怪地伪装成了Windows ActiveX控件),以允许用户查看色情视频。它也以Jahlav的形式出现过,结果显示它和2007年臭名昭著的Mac恶意软件RSPlug有所联系。爱沙尼亚的攻击小组是大多数这些攻击(包括针对Windows用户)的始作俑者,它最终在那一年被代号为Ghostclick的FBI行动捣毁。

10. 坏兔子(BadBunny),2007年

坏兔子影响Mac、Windows和Linux平台,它是一个OpenOffice宏蠕虫。一些人仍然会想起它使用Ruby脚本推送一个身着兔子装的男人的色情图片场景。人们很少在外部的互联网世界中发现它,它更像是某种概念性质的玩闹,而不是真正危险的攻击。