Nmap是一款免费的开源网络发现和安全审查实用工具,由于它易于使用,功能又非常强大,广泛用于Linux用户社区。Nmap的工作原理如下,向特定的目标系统发送数据包(按IP地址发送),并且解读入站数据包,确定什么端口打开/被关闭、什么服务在被扫描的系统上运行,防火墙或过滤器是否设置并启用,***确定什么操作系统在运行。那些功能可用于各种各样的场合,我们不鼓励也不建议将nmap用于不法行为。

安装Nmap

首先,你应该将“nmap”程序包安装到你的系统上。

在CentOS上

- yum install nmap

在Debian上

- apt-get install nmap

在Ubuntu上

- sudo apt-get install nmap

使用Nmap安全扫描工具

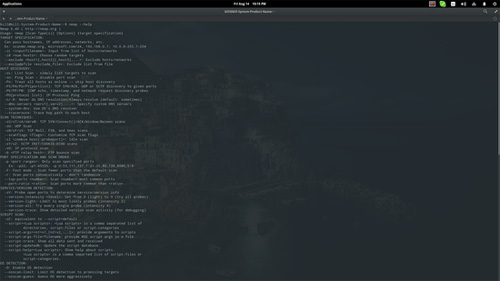

之后,你可以在终端上运行命令“nmap”,可以跟上目标系统的IP地址或网站地址以及各个可用参数。想全面了解可以与nmap结合使用的所有参数,请使用“nmap –help”命令。

Nmap命令列表

为了向你介绍nmap,我将给出几个使用实例,并附有简要解释,但愿让读者能够根据其要求改动每个命令。

- sudo nmap -sS [IP address] or [website address]

这个基本命令可以用来迅速检查网站是否正常运行(我在本文中使用了howtoforge.com IP地址),不必与目标服务器建立任何“可记入日志”的交互关系。请注意:另外还显示了四个打开的端口。

使用Nmap扫描IP地址

- sudo nmap -O --osscan-guess [IP address] or [website address]

这个命令指示nmap试着猜测什么操作系统在目标系统上运行。如果所有端口都被过滤(屏幕截图中显示的就是这种情况),这个“猜测”命令将是***办法,不过结果可能不可靠。百分比数字就让人觉得不确定。

使用Nmap猜测操作系统

- sudo nmap -vv [IP address] or [website address]

如果你想检查目标系统的打开端口,这个ping扫描命令就有所帮助。

使用Nmap检查打开的端口

- sudo nmap -sV [IP address] or [website address]

这个命令让用户可以检查在目标系统上运行的服务。请注意:“cloudflare-ngnix”信息被添加在打开端口的服务旁边。

使用Nmap检查运行中的服务

Zenmap:面向Nmap的GUI

所有上述命令都很好用,你可以更深入地钻研,试一试各个选项,看看你能了解目标系统的什么信息。不过对想要一种对用户更友好的方法的那些人来说,他们应该安装“zenmap”程序包,这是一款面向Nmap的图形用户界面(GUI)工具。

除了Zenmap提供便利的方框以便插入你目标系统的IP地址(或网站地址),并且以一种更赏心悦目的方式输出标注重点的结果外,其主要优点在于,它提供了预设置的Nmap命令,你可以迅速选择并运行这些命令。此外,该软件还提供了测试比较工具、拓扑结构绘图工具以及保存扫描结果以便管理员查看和评估的功能。

面向Nmap的Zenmap GUI

Zenmap

相关链接

Nmap:https://nmap.org