韩国政府BOB计划(Best of the Best)从2012年起,每年以无上限的经费和资源培养超过100名年轻信息安全参赛者。时至今日,依托举国之力和军方背景,将近四年时间终于打造出夺下全球黑客竞赛第一名的梦幻战队。

举国之力打造梦幻团队

江湖盛传韩国对信息安全的重视程度,若是自称第二,则无国敢称第一,老美也不例外。

在韩国,黑客竞赛获胜可抵高考成绩,信息安全公司的雇员甚至可免服兵役!只有区区五千万人口的韩国,却有着两百多家信息安全企业——原因竟是政府强制要求企业定期雇人进行渗透测试。韩国军队还和韩国三所最著名高校之一的高丽大学签有协议:让最好的学生去学网络战,给他们全额奖学金,毕业后为军队服务。

国家重视的安全攻防人才,从娃娃就被抓起,一路保送上大学。先是打CTF攻防比赛成为职业选手,然后逐渐在各种黑客大赛上拔得头筹。

今年3月,在Pwn2Own黑客大赛上通杀IE、Safari和Chrome三大浏览器漏洞的韩国“神童”JungHoon Lee(又名Lokihardt),在刚结束的美国拉斯维加斯DEFCON世界顶级黑客大赛上演绝地反击,大杀四方助力首度打进决赛的DEFKOR团队以超强发现漏洞的能力和写攻击Exp的实力,力压去年冠军团队PPP,成为首个赢得DEFCON CTF冠军的韩国黑客团队。

专访韩国DEFKOR成员:IT'S SHOWTIME

尽管团队成员无法实名受访,但是据韩国政府BOB中心经理Kim Jin Seog表示,整个团队都是韩国政府BOB计划培养出来的精英,今年夺冠则是计划执行有成的战果展示。

目前DEFKOR共有13名成员,其中3名大一学生、2名大二学生、1名大三学生、2名大四学生、2名研究生以及3名在信息安全公司工作的人士。而几乎所有成员都是从大一开始念书就有计划的受到了网络攻防、找漏洞以及编写Exp能力的培训。其中有一名成员,更是花了5年时间进行准备,从大一开始便有系统的自我培训和学习,希望有朝一日可以打DEFCON CTF竞赛并斩获佳绩。

团队成员以首尔大学的学生为主,平常有很多时间在一起相处、培养默契。更为重要的是,大家都是韩国政府BOB计划中的成员,原本就有一起培训时培养出来的默契。

面对劲敌美国著名战队PPP(来自卡耐基梅隆大学,长年霸占Defcon CTF冠军),他们表示:“PPP是可敬的对手。”

目前虽然没有清楚的下一步规划,但是可以确认的是,BOB计划仍将会持续培养这样年轻的网络攻防选手。

Kim Jin Seog指出,韩国外部面临着实力强大的敌人,因此政府从2012年开始每年投入无上限的资源和经费培养超过100名的年轻攻防选手,实际预算和培训人数都是政府机密。但可以确定的是,每年的培训计划都不曾中断,迄今第四年的培训成果就是全球最强的黑客团队DEFKOR,未来BOB培训计划仍将持续进行下去。

夺冠之路:超强的漏洞挖掘和Exp编写能力

由于在Defcon预赛中,韩国DEFKOR以极小的差距排在美国PPP之后,便以预赛第二名的成绩入围决赛,而他们原本的世界排名则是第51名。

曾经仔细观察DEFKOR实力的台湾HITCON领队Alan事先便预测,此次DEFKOR将打败PPP夺冠。

他进一步解释,打CTF比赛很重要的两个关键在于挖掘漏洞的速度和写exp(漏洞利用程序)的速度,而在开赛第一天,DEFKOR在开赛4个小时后便写出了第一个exp更是技压群芳,并以8000分大幅领先于其他团队;而这个exp台湾HITCON战队研究到了第二天比赛的凌晨四点还没有写出来,更可以证明DEFKOR实力有多强大。

Alan认为越早挖出0day造成的危害越大,随着时间的推移,后发现0day的队伍则会和发动同一种攻击的所有队伍平分分数,而且最后一天每回合由5分钟减半为2.5分钟,此举更让攻击力强的队伍获得更大优势。

韩国队靠着0day漏洞和快速写出exp拼命得分,逐步拉开与各个队伍之间的分数差距。尽管他们有具备通杀三大浏览器0day漏洞超能力的韩国神童lokihardt,但更为关键的是韩国队有研发好用的工具,这也是各队未来会努力的方向。

据Alan回忆,PPP战队第一天排名第五,大幅落后其他团队,然后便紧急召回原本没有预计参加此次比赛的天才黑客Geohot以及其他队友参赛,PPP尽力拼到了最后,并且成功凭借许多漏洞和exp挽回颓势,并在第二天比赛结束时,追赶上来取得了第二名的好成绩。

获得第三名的0DaySober从第一天比赛到最后决赛结束,不论其他战队的攻防姿势如何变幻,他们都从容地稳定在第三名的位置上。

组建最强团队、购买间谍软件:如此布局,皆因朝鲜

“车祸、癌症、治不好”曾被视为韩剧三宝,尽管后来被“长腿、养眼、土豪”取代,但是我们必须要知道真正的高丽民族并非是个只会握着木勺然后轻柔地告诉你“欧巴,慢点吃,小心烫”的厨娘,他们有自己与生俱来的不安全感和十分脆弱的神经组织。

或许,这和朝鲜人民军队泰然处在离首尔仅35英里之外的地方有关,而这样的局面从1953年7月27日朝韩(中美)战争停战协议签订之日一直维持到了今天。

高丽民族将“不安”发挥得淋漓尽致。“不安”的金正恩在北边高调地搞着自己的核实验,尽管出了朝鲜,金正恩的形象并不像在他的朝那样高大,甚至就是个面目狰狞、顶着奇怪发型的魔鬼,但是“黑客攻击索尼事件”则赤裸裸地替他教训了“爱开玩笑”的美国人,同时也给韩国人敲响了警钟。

尽管,“不安”的韩国人则心有灵犀般早在一开始,就已经对此有所准备。

上月意大利监控软件销售商Hacking Team被黑,内部机密外泄,造成与其合作的各国政府瞬间裸奔于世。而韩国国家情报院则被曝出在2012年的时候从Hacking Team购买软件,用于盗取信息数据,并远程控制智能手机和电脑。这本来并不会成为话题,毕竟Hacking Team的大客户并非韩国政府一家,而一贯低调的韩国政府也能常常在国际舆论环境中游走得游刃有余。

从倾举国之力打造最强黑客战队,到不惜重金和舆论影响涉险购买黑客武器,纵观韩国的网络战备,无不剑指38线另一侧的朝鲜。

朝鲜121局:金正恩精锐黑客

据BBC报道,朝鲜121局被认为是平壤网络攻击的精锐部队,高手云集,但是具体规模不详。而在朝鲜这样一个与世隔绝、基础设施极端简陋的国家,几乎可以肯定,网络行动是在国外策划组织的。据悉,121局一个重要前哨就在邻近的中国边界地区:辽宁省会沈阳。电脑公司HP的调查将攻击源精确指向(沈阳)一家宾馆内地下室的餐馆。

朝鲜黑客到底干过什么、到底还能干什么,证据非常难找。调查人员只能依靠分析数字文件线索来判断行为方式。比如,据说121局经常使用特定的恶意代码来掩盖行踪。

多事之秋:韩国攻击中国,是刻意而为还是误伤?

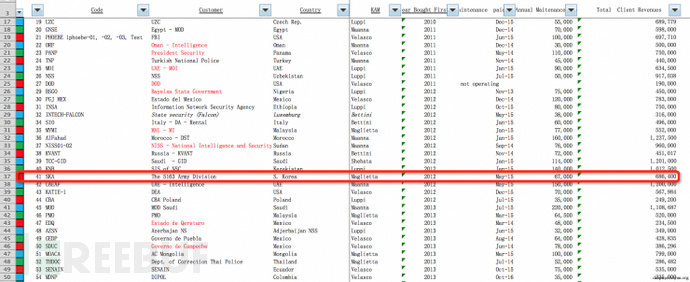

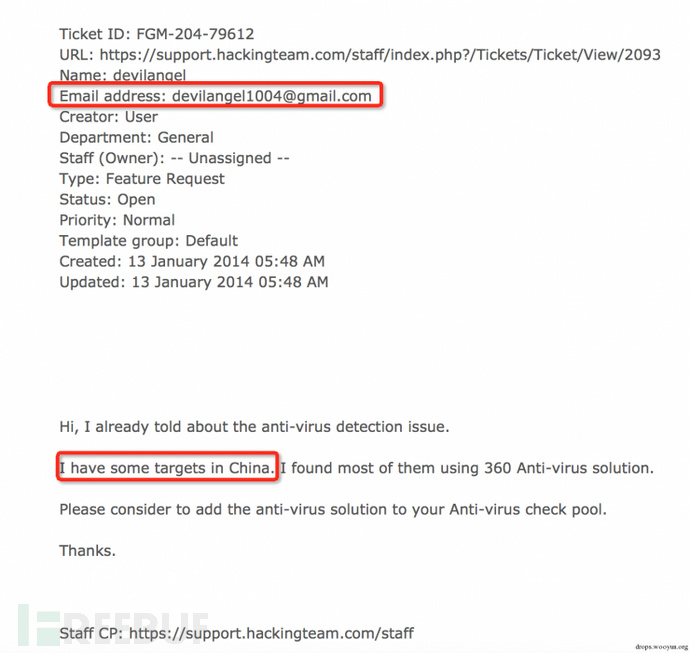

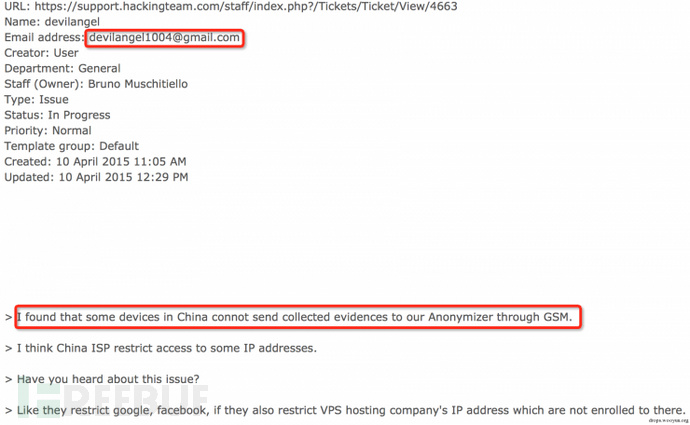

近日,又有新的爆料:Hacking Team泄露数据表明韩国曾针对中国发起网络攻击。这些信息包含了Hacking Team的客户列表,红色即韩国的5163部队,根据5163部队的信息可以追溯到韩国国情院(NIS),而其联系人地址则是devilangel1004@Gmail.com。

双方往来邮件中多次提到了,在中国的攻击目标,并且他们在对国内目标实施攻击时遇到的一些问题,其中就包括立功的360安全卫士等防护软件。

此外,还有一些数据记录了在6月实际发生的个别攻击事件,包括6月26日一北京IP访问了攻击漏洞链接,访问机型为华为G700;另一起是辽宁IP,6月18日,访问了攻击漏洞连接,机型为三星9008。

而根据一份7月12日韩国军方发布的资料,韩国国家情报院确有购买Hacking Team提供的间谍软件,但是这是为了分析攻击技术,提高韩国的网络战争能力以抵御朝鲜潜在的威胁。如果此说法属实,FreeBuf认为,韩国的一系列动作或许并非针对中国本身,目标是“相传”窝藏在中国境内的朝鲜黑客也并非不可能。

朝韩黑客争霸历史由来已久——从60年前真刀真枪的战场,演变为如今的军备竞赛和网络空间战,这注定是一部未落幕的兄弟互撕血泪史。