RSA安全研究人员最新发现,中国一个名为“兵马俑”的VPN服务商入侵了世界各地的Windows服务器,然后将其改造为VPN节点用于APT攻击组织Deep Panda(深渊熊猫)和Shell_Crew(Shell战队)的网络间谍活动。

兵马俑VPN

“兵马俑”是中国的一个VPN服务商,在全球有1500多个节点,绝大部分位于中国、韩国、美国和东欧。有意思的是,这些VPN节点大多是由被黑客入侵的Windows服务器搭建而成。这些服务器的主人大多是小型公司和机构,因为小公司没有专门的安全人员进行维护,因而惨为“肉鸡”。

“兵马俑”VPN以不同的名义将这些节点出售给中国用户,同时RSA研究员还惊奇的发现,某些中国APT攻击组织如Deep Panda(深渊熊猫)和Shell_Crew(Shell战队)也曾利用“兵马俑”VPN网络发动网络间谍活动。

我们已经在“兵马俑”网络上检测到了相当一部分流量。他们用VPN的目的是对其网络匿名,模糊地理位置。

2013年美国劳工部入侵事件就和深渊熊猫有关。

技术分析

调查研究发现,攻击者发现目标windows服务器后,会使用暴力破解的方式获得管理员的账号密码并登陆服务器,关闭windows防火墙。接下来攻击者会关闭服务器上所有的反恶意程序软件,安装一个远程访问木马(远控程序)。部署好上述几步之后,攻击者会创建一个新的账户,安装VPN服务。

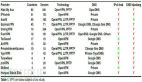

此时被黑的“肉鸡”服务器会成为“兵马俑”VPN网络的一部分,这些被黑的大多属于法律机构、大型工程公司、科技公司、学校、政府机构。

“所有这些被入侵的系统使用的都是windows服务器。RSA研究员怀疑“兵马俑”之所以会选择windows服务器,是因为该平台很容易配置。并且受害者往往都是一些小型的公司或者机构,因为大公司会配有专门的安全人员,不容易入侵成功。”