戴尔公司的研究人员在Black Hat上披露,一个名为“熊猫使者”的黑客小组仅用六个小时完成入侵。

这个团队的代号为TG-3390,主要攻击国防和航天项目。他们技术高超,能够在六个小时内入侵多层系统,获取域名凭据和访问环境的权限。这个小组的攻击手段中包括水坑攻击,它经常入侵那些目标公司员工会访问的网站,以获得踏入目标网络的跳板。

目前,熊猫使者已经入侵了大约100家网站。每个水坑中都被注入了一个白名单,以保证只有来自目标组织的员工才会受到攻击,这有助于保证攻击处于低姿态。

戴尔的反威胁部门表示,熊猫使者会使用小规模数据泄露和Microsoft Exchange后门,值得关注。

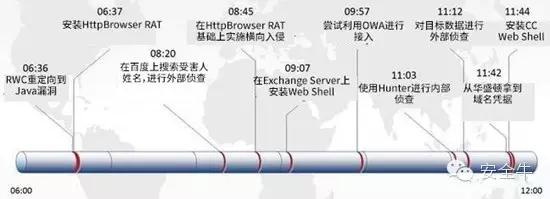

团队广泛、长期地使用水坑攻击,并依赖白名单来保证攻击的定向性。初步入侵后,TG-3390会向受害者注入HttpBrowser后门,然后快速入侵Microsoft Exchange服务器,并获得目标环境的完全控制权。

“这些黑客善于识别关键的数据存储设备,并有选择性地窃取与其目标相关的高价值信息。”

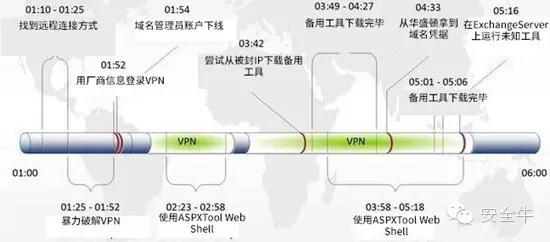

六个小时完成入侵

研究人员表示,目标组织失窃的信息与国防项目直接相关。这个小组没有展开大规模攻击,这引起了关于其动机的争论。

“CTU研究人员发现,失窃信息主要来自于特定的美国国防项目。其入侵动机可能是窃取军事生产机密,或者窃取美国军队规模数据,或者两方面都有。”

戴尔并没有表示这是一个雇佣兵式的黑客团队。

戴尔还表示,其它受害还组织包括中东、欧洲、亚洲国家设立在华盛顿的大使馆,以及其它政府/非政府机构。这个团队会利用未打补丁的漏洞,其中最常用的是Java漏洞(CVE-2011-3544, CVE-2010-0738)。他们也会使用DLL Side Loading技术。

熊猫使者和专门制造黑客工具的组织存在紧密联系,精通于隐藏恶意软件、进行静默侦查。他们并不热衷于在目标组织中建立一个长期的观察点。

“他们的最终目的是窃取数据,而不是潜入渗透。在CTU研究者们得到的一个案例中,TG-3390的黑客们在得到目标网络的访问权限后,会识别并且窃取目标组织中特定项目的信息。”

5个小时访问

基于以下原因,戴尔怀疑该小组起源于中国:

当地工作时间、使用带有汉语的工具。但这可能是攻击者精心设置的误导。

黑客们使用的工具包括自定义的工具OwaAuth Web Shell和ASPXTool,以及流行的犯罪黑客工具PlugX、HttpBrowser、ChinaChopper。