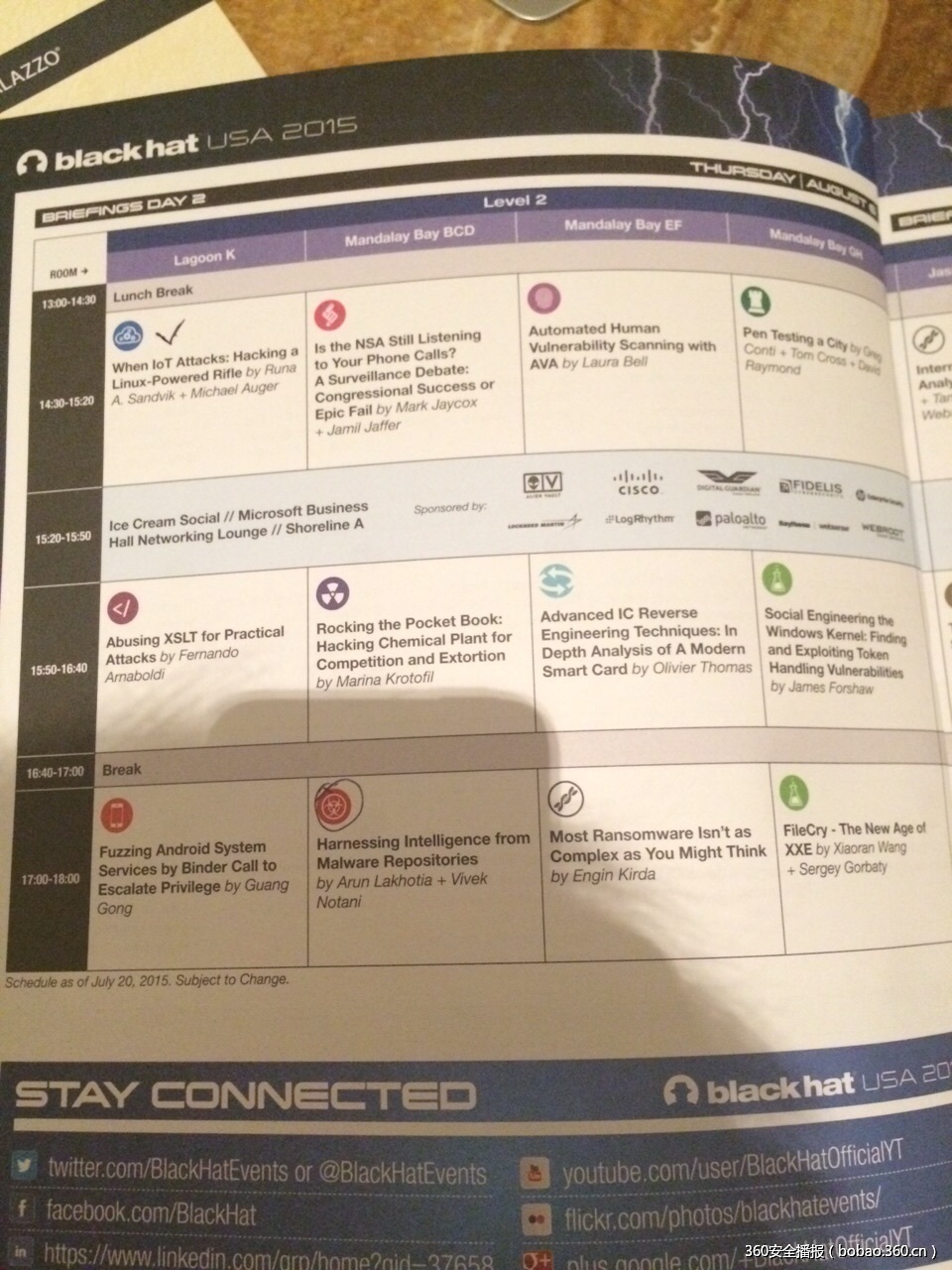

首先我们来看看今天一天的议题安排情况。

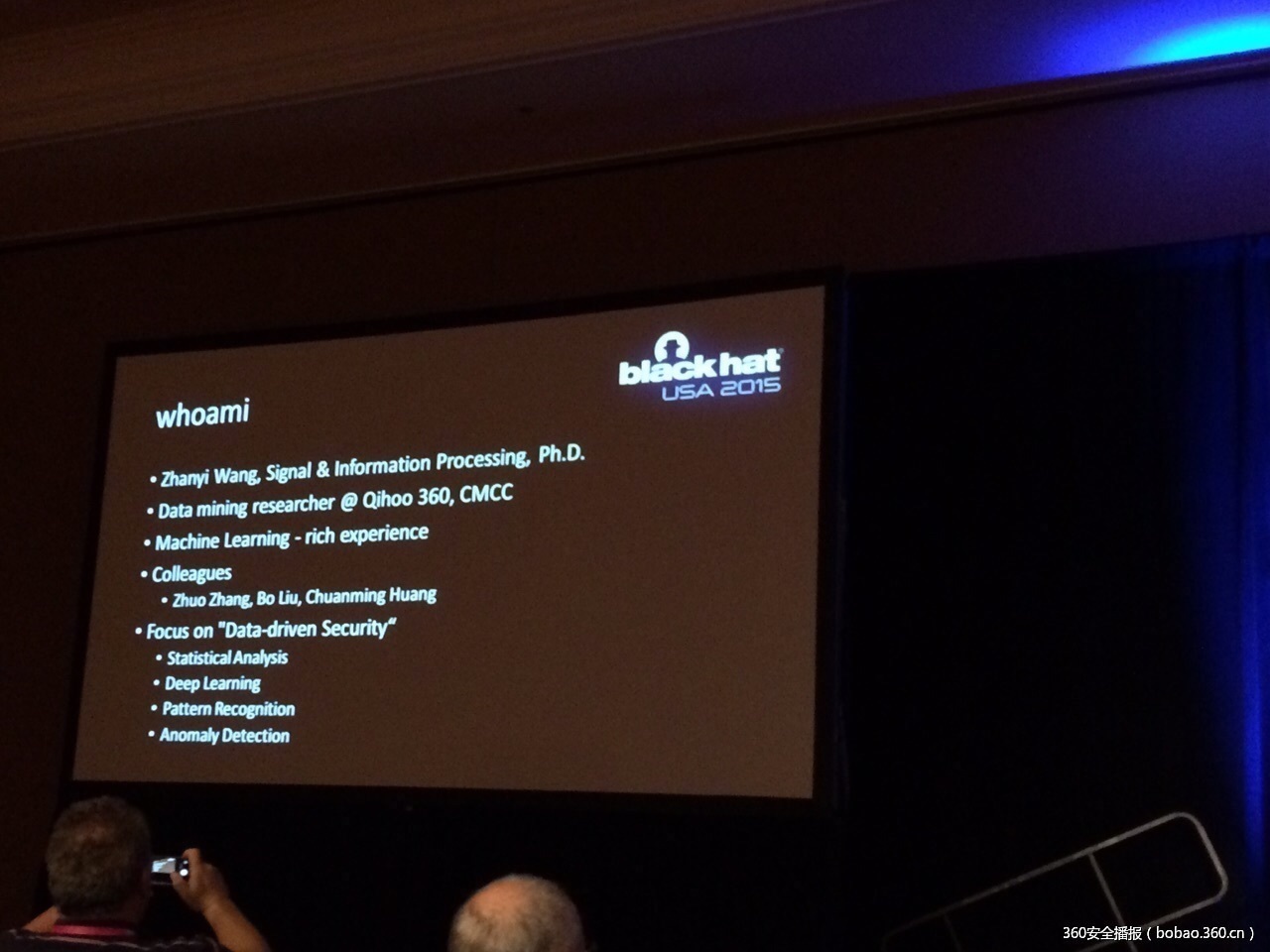

首先早上九点开始,360公司的小伙伴的议题准时开始。

在现场人气满满

结束演讲了的小伙伴,瞬间被几个外国人团团围住,要求采访。看来外国人对我们这个议题甚是感兴趣。

小伙伴还是有点紧张羞涩的。毕竟要上CCTV了。

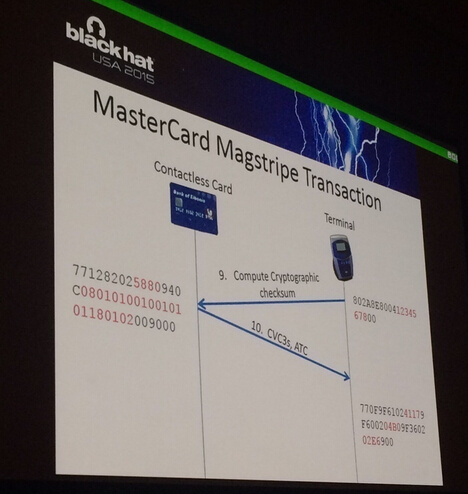

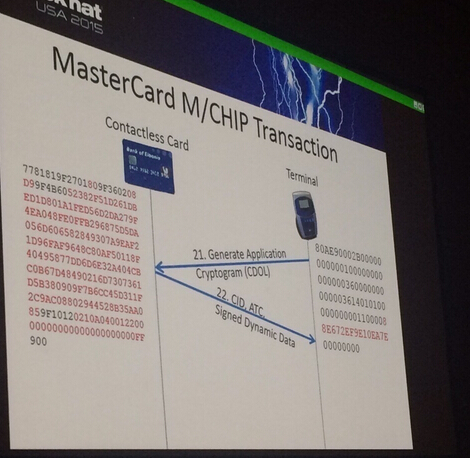

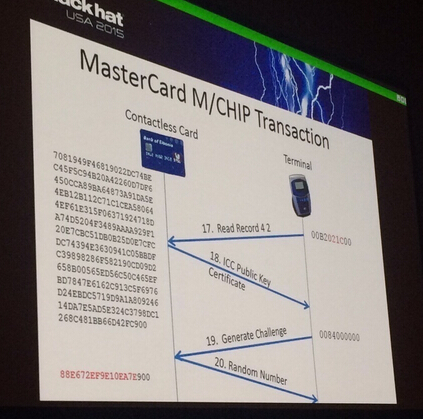

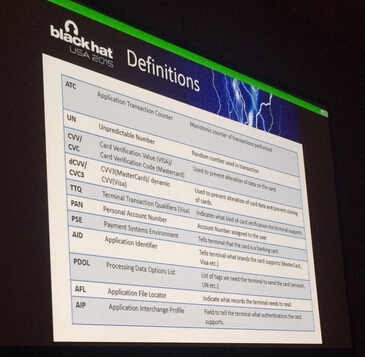

接下里是克隆NFC技术。

所有这些谈论NFC支付(苹果,谷歌钱包,等等),难道你手上的卡就不能够被克隆吗?他们的安全机制可以防止什么?他们是如何防范欺诈性交易呢?

这个议题将会回答这些问题通过捕获您NFC如何支付工作和如何执行欺诈性交易。这个交易只需要一个现成的电话和一点点的软件。向您介绍如何克隆常见的NFC支付卡片,告诉你的攻击流程和解释为什么它是可能的。这个议题也将提供关于目前可用于测试NFC设备以的资料及整理了一下自己的测试实验室里通过这些接口的廉价工具测的漏洞报告。#p#

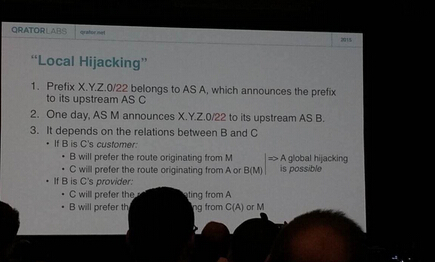

接下来我们转移会场,来到BGP边界路由协议劫持专场。

边界网关协议劫持在如今已经是可实现的。:它经常发生(主要是在路由上由于错误配置泄漏)没有可行的方法来防止它,我们必须解决它。网络路由被设计成两个互相信任的机子之前的会话。,但现在不是,尽管它现在表现得像。

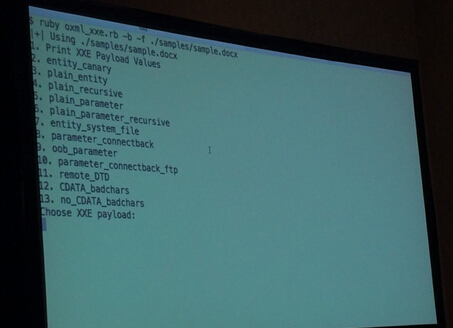

听完这个讲座,我们决定去听那个RCE漏洞详情

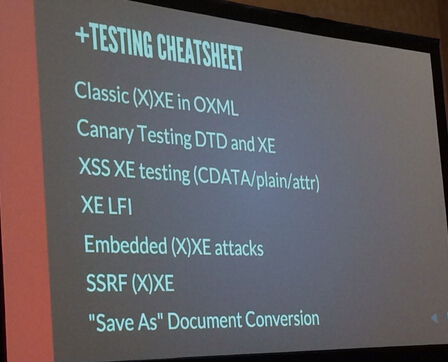

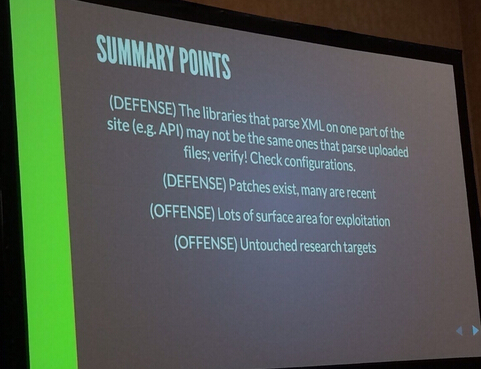

这个讲座是个总结性的议题,搞了个利用集合的工具,同时列了些check点。

这个讲座将演示模板覆盖注入的自动检测技术。#p#

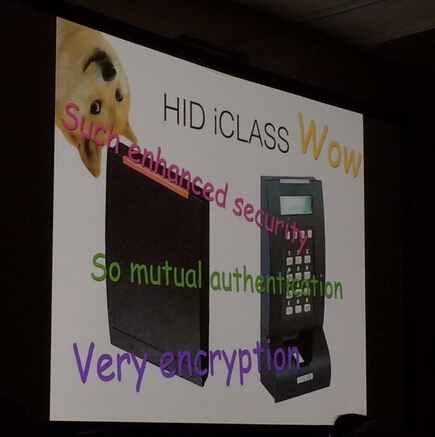

走着,走着,来到了使用BLEkey 攻击HID的门禁系统的议题专场:

该议题演示了伪造门禁攻击,对门禁读卡器的拒绝服务攻击,还有劫持门卡的攻击。

皓哥还拿到了一个BLEkey。

接着是黑瞄准镜的议题;

这个议题名字听着就酷炫的不行,黑掉枪的自动瞄准镜。

所有的scope用同样的固定的wifi密码