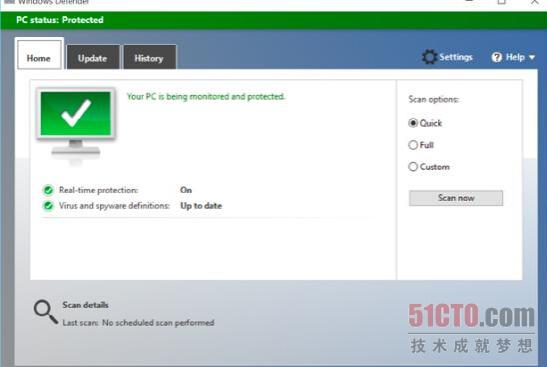

Windows Defender能够提供基本的保护能力,但大家仍然需要下载其它第三方反恶意软件包——无论免费还是付费方案——作为替代。

虽然开始菜单的回归以及重新将注意力集中于桌面环境之上的设计思路都令Windows 10在企业客户当中获得赞誉,但安全水平的改进才是吸引他们实施升级的战略性理由。不过需要强调的是,某些关键性功能可能要到今年秋季才会正式发布。

Windows 10企业版在其消费版本发布的一天之后即快速面世,其中自然也为企业客户这一主要受众提供了立等可取的多种实用性改进。不过在Windows 10企业版当中,各类极为重要的安全功能要么被包含在了未来的主要更新当中(大家可以将其理解为服务包,即我们所熟知的SP)——可能会在今年秋季正式发布,要么将依托于企业及在线站点与服务实现一系列实质性安全转变——例如淘汰已然过时的密码机制。换句话来说,随着这些重要升级的推出,我们需要制定对应计划才能最大程度发挥Windows 10的安全提升优势。

不过就目前来讲,IT管理人员还是可以享受到大量立即起效的安全改进效果,特别是在所管辖的用户将Windows 10设备纳入日常工作的情况之下。而且其中一部分只需要简单的策略调整即可发挥作用。

举例来讲,大部分消费级PC设备需要利用订购反恶意软件来保障安全;而当订购到期时——如果用户没有及时进行续费(微软方面表示,约有10%的消费级PC设备会出现这种状况),那么Windows Defender会在预设时间之后自动开启。目前的预设时间为三天,因为杀毒软件供应商不希望Windows Defender在产品过期后立即启用,但这种机制的存在确实能够在员工通过监管之外的家用系统接入业务环境时、帮助企业更好地实现安全保障。

同样需要指出的是,Windows Defender现在还在Windows恢复环境中内置了一套离线版本,其作用是在我们对系统进行修复时继续保护自身免受恶意软件侵扰。

微软公司的全新Edge浏览器从多个方面对安全性作出了改进,从在应用容器沙箱内运行到移除ActiveX控件、VCScript、工具栏以及Browser Helper Object等等。这虽然能够让浏览操作整体上变得更加安全,但同时也要求大家对业务应用作出一定调整(或者在多数情况下,对员工PC设备进行配置以继续利用IE访问对应站点)。而且尽管引入了大量现代Web标准并提升了浏览速度,Edge目前明显仍处于发展阶段,并预计将在今年晚些时候迎来一轮主要功能更新。

如果大家是从Windows 7或者其它早期版本直接升级至Windows 10,那么其中一些继承自Windows 8的安全功能对您来说可能同样是初次体验。举例来说,受信启动恶意软件保护会在启动时首先加载杀毒软件、而后再陆续载入其它软件,允许我们选择运行那些经数字化标为非恶意代码的操作系统组件,同时能够将经过验证的系统安全启动流程保存在受信平台模块(简称TPM)当中——这样大家就能够在允许设备接入关键性系统之前加以检查,特别是在利用TPM作为虚拟智能卡的情况之下。

BitLocker全盘加密仍然只适用于Windows专业版与企业版,不过最为基础的Windows 10家庭版系统也已经具备了Windows 8.1发布时所提供的设备加密选项(只要配备有合适的硬件)。

Windows 10当中的其它安全功能则更为基础,但它们仍然要求各位用户变更处理身份信息、验证与访问的方式,从而最大程度发挥其预设功能。

超越传统密码

生物识别技术对于PC设备而言早已算不上什么新生事物,但新型PC上的硬件使这项功能速度更快也更加灵活,而新的Windows Hello登录功能也非常易于使用。新的指纹扫描器采用电容技术,与iPhone触控屏幕一样,因此用户能够直接将手指放上——而不必再像过去那样在窄小的传感器上反复滑动——即可让系统同时完成指纹3D结构验证与手指“活性”检查。现在,英特尔公司已经在自家推出的主板产品当中引入了附加生物识别传感器,相信未来它们将在更多设备之上为安全保障贡献自己的一份力量。

Windows 10同时能够与手掌静脉打印、虹膜识别与3D人脸识别等技术方案顺畅协作,利用目前众多笔记本电脑上配备的英特尔RealSense摄像头实现相关功能。这项功能同时能够利用红外线传感装置检测用户体温,因此不会被照片或者面具等小伎俩所愚弄。

随着生物识别技术对标准Windows用户密码的逐步取代,现在我们能够更为有效地防止员工受到网络钓鱼活动的愚弄,同时避免了员工在云服务当中重复使用工作密码所引发的用户名及密码内容泄露风险。但它并不足以应对日益增多的常见攻击活动,因为目前攻击者们已经能够对单一PC设备上的恶意软件进行控制,从而在用户登录Windows时收集其访问令牌以及Kerberos证书。有了这些信息,攻击者将得以访问企业内部的电子邮件、共享文件、SharePoint站点、业务应用、企业数据库以及其它数据存储内容。

这些攻击活动往往被称为“hash回避”与“ticket回避”攻击,具体取决于攻击者所指向的证书类别,微软公司的Chris Hallum解释称。“一旦攻击者获取到该令牌,也就相当于在企业环境内拥有了自己的身份;其实际效果跟获取到员工的用户名及密码是一样的。如果他们能够得到管理员权限,则能够运行工具以提取到令牌信息,而后游走于网络当中并在无需输入密码的情况下随意访问任何服务器。”

在Windows 10企业版(以及Windows Server 2016)当中,登录进程运行在微软所谓虚拟安全模式之下——这是一套安全的虚拟化容器,其中不提供任何管理员权限且访问活动严格受限,用户只能够获取到通过登陆服务验证时所提供的对应功能。访问令牌与ticket皆被保存于此并以全面随机化与受管形式以全长度散列形式存在,这就消除了暴力破解攻击的可能性。“即使Windows内核被攻击者突破,其也无法在容器之外访问到令牌信息,”Hallum表示。“这样,我们就能将最重要的Windows组件之一进行隔离。”

不过要利用这一Credential Guard机制保护企业证书,大家不仅需要将Windows企业版运行在具备硬件虚拟化与TPM技术的PC设备之上,同时还需要将域控制器迁移到Windows Server 2016当中。

取代密码

大家还需要提前制定计划以使用Windows Passport,也就是Windows 10当中刚刚出现的、兼容快速识别网络(简称FIDO)技术的下一代证书。用户可以利用这些分布式证书对现有公共密钥基础设施或者由Windows本身生成的密钥对进行验证,而且它们会以安全方式被存储在TPM当中,并通过生物识别或者PIN(或者图片密码)进行解锁。每一台设备都能够利用智能卡或者一次性密码进行注册,因此PC本身就成为验证当中的辅助因素。当然,大家也可以利用蓝牙装置或者Wi-Fi联网手机为用户验证多台其它设备。

大家可以在管理政策当中设定PIN码长度及复杂性(最多为20个字符,包括大写与小写字母、符号、空格以及数字),并为不同企业证书设置各自的独立PIN码。如此一来,我们就能够在不影响其他用户的前提下对这部分信息进行清除。

从长远角度看,许多网站及在线服务也将采用FIDO兼容型证书,但我们可以先从将Passport引入自有业务线应用及服务作为初步尝试。它能够与各类经过良好设计的应用程序顺畅协作,Hallum表示“每一款应用程序都应该能够发挥这项优势,除非大家不打算遵循最佳实践,例如应用强迫用户输入自己的用户名及密码、而非使用Windows提供的密码提示。”不过需要再次强调,大家需要具备Windows 2016以及Azure Active Directory——或者对自有Active Directory基础设施进行某些更新——才能实现这项保护功能。

如果大家选择使用Azure Active Directory,则可以利用它在Windows 10当中对内置移动设备管理(简称MDM)客户端进行配置,从而在员工使用PC设备的同时为其提供域资源与各类云服务的单点登录功能。微软Intune是第一项能够管理Windows 10设备的MDM服务,但微软公司目前正积极推动其它MDM供应商对Windows 10的支持——这将允许大家以多种因素为基础设置访问控制政策,包括用户从哪里进行登录、其设备运行状况是否良好及是否合规、应用程序的敏感性如何并对常见用户角色及组设置进行访问限制设定。

如果大家希望对设备上所能运行的应用或服务进行进一步控制,则需要使用配备有新型Device Guard选项的的PC产品;这要求其BIOS与UEFI由OEM厂商锁定。在这种情况下,我们需要购买符合相关要求的硬件,但却同时获得了限定其能够运行哪些软件的能力。其中包括来自Windows Store的应用程序——无论是桌面还是通用型应用、来自特定软件供应商的应用以及我们自己上传至Windows Store的自主开发应用——当然,大家也可以与微软对接以设置本地证书。只要这些签名证书受到企业及软件供应商的严格保护,那么整套体系就足以将恶意软件彻底屏蔽在大家的关键性设备之外。

每个文件都拥有自己的容器环境

今年晚些时候,微软公司还将为Windows 10带来另一项关键性安全选项:企业数据保护(简称EDP)。这项功能将利用目前常见于智能手机之上的容器方案实现企业文件保护,利用管理政策将业务内容自动保存在加密位置,且无需以手动方式对每个文件进行加密。不过与大部分智能手机容器系统不同,在Windows 10中每个文件都拥有自己的一套容器环境,而Windows则扮演着访问代理的角色。

“Windows 10能够根据数据的具体来源对业务及个人数据加以区分,”Hallum指出。“大家能够在网络上设置位置,并将对应数据指定为业务类型;例如这一台为业务邮件服务器、这些属于业务文件服务器,一切都利用DNS地址提供的IP地址范围实现。当接收到来自这些位置的内容时,网络就会识别出它的来源,我们就能够提前从文件层级出发对其进行加密。”对于由设备生成的文件,大家可以利用管理政策指定哪些应用属于个人而哪些属于业务类别,并自动对来自业务应用的文件进行加密。

这将是一套跨平台解决方案,因此文件也可以在OS X、iOS以及Android系统平台上打开。Office文件的使用也很简单,我们可以利用Office 2016版本进行打开——其中包括Windows 10所提供的免费Office Mobile应用,不过大家需要订购商业服务以实现商务用途。目前只有Mac版本的Office 2016提供预览版本,因此Windows 10容器方案很可能会随着Windows版本Office 2016的推出而一并面世。微软Intune是目前惟一一项能够管理Office应用程序的MDM服务,但大家也可以利用各类MDM服务或者System Center配置管理器进行密钥与管理政策配置,从而实现企业数据保护容器的管理。

随着更多后续安全技术在Windows 10中的出现,我们需要制定一系列政策及投入以发挥其最大价值。不过Windows 10与Windows Server 2016所提供的安全保障水平确实能够有效保护证书、应用程序文件,而这一切都是在以往Windows生态系统当中未曾出现过的。

原文标题:How to get the most out of Windows 10 enterprise security features