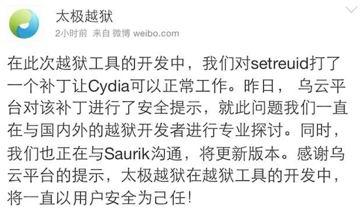

对于昨日甚嚣尘上的太极越狱后门问题,7月2日太极团队终于做出回应,声称“在此次越狱工具的开发中,我们对setreuid打了一个补丁让Cydia可以正常工作”,将原因归咎于为了让Cydia在iOS8.3/8.4上正常工作。

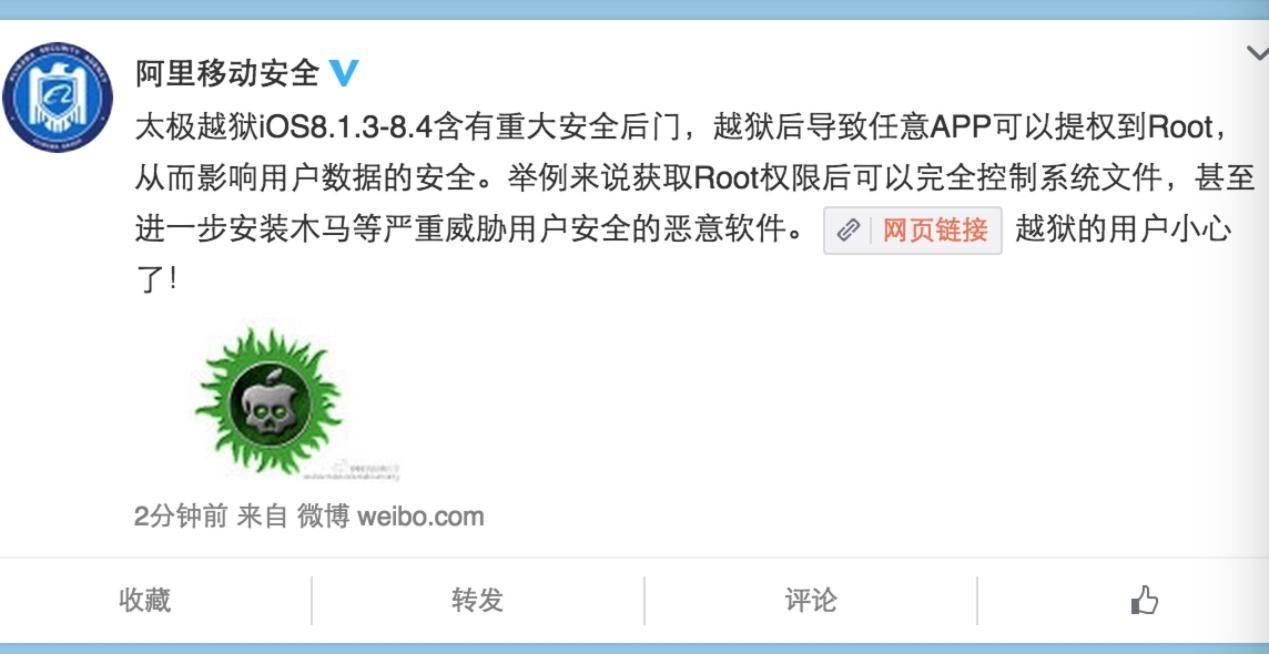

随后太极的这个理由就被专家攻破,经过测试发现太极越狱for iOS8.0-8.1.2的最新版本同时也存在这个后门问题。 测试人员使用同样的测试代码,发现任意APP仍然可以直接调用setreuid(0,0)获得Root执行权限,从而可以修改任意系统文件、也可以 task_for_pid打开系统内核句柄从而完全控制系统底层。该后门并非因为要兼容Cydia必须要做的,所以太极所谓的回应只是为了哄骗普通用户而 故弄玄虚。

采访报道,在以往的越狱中,除太极团队以外,其他越狱团队从未修改过setreuid,因为Cydia的运行完全不需要对setreuid修 改。 这里引用越狱大神windknown的话:详细看了内容,setreuid 这个patch一般越狱是不需要的。只有当你的内核漏洞是在mobile权限触发的情况下才需要来给自身提权进一步安装Cydia等,当然提权完后可以恢 复patch防止被别人恶意利用。建议太极关闭该patch即可。

而在7月1日曾有媒体报道,除了被乌云曝光的此次安全后门,在太极以往参与的几次越狱中,都被发现过后门,只是不知道什么原因,太极从未正面回应过,而因为国外的专业人士呼声很少被国内听闻,所以大家都被蒙在鼓中。

在iOS7时代,太极与evad3rs“合作”开发的Evasi0n7越狱中,安全研究人员winocm发现越狱工具修改了第0号系统调用,导致任意app可以轻易获得内核代码执行的能力。

在iOS8时代,太极越狱for iOS8.0-8.1.2和for iOS8.3-8.4的两个版本中,同样也出现了setreuid(0,0)获得Root执行权限的后门。

在昨日乌云曝光漏洞之后,网友对此也引发热议。毕竟网友在越狱方面的知识了解参差不齐,其中就有不少网友误认为所有越狱都存在这种后门,所以只 要越狱就必须承担风险。对此专家回应,并不是所有的越狱都不安全,除太极团队以外的PP助手等越狱软件,验证不存在安全漏洞或者后门.

还有一点不可忽略的,太极团队被曝光漏洞来源于国外购买,而智能手机普及的现在,大家的个人隐私和账户安全和手机密不可分,太极的此番行径是不 是有意为之呢?这样就可以解释以往三次的越狱都存在这个后门,因为在国内,越狱属于自主行为,不安全的越狱操作导致的损失可能是无法通过法律途径找回,太 极的行为可能全球范围内数以千万计的iOS越狱设备都被植入该后门。在此,笔者敬告各位,远离太极越狱,保护自身信息安全!