自从我们上一次在2012年测评单点登录(SSO)产品以来,这个行业已变得更加拥挤、更加成熟了。许多新厂商纷纷兜售吆喝其软件产品,许多老厂商不是被收购就是调整产品。

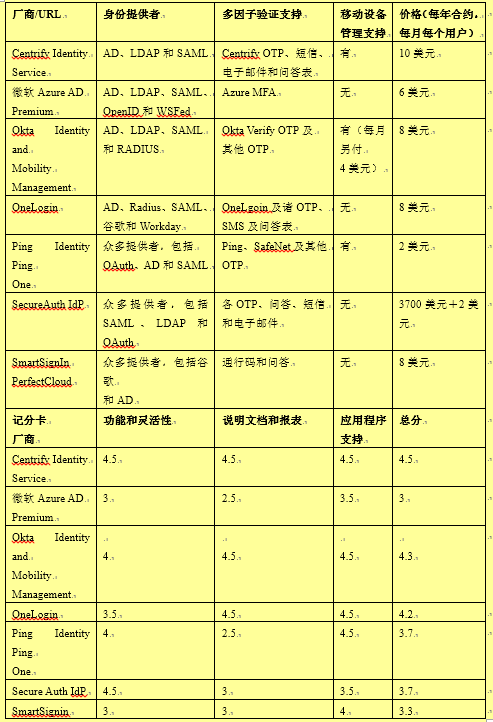

为了进行这次测评,我们比较了七种SSO服务:Centrify的Identity Service、微软的Azure AD Premium、Okta的Identity and Mobility Management、OneLogin、Ping Identity的Ping One、Secure Auth的IdP以及SmartSignin。除了这些产品外,我们还简要地了解了AVG的Business SSO。

有几家厂商不愿参加这次测评,包括NetIQ、WSO2、Covisint、冠群、Janrain、RSA、Radiant Logic、SalesForce和Sailpoint。我们也没有关注开源身份管理工具或消费级产品,比如LogMeIn。

下面是我们得出的总体结论:

•首先,这些产品增强了支持额外验证因子的功能。三年前,一个额外的因子涉及用户名/密码之外的你所预期的方面。而现在,所有产品都有可靠的多因子验证(MFA)保护机制。Okta和Centrify甚至开发了各自的一次性密码(OTP)移动应用程序。SecureAuth、Okta、Ping和Centrify能够指定MFA用于特定的应用程序,作为基于风险的验证方法的一部分。这使得使用SSO成为一种强大的保护工具,并且让登录比依赖单个用户单独选择密码要安全得多。

•其次,正如加特纳集团(Gartner)的分析师最近指出的那样,厂商们正在积极整合移动设备管理(MDM),作为身份服务解决方案的一部分。加特纳集团认为,如果这两种类型的产品得到更有效地整合,前景一片光明,对此我们表示赞同。虽然功能还不如真正的MDM工具来得强大,但Okta、Ping和Centrify等SSO工具更关注移动设备,如果你想不仅仅凭借登录密码来保护移动端点,又不想购买单独的MDM解决方案,这类工具也许是不错的选择。

•第三,我们在2012年比较这些产品时,大多数刚刚向云端迈进。而现在,除SecureAuth之外的所有产品都专注于基于云的解决方案。厂商们通常支持两个URL:一个用于用户,用于平常登录到应用程序,另一个用于IT管理员,用于管理任务。这意味着,这些产品对其内部部署型软件而言只占用很小的资源空间,主要用于处理活动目录同步和浏览器扩展件。

•第四,这些产品加大了支持多个身份管理提供者的力度。厂商们还更加重视发布自己的身份API和软件开发工具包(SDK)。再加上进入到活动目录架构的功能,这意味着现在更容易同时自动配置数百个用户,基本上不需要操作人员干预。如果你要迅速将许多员工的信息添加到企业的身份和访问管理系统,这使得SSO工具特别有用。

•最后,几乎所有产品现在都支持数千个应用程序以完成自动化登录例程,一些产品随带你可以浏览、找到特定应用程序的目录。总的来说,产品变得更容易安装,更容易整合到现有的一批应用程序和服务器中。

夺得最佳明智选择测试大奖的是Centrify,但优势不大。它在功能和报表方面只比其他产品略胜一筹。Okta和OneLogin(2012年的冠军)紧随其后。其他工具在功能、说明文档或易用性方面稍微落后于这些工具。

下面是每个产品的测评:

最终结果

Centrify Identity Service

Centrify开发出了一款强大的SSO工具,还具有一些出色的移动设备管理(MDM)功能。如果你在选购这两种产品,这应该在你的最后挑选产品名单上。它的得分高于其他工具,不过在一些情况下优势不大。

另外提一下,Centrify将其SSO软件的一个版本销售给几家厂商,包括三星和AVG。

管理员用户界面经过深思熟虑,应用程序、策略、设备及其他对象都有标记清晰的选项卡。可以在短短几分钟内迅速完成安装。最棘手的两方面是获得MFA功能和活动目录整合,一旦我们明白了产品希望我们采取什么样的操作,这两方面都不难。

Centrify进入活动目录领域已有几年,活动目录整合方面做得相当到位。一旦你下载了连接器,并安装到Windows Server上,没有多少事情要做。你可以设立活动/活动冗余机制,以支持第二台活动目录服务器,只要安装第二个或第三个连接器:这些连接器会负责处理活动目录请求的负载均衡,要是出现了某个连接问题,会自动实现故障切换。它支持64位2003版本以后的Windows Server。它还支持集成Windows验证,那样你可以登录到本地Windows桌面和应用程序。

除了活动目录外,Centrify还支持LDAP、SAML及其他身份提供者。一旦你找到了设置一切的菜单选项,添加新的身份提供者就非常简单直观。可以从右上方的下拉式菜单找到浏览器扩展件,你只要点击适当的扩展件,浏览器即可下载。

策略选项卡中的MFA设置面向用户,应用程序选项卡中的MFA设置面向单个应用程序。两者有同样的一组屏幕:它们有不同的功能,这取决于操作系统类型。这意味着,一组功能面向OS X,另一组面向iOS,以次类推。这有点不太方便,意味着你得多次输入一些同样的信息。MFA选择众多:如果从平常的企业IP地址范围之外的地址登录,或者从之前从未用过Centrify的SSO的机器(从没有浏览器cookie可以看出)登录,你可以指定要不要部署MFA。它增添了其他因子,比如电子邮件、短信和电话以及安全问题。更重要的是,你可以将MFA关闭几分钟,让健忘的用户能登录、重置帐户,这是个优点。

Centrify会提示新用户添加一个(而且是唯一的)安全问题。还支持Centrify的一次性密码(OTP)功能,该功能内置于智能手机应用程序。但不支持第三方OTP令牌,而另外一些工具却支持。

说到移动应用程序,它是正宗的MDM解决方案,而不是像一些竞争对手那样只是OTP生成器。你可以远程擦除设备内容,实施要求输入设备PIN的策略,并设置你在传统MDM产品上会要求设置的其他机制。

Centrify随带众多面面俱到的预制报表(canned report),另外还能够使用自定义SQL查询来设计自己的报表。其说明文档在网上就有,提供了方便用户入门的基本知识。

Centrify有一大批的应用程序,管理员可以将新应用程序添加到密码保险库,只要从浏览器登录进入到该应用程序。针对与谷歌有关的各个应用程序有17个不同的项,包括英国版和日本版,只有一个是由SAML配置的。Web应用程序网关可以非常巧妙地处理内部的Web服务器链接,不需要通过VPN连接,也不需要在防火墙上开洞。

Centrify的价格非常透明(参阅该网页http://www.centrify.com/products/identity-service/compare-editions/)。该服务有两个版本:App版每月每个用户为4美元,App+版每月每个用户8美元。如果你想支持基于苹果的设备,每月另添2美元。#p#

微软Azure Active Directory Access Control

今年早些时候,微软将Azure活动目录添加到其一系列基于云的服务。安装起来有难度,因为你往往在迷宫般的Azure安装过程中搞得晕头转向:活动目录服务还没有整合到主Azure管理门户网站中,Azure功能的不同部分随带不同的菜单组合,从一个地方浏览至另一个地方并不容易。

但是一旦你让它运行起来,就能发现它主要是为支持你使用联合身份构建的基于云的应用程序而设计的,通过交换各个证书来支持。它基本上仍是个半成品,主要是开发人员的工具集,而不是一项完善的服务。但很显然,微软对Azure AD心怀宏伟计划,因为其新的Windows应用程序商店将依赖它用于验证身份。

Azure AD支持几个身份提供者,包括Windows Live ID、Facebook、谷歌、雅虎、JSON Web Tokens、OpenID、SAML和WS-Fed。这方面安装起来需要认真研究MSDN上的一系列文档。它还随带可以下载的AD连接器,该连接器可以在本地Windows活动目录林上安装各个软件,包括本地SQL Server。

与另外一些产品一样,Azure AD也有SaaS应用程序目录,你可以浏览、添加SSO;如果搜索谷歌,可以获得更多的参考资料。随后,你可以使用简单的三步过程,将它添加到门户网站页面,启用登录关系、启用自动配置功能以及将特定用户指定给该应用程序。

管理员在登录如何进行方面有三个选择:可以在Azure和应用程序服务提供者之间建立联合,让Azure存储用户的帐户登录信息,或者使用另外一种现有的SSO关系。有十多个不同的报表,包括帐户配置活动、不规则的登录以及来自多个位置的登录。

Azure AD的一个额外组件是Cloud App Discovery。这可以将代理下载到Windows 7和8 PC上,让你可以检查网络流量,从而确定它们在访问哪些SaaS应用程序。

Azure AD Premium有 MFA,依赖之前的PhoneFactor MFA服务器软件,这是一款单独的Windows应用程序,但现在与整个Azure服务整合起来。其功能比其他厂商的MFA工具有限得多,不过如果用户被锁在帐户外面,它确实提供了一次性绕过功能。如果你没有订购高级版,每个用户每月只要1.40美元,就可以获得MFA功能,验证无限制。它可以部署成内部部署型服务器软件,也可以部署在Azure云端,可以与众多非微软SaaS应用程序协同运行。

如果你已经将Azure用于其他用途,那么有必要更认真地看一下Azure AD会为你换来什么、你的开发人员能否将SSO工具整合到自主开发的应用程序中。如果你在寻找一种通用的SSO门户网站,可以部署用于一系列广泛的基于SaaS的应用程序,那么你也许应该另觅他处。

Azure AD有三种价格方案。免费版与Azure或Office 365订购服务捆绑在一起,可为每个用户的最多10个应用程序提供SSO。还有基本和高级这两种订购级别(后者用于无限制的应用程序,还包括无需额外收费的SSO,这可能会得到大多数企业的青睐),微软企业购买协议已经包括在里面,也可以网上购买,每个用户每月只要6美元。#p#

Okta Identity and Mobility Management

Okta是我们在2012年测试时拿到高分的产品之一,现在功能依然非常强大。Okta早在那时就有惊艳的用户界面,浏览起来仍然非常容易,并且为应用程序、目录和安全提供了简明扼要的选项卡。然而它也存在几个弱点,这回拉低了总分。

举例说,身份提供者配置功能散布于界面上:在目录选项卡下,你能添加活动目录域或LDAP域;至于前者,你需要下载AD域代理,并将它安装到Windows Server 2003 R2或更新版本。需致电技术支持人员,激活该代理。一旦你连接到本地活动目录域,接下来就要导入和指定用户。这个过程比Centrify来得复杂一点。

之后如果你想添加SAML验证机制,需要进入到不同的选项卡,并下载Okta证书,让验证顺利进行。说到下载,你能下载的所有代码片段都收集起来,统一归入到一个菜单选项卡下面,包括移动MFA应用程序和浏览器扩展件。这倒是很方便。

与Centrify和另外一些产品一样,Okta也提供了一款Windows桌面SSO工具,可与集成Windows验证协同运行,所以一旦你登录到Windows,你已经通过了身份验证。

Okta的主用户登录屏幕有标签界面,让公司可以将应用程序分成统一管理的应用程序和专门针对单个最终用户的应用程序。

在过去几年间,Okta已加强了MFA功能。现在它提供移动应用程序Okta Verify作为一次性密码生成器。它还支持其他MFA方法,包括谷歌验证器、短信、赛门铁克VIP、RSA SecurID和Duo Security令牌,另外还有安全问答列表可供选择。可以每次、偶尔或者针对特定小组,要求输入MFA登录信息。经设置后还可以保护特定的应用程序。

Okta有自己的移动应用程序来提供安全浏览会话,让你可以从手机登录到应用程序,就像从桌面登录那样。它含有一些MDM功能,不过其功能不如标准的MDM工具来得强大。

报表方面也得到了强化,从主仪表板和自己的选项卡都可以访问。现在有11种预设报表类型,包括显示闲置未用的应用程序。等到重新商谈软件许可证时,这用起来就很方便。但是报表只显示了最近30天。在报表集合旁边的右边面板中,概括的系统日志显示了过去30天的事件,分成各种类别。

与一些竞争对手一样,你浏览应用程序目录后,可以搜索,找到后添加到总的企业批准的应用程序。这包括几个支持SAML或RADIUS连接的VPN网关。我们搜索与谷歌相关的应用程序时,找到了10“Okta批准”的应用程序,这意味着它们已经过该厂商的测试。

Okta还增添了这项功能:将在其表单上所用的语言迅速变成三种不同的语言之一,今年晚些时候会增添更多的语言。

Okta的价格在该网页(https://www.okta.com/editions/)上也非常透明。有几种不同的价格版本,起价是每月每个用户2美元。企业版包含MFA和用户配置,每月每个用户8美元。这包括基本的支持:高级的24x7支持服务需另外收费。MDM功能每月每个用户多付4美元。#p#

OneLogin

OneLogin在2012年测评中并列冠军;虽然它仍很强大,但用户界面已变得有点㥷,总分方面有点落后。只有四大菜单选择:用户、应用程序、活动和设置,该工具的实际工作大部分在后者处完成。

一旦你进入到策略部分(设置/安全/策略),就能根据用户或者根据应用程序来制定策略,这时候你可以根据IP地址及其他细节添加MFA规则和限制。这意味着,OneLogin让你很容易为用户和应用程序增添基于风险的验证。

OneLogin在我们的第一次测试中备受青睐,原因之一是它出色的自注册工作流程选项。这些选项现在仍有,不过SecureAuth等另外一些厂商现在已超越了其功能。

OneLogin还有众多的SAML工具包,采用.Net、Java和Ruby等众多语言,更容易将你的应用程序整合到SSO例程中,这从一个侧面证明了历史之悠久。如果你有自主开发的应用程序,想充分利用该协议,这个理由足以让你考虑将将它列入最终选择名单。另外,还有42个与谷歌相关的应用程序,其中9个基于SAML。它还有特定的配置屏幕以设置VPN登录,并将你带到特定应用程序。

OneLogin的AD连接器需要安装Net框架v3.5的所有各个组件。一旦安装完毕,安装其代理,将活动目录与服务同步起来是个很简单的过程。一项很棒的功能是,它会提示你安装第二个代理,以便故障切换到活动目录的另一个实例。它们的连接器还使用IIS Web服务器软件来处理桌面SSO连接。

该服务有11种预制报表,你可以使用四种模板,轻松创建另外的自定义报表。除非你熟悉界面,否则这有点笨拙。其中一个报表概述了弱密码,这是个不错的附加功能。所有浏览器扩展件都可以在该链接处(https://www.okta.com/editions/)下载。

OneLogin有非常透明,但有点复杂的价格页面。你可以先使用“永远免费”的试用帐户,不含有MFA及其他先进功能,但是试用一下总是有帮助。出乎意料的是,这含有无限制的用户,最多可支持8个受保护的应用程序。如果你想购买付费方案,入门帐户为每月每个用户2美元,这包括MFA,支持至少25个用户;企业帐户为每月每个用户4美元,增添了一些企业功能,支持至少10个用户,而无限制帐户为每月每个用户8美元,可以使用全部功能,支持至少5个用户。两种费用较高的方案包括高级的24x7电话支持。#p#

Ping Identity PingOne

Ping 在身份管理行业已摸爬滚打了多年,拥有世界上一些最大的客户。最初,它主要是一种内部部署型解决方案,主打产品是PingFederate。但最近该公司致力于云,提供了一系列相关产品,包括基于云的PingOne、web访问工具PingAccess以及OTP软令牌生成器PingID。Ping Identity还有一个移动应用程序,你可以访问门户网站页面。虽然有许多不同的软件组件需要跟踪,但它们可以灵活地支持许多不同的环境。

PingOne支持四个身份提供者:通过Ping Federate或 PingOne支持自己的身份提供者,使用OAuth支持谷歌的OpenID、通过自己的连接器支持的活动目录,或者是第三方SAML连接器。活动目录连接器需要.Net框架v4才能工作。我们毫不费力地安装了它,但与技术支持团队交流后发现Ping的客户大多使用Ping Federate,为额外的身份连接提供活动目录连接。

PingOne对MFA的支持比较有限。你可以使用自己的OTP生成器,名为PingID或者SafeNet的OTP令牌。你可以使用安装选项卡下面的Authentication Policy Editor(验证策略编辑器)页面,将额外因子添加到所有登录,或者添加到特定的应用程序。如果你想要更多的因子,就得购买内部部署型Ping Federate产品。

十多个谷歌相关应用程序出现在目录中,其中五个支持SAML连接。目录中共有1600多个应用程序。当你选择了基于SAML的应用程序,就会看到一系列逐步指示,还附有图文并茂的屏幕截图,可以指导你完成整个过程。报表不是这个产品的强项。仪表板显示了简单明了的总结,但除此之外乏善可陈。

与几款产品一样,你用下载扩展件的链接首次登录时,需要浏览器扩展件。

如果整合其他一些功能,并且专注于云作为主要的交付途径,Ping会是一款更强大的产品。要是这对你来说并不重要,或者你有复杂的身份联合要求,那么应该对它给予更多的考虑,你最后可能会使用其内部部署型Ping Federate。

PingOne的起价为每月每个用户2美元。#p#

SecureAuth IdP

在我们测试的所有产品当中,SecureAuth拥有最大的灵活性,但是用户界面也最糟糕,这有时很让人抓狂。不过它确实用在一些非常庞大的安装环境。

SecureAuth是这次测试的产品中唯一必须在Windows Server上运行的。我们在该公司为我们安装的亚马逊实例中测试了它。其核心是一系列验证领域,虽然为如何部署增添了另一层自由性,可是也为安装增添了另一种复杂性。

所以,这种界面预计今年晚些时候会焕然一新。很容易在一系列级联菜单中晕头转向;虽然它仍是一种功能很强的产品,但其他产品在配置易用性方面已超过了它。

首次调出管理员界面后,会看到顶部的一系列选项卡。可惜,这些选项卡与你需要执行的实际任务没有直接关系。比如说在Overview选项卡,你可以调整门户网站页面的外观感觉,并设置显示给用户的语言和特定文本。在Data选项卡,你指定身份提供者,另外还可以将活动目录架构映射到SecureAuth使用的各个属性。与以前一样,有一长串的提供者名单,包括一些如今不太知名的提供者,比如Novell eDirectory和Sun ONE。你还可以使用现有的Facebook、LinkedIn及其他社交网络帐户作为提供者,SecureAuth会加强验证机制,从而提高安全性。

想配置任何MFA支持,还需要Workflow和Registration Methods这两个选项卡:在前者,你告诉SecureAuth如何部署、何时部署MFA支持,比如针对初始登录还是特定的应用程序实例;在后者,你告诉该工具如何通过特定的因子,比如OTP软令牌或短信,与用户进行通信。

SecureAuth的真正强项始终在于其各个验证后的工作流活动。在你的用户通过身份验证后,有一长串操作可以执行,自从我们上一次测试以来这些操作变得更丰富了。比如说,你可以将用户引入到应用程序商店目录,或者让用户查看近场通信标签,启动移动应用程序,或者将用户直接带到IBM的Websphere里面。共有几十多个选项,这都在有该名称的另一个选项卡下面。

为此,你还应该了解如何将针对特定应用程序的各部分信息放入到IdP。该公司已发表了几十份不同的指南(https://docs.secureauth.com/display/80/Application+Integration+Guides),可以指导你完成这个过程。这比其他SSO工具要复杂得多,但是功能也更强大。如果你想启用其目录中没有的对象,SecureAuth就能帮助你。

最后,你可以在Logs选项卡找到实际报告的糟糕替代者。这仍是SecureAuth的一大软肋。

回到SecureAuth的MFA支持,它有一系列广泛的因子和令牌可供选择,包括赛门铁克VIP和Yubikey令牌,以及其自己的OTP软令牌、短信、电子邮件以及你的用户所能忍受的众多安全问题。 这再次证明了其灵活性,它还支持众多基于风险的验证方法,比如检查上一次登录与下一次登录之间的地理位置差异,或者添加IP地址方面的限制。其中一个因子是专门的浏览器指纹,其功能不仅仅是设置cookie,还可以查看用户上一次用来验证身份的特定浏览器和操作系统代码版本。不过,这些安装起来都不是非常容易。

SecureAuth对其服务器软件收费,另外对用户单独收费。100个用户的样本配置头一年要收费5940美元。#p#

PerfectCloud SmartSignin

SmartSignin已被PerfectCloud收购,被并入到后者其他基于云的安全解决方案中,包括安全文件传输产品SmartCyptor。自我们上次在2012年测评以来,它现在支持七个身份提供者(包括亚马逊、Netsuite和AD),即将支持另外七个身份提供者,并整合7000多个应用程序。

应用程序的添加与另外一些产品相似,你搜索目录中的应用程序即可。我们搜索谷歌相关的应用程序时,发现列出了五个。一旦你选择了某应用程序,可以选择使用它的用户。你查看了所有的已选择应用程序列表后,有一系列非常小的操作图标与每个应用程序关联:可以更改拥有访问权的用户,共享登录信息,为应用程序添加SSO登录信息(它们是使用SAML证书还是仅仅使用存储的用户名/密码组合),以及暂停应用程序。这有点枯燥乏味,不过它在屏幕上看起来很漂亮。用户列表屏幕上显示了一系列同样的操作图标。

身份提供者利用SAML或其他联合手段,随带全面的安装指示,帮助你尽快上手。这比一些竞争对手要来得复杂一点。它们有分九步的入门向导,上手起来非常简单直观。作为该向导的一部分,还有一系列视频教程,解释了各个配置步骤,还有上下文敏感的全面帮助,可视情况显示在每个屏幕的右边侧边栏上。虽然这一切有所帮助,但只有三个报表可用:用户摘要、审计报表和总体小结。报表可以导出到Excel。

说到MFA支持,SmartSignin是我们测评的这批产品中功能最弱的,这颇具讽刺性,因为这家公司早在2012年率先使用了第二个通行码,现在仍使用第二个通行码登录到SSO门户网站。还有基于知识的一系列问题,你可以启用、作为额外因子。SmartSignin在致力于研究其他MFA方法,包括短信和语音,但在我们测试其产品的时候还缺少这些方法。另外,MFA完全用来保护你的整个用户帐户,没有保护单个应用程序的机制。

与其他产品一样,它既有AD连接器和浏览器扩展件可以下载。AD连接器要求你打开端口9753,它才能与云服务器进行通信。如果你还没有安装浏览器扩展件,首次登录时就会自动提示你。这是个优点。该产品还有一系列所谓的“web钩子”(webhook),它们其实是充分利用REST的API,你可以从任何内部或外部应用程序来调用它们,从而配置身份和应用程序。

SmartSignin有三种价格方案,你可以在网上获得详细信息:面向个人的免费版,每月每个用户6美元的商务方案,以及每月每个用户8美元的企业方案。你可以注册任何这些方案、免费试用15天。

活动目录同步方面再说一句

所有七款SSO工具都可以与你安装在内部的活动目录进行联系,但都有种种细微差异。自我们在2012年比较这些工具以来,它们都取得了长足发展。虽然除SecureAuth之外的所有产品都有单独的可执行代理需要下载,然后安装到Windows Server上,但是有些重要差异还是需要企业的IT管理员有所了解。

由于SecureAuth其实是一个Windows应用程序,它通过LDAP与活动目录存储区进行联系。你需要打开端口389,那样它们才能彼此通信。一些产品(比如Okta、微软和Centrify)能够从自己的用户门户网站里面重置活动目录密码,这意味着用户忘记密码后,可以少打一则IT支持电话。其他产品(比如OneLogin)有详细的指示,要求用户认真研究,才能将代理安装并运行起来,要不然代理下载起来比较困难。Centrify和OneLogin都提供了与活动目录之间的双向同步,而Okta只能从活动目录单向导入。

我们如何测试单点登录服务?

我们使用了与2012年测评相类似的测试方案,不过还专注于用户体验,既着眼于最终用户的角度,又着眼于IT管理员的角度。我们为每款产品安装了几个样本用户帐户,试图自动登录到一系列主机托管服务和内部部署型服务器,包括Google Mail和Apps、Box.net、SharePoint、Office 365、Salesforce.com、LinkedIn、Twitter、Windows登录以及在线银行网站。

我们测试了每款产品登录到作为域控制器运行、带有自己的活动目录林的本地Windows Server 2012,并比较了每款产品如何连接到我们之前已经设置好的基于活动目录的用户。

我们通过不同的Windows和Mac桌面、浏览器和移动客户软件(如果支持的话)来连接,看看各自会如何处理各个网站登录和浏览器扩展件,以保存用户名和密码。我们还比较了怎样才能自动配置新用户,让老用户到期失效,比如处理被解雇的员工。

附文:AVG Business SSO

AVG向Centrify购买了SSO代码,稍加重新包装,变成了其Business SSO服务,该公司在今年早些时候推出了该服务。它基本上采用同样的菜单结构和配置。AVG增添了几项功能以迎合目标市场,即中小企业和管理服务提供商(MSP)行业。

这通过管理员界面中单独的Customers(客户)选项卡来处理;你可以在此为每个客户安装单独的身份提供者。每个客户可获得SSO工具的各自实例,只有总的MSP或分销商才能看到一个个帐户。在其他方面,AVG产品与Centrify产品如出一辙,大型安装环境每月每个用户收费3美元。AVG的SSO工具是在其Business Managed Workplace产品线下为MSP设计的其他一批工具中的一部分。这还包括备份和灾难恢复和一项外包的求助台服务。

英文:Review: Single sign-on tools offer impressive new capabilities