背景介绍

最近黑产肆行,正好前往朋友大学游玩于是测试了一下学校的学生数据安全,希望给大家一个警示,重视内网安全,重视学生数据安全。

外网测试

外网拿到学生数据最容易的地方是哪里?当然是教务处学生登录的地方,大学学生登录教务处大部分是外网登录,也有一些是内网登录。视情况而定。关于内网,由于情况复杂,所以等下我们具体分析。还是让我们谈谈内网,首先通过搜索引擎找到A大学的教务处官网http://jwc.xxx.edu.cn/

分析了整个网站,未发现有常见漏洞, 随后我们找到了学生用户入口,试了一下post注入。用户名我们填123,密码就填456123%27

很明显的报错,也许到这里这篇文章就结束了。貌似可以利用,可是在后面的测试发现,无论如何注入都不行。如果真能注入也不会有下面的内网测试了。

内网测试

朋友让我去食堂吃饭。食堂里,啃着汉堡,看着来往的妹纸,心情大好。额。。。那是什么玩意儿?食堂那块大机器是干嘛的?额,原来是一卡通终端,请原谅我第一次见到。就是这个机器:

接下来来到我们的内网渗透部分,前面说道那个一卡通的大机器。它可以告诉我们饭卡里面余额是多少,所以一定与学生数据服务器连接在一起。在终端上如何跳出沙盒,这方面已经有了大量的资料,所以这里不再赘述。我做的很简单,跳出沙盒,创建一个系统用户,查看终端的IP:10.1.0.251,是内网,难道我们就没办法了?

别忘记,学生寝室的网络是可以访问10.1.0.251的。这里上一张远程连接图。

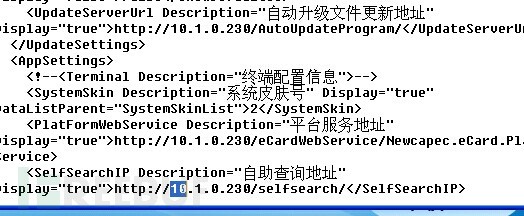

好了,接下来我们去找数据服务器的ip是多少, 在服务器终端文件里面翻了好久,终于找到一个敏感数据,

于是本机访问10.1.0.230/selfsearh

当我看到这个地址的时候http://10.1.0.230/selfsearch/Index_ShowNews.aspx?NewsCode=247

测试了一下,发现注入,让我们直接用sqlmap跑一下,oracle数据库。其实我们发现,还可以给学生饭卡随意充钱。危害确实不小。

上最后一张学生信息图

第一列是身份证号,第二列是学生姓名,第三列是学生学号

就这样我们通过很简单的手法轻易达到了我们的测试效果,另外,我们不仅能得到学生信息,还能在这里面修改学生的一卡通信息,如充值饭卡。。。

可能造成的危害

1 学生信息泄漏

2 学生一卡通账户金额修改

存在问题

1 终端沙盒跳出,就算不能创建用户,也能够浏览到大量敏感信息。

2 网站程序存在sql注入,测试中发现,本文中的sql注入能够跨裤查询,危害更大,希望在这方面能够做到权限限制。

整改措施

1 终端程序升级,防沙盒跳出

2 网站程序修补漏洞 权限限制

以上漏洞在大部分大学应该都存在,发这篇文章的目的也是希望学校重视学生数据安全,那样,每年学生诈骗案件说不定也会少一点。

最后,切勿尝试利用以上漏洞做违法规的事。截至发稿日期,已经联系管理员修补漏洞。