刚刚披露的Logjam漏洞(FREAK漏洞的变种)信息已经发送给了浏览器制造商,个大网站的管理员们正在忙于对他们所管理的站点进行更新和修复。

目前,只有微软的IE浏览器针对这个漏洞进行了补丁更新。

TLS(传输层安全)协议用于对浏览器和网站服务器之间的通讯信息进行加密,而Logjam漏洞目前仍然存在于这个协议中。黑客可以通过将他们自己介入用户和服务器之间,便可以对原本安全的通讯信息进行拦截——其中最典型的攻击方法就是在公共Wi-Fi热点中进行“中间人”(MITM)攻击,然后黑客便可以利用这个存在已久的漏洞轻松地破译这些拦截到的信息。

同FREAK漏洞相似,Logjam(该漏洞由一群专家组成的国际团队揭露,这些专家来自于微软公司,密歇根大学,INRIA以及一个法国研究机构)漏洞与一个弃之已久的加密标准有着密切的关系,该标准曾经是唯一一个有资格由美国发布的加密标准。

那些加密密钥能够被现成的软件和可购买的云计算服务快速地破解。

Logjam与FREAK的不同之处在于,它可以允许攻击者对Web服务器进行欺骗,让服务器认为它自己当前正在使用的密钥是一个健壮的加密密钥,而实际上并不是这样。

weakdh.org网站是一个由Logjam团队建立的信息网站。在客户端,你可以通过访问weakdh.org网站来查看你的浏览器是否有这个漏洞。当你访问这个网站时,将会在屏幕上弹出一条信息,要么是”好消息!你的web浏览器不会受到Logjam攻击!”,或者是”警告!你的web浏览器无法抵御Logjam攻击,并且浏览器在被欺骗之后会使用弱密码。你应当立即升级你的浏览器。”

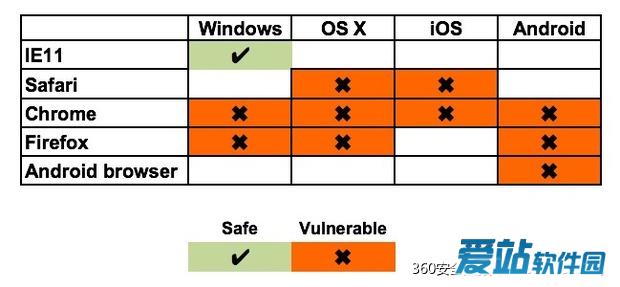

Computerworld对当前几款主流的浏览器进行了Logjam测试。以下是测试的结果。

研究人员在他们的技术报告(下载PDF)中进行了详细说明,尽管其他的浏览器制造商已经接到了通知并且正在努力进行补丁修复,但是目前只有微软公司的IE浏览器(特别是IE11,该版本是Computerworld测试所用的版本)进行了相应的补丁更新。

微软公司在5月12日发表的安全公告MS15-055中,声明已对IE浏览器进行了补丁修复。

对服务器端进行的测试则更加的枯燥乏味。Diffie-Hellman密钥交换是一种流行的加密算法,而Logjam团队已经发表了一篇文章来告诉大家如何在底层部署Diffie-Hellman密钥交换功能,并且对一个快速服务器进行了测试。

用户可以在网页的文本框中输入任意一个网站的域名便可查看结果。最好的结果是“好消息!这个网站不会受到Logjam攻击,它支持ECDHE,而且不会使用DHE。”

研究人员在他们的技术报告(下载PDF)中进行了详细说明,尽管其他的浏览器制造商已经接到了通知并且正在努力进行补丁修复,但是目前只有微软公司的IE浏览器(特别是IE11,该版本是Computerworld测试所用的版本)进行了相应的补丁更新。

微软公司在5月12日发表的安全公告MS15-055中,声明已对IE浏览器进行了补丁修复。

对服务器端进行的测试则更加的枯燥乏味。Diffie-Hellman密钥交换是一种流行的加密算法,而Logjam团队已经发表了一篇文章来告诉大家如何在底层部署Diffie-Hellman密钥交换功能,并且对一个快速服务器进行了测试。

用户可以在网页的文本框中输入任意一个网站的域名便可查看结果。最好的结果是“好消息!这个网站不会受到Logjam攻击,它支持ECDHE,而且不会使用DHE。”