| 本博文出自51CTO博客之星Jack zhai的博客,有任何问题请进入博主页面互动讨论! |

二、云的安全是阻碍云计算普及的最大障碍

A:云计算让传统信息安全防御体系面临尴尬

信息安全是保障信息系统业务安全的,采用云计算技术后,并非只是增加了一个虚拟化管理软件的安全风险那么简单,最重要的是,它让多年来信息安全保障基本思路---边界安全防御思路面临尴尬。

1、什么是边界安全防御思路

多年来信息安全防御是基于边界安全思路进行设计的,这源自于美国人的IATF(信息保障技术框架),很早以前就提出了网络安全的保障思路。把网络按功能分为不同的安全域,域内安全需求相似,我们在安全域边界上部署安全措施。典型的“3+1”划分方式:计算域(服务器与存储)、核心互联网(网络核心)、接入域(用户接入网络的汇聚)、基础设施域(网管与安管的基础设施)。

安全域防御思路是将用户与服务器资源隔离开来,也把入侵者与保护对象隔离开来,在其访问的必经路径上,建立多道防御措施,延长入侵者到达目标的时间,同时为监控措施赢得发现并部署应急处理的时间。之所以成为“边界安全思路”,是因为这种设计思路往往先划出边界,理清出入口,在“关口”上部署安全策略。

边界安全源于保护领土的传统安全做法,拉开我们与敌人的空间距离,这样敌人在进攻时就会暴露在中间区域内,我们好有充足时间做出反应,组织强有力的阻击行动。多重防护、也是延长敌人攻击到我核心地域的时间。很显然,这种方法是对付正面的、公开的敌人,面对已经在自己领域内部的敌人(内鬼或者间谍),边界措施就不适用了,因此,需要建立监控体系,以及对内部人员的信任管理系统,内部区域是我们可控的,保障的思路是提高犯罪门槛,以及秋后算总账。

什么是网络边界?对于某个单位的局域网来说,就是互联网出口的路由器;对某个业务系统来说就是服务器的网卡,就是连接交换机的那根网线。这里是外部入侵者的必经之路,安全防护的最佳位置。

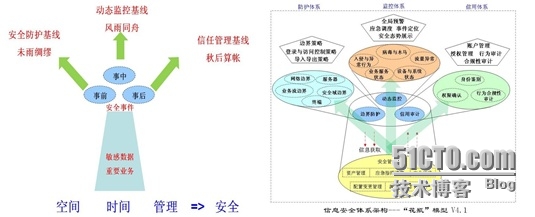

2、“花瓶”模型

安全措施有很多,该如何选择呢?是越多越好,越贵越好吗?显然不是!

安全部署是一个整体规划、系统化的设计过程,建立纵深的、立体的防御体系,需要多方面的安全措施相互配合,没有任何一种安全措施可以包打天下的。

安全保障的目的是减少安全事件的发生,或者是减少安全事件发生时带来的损失。因此,处理安全事件就安全保障措施落地的基本流程。从对一个安全事件的处理过程中,可以看出安全措施的配合机理。

- 安全事件发生前:在所有的边界出口上,部署安全访问策略,提高访问门槛,建立安全防护基线;

- 安全事件发生中:利用强大的安全检测技术,分析网络里的各种异常,监控设备、进程的运行动态,发现入侵行为,立即报警,启动应急处理流程,尽量把安全事件限制在局部区域,把安全损失降低到最小;

- 安全事件发生后:利用用户信用与审计体系,收集犯罪者的证据,挖出内鬼,秋后算账,震慑处于犯罪边缘的人;

- 日常运维管理:提高自身安全素质,减少安全漏洞。通过安全管理平台管理安全策略,监控安全态势。

“花瓶”模型把安全措施分为边界防御、动态监控、信任体系三条措施基线,以及一个公共安全管理的支撑平台。模型具体描述了各种措施部署的位置,以及各种措施之间相互支撑、相互协作的关系。边界防御可以把一般水平的入侵者挡在“墙”外,对于高水平的入侵者,我不能不让你进来,但可以通过动态监控措施看见你的一举一动,发现异常,或者有安全隐患,立即报警或直接制止。目前流行的应对APT攻击---“沙箱”技术,就是属于监控体系中通过释放行为,判断是否为恶意代码的监控类措施。边界防御与动态监控可以应对外部入侵者;针对“内鬼”,就需要监控体系与信用体系了。发现越权访问,以及滥用权限等不合违规行为,立即制止并进行制裁。

3、虚拟化网络的边界在哪里成了难解的问题

网络就是要连通,连通才是数据共享、实时互通的基础。但共享就意味着不安全,知道得人越多,泄露的可能性就越大。所以,我们建立网络的同时,也建立了层层“关卡”,允许授权的人访问,限制外来人的访问权限,既享受互联带来的便利,又限制敏感数据的知悉范围。

云计算服务模式的来临,对原来“诸侯割据”的网络带来极大的冲击:

- 数据大集中:虚拟化的前提是整合信息系统,提高IT基础设施的利用率。不仅是数据集中,服务器也集中;集中后,各个信息系统之间的隔离就难了,数据集中,也让数据的价值更加凸显,被入侵者关注的可能性大大增加;

- 数据共享:其实无论是否采用云服务模式,信息系统之间的数据共享都是必然的趋势,网络的目标就是让“数据”动态起来,让实时数据的价值进一步体现,让隐藏在数据背后的关联与规律进一步为决策者所用。继云服务之后,大数据分析应用迅速风靡各个行业,不能不说是云服务模式推动了数据共享与业务互联。无论是服务总线的互联,还是数据交换平台的互联,信息系统之间的关系都更加密切,数据流的访问逻辑都更加复杂,访问控制策略也越来越复杂。

在服务器端,数据与服务的集中融合,模糊了业务系统与物理网络的对应的关系,不仅让信息系统之间的边界模糊了,而且由于虚拟机的动态迁移,我们能确定的就只是服务器的URL地址(通过DNS翻译成云门户上的业务服务IP地址,再映射到VM在虚拟化池中的内部IP地址)。在用户端,BYOD技术的推广,随时随地网络的接入,用户的IP地址是变化的,没有变的只有用户的访问账户。在TCP/IP统治的网络世界了,IP可以变化,就意味着用户的访问路径是不确定的,找不到必经的“关口”,安全防护的边界该在哪里?

边界模糊了,边界部署安全策略的方式就不那么好使了。

当然虚拟化技术让信息安全面临的尴尬还远不止这些:

传统的安全威胁依然存在:

- 病毒、蠕虫依然流行,DDOS同样在威胁“门户的路”,CC攻击同样可以让业务服务器宕机;操作系统与数据库的漏洞同样可被利用;应用层的漏洞攻击同样随处可见;物理安全因为数据中心大集中后增大了威胁的可能;

- 虚拟化管理平台也是OS,是系统软件,只是因为关注少而报出漏洞少。VM安全吗?若是入侵者获得了虚拟化管理平台的权限,每个VM不是都面临入侵的威胁吗?

- 内部人员的有意与无意违规,第三方运维中别有用心人员的蓄意破坏,被人收买员工的非法访问…这样管理漏洞同样严峻;

- 信息系统之间的隔离是新问题:VM可以动态迁移,基于网络层的物理隔离设备无法部署在虚拟化的网络里;针对每个VM的安全策略,是否可以跟随VM一起迁移,不能出现“安全天窗”,是安全保障设计者最关心的问题;

- VM的安全:服务器变成了VM,VM在虚拟化管理平台看来就是一个文件,一个可以被复制、拷贝、读取、修改的文件,目前使用一种对虚拟终端VM休眠时病毒查杀的技术,就已经展示了直接修改VM文件的技术应用,若入侵者这样操作业务VM,恐怕就没有敏感数据可言了吧;

- VM之间的攻击:从网络外部直接入侵重要业务系统,要通过层层网络安全措施的过滤与监控,困难是显而易见的。先入侵不重要的业务服务器(一般安全防护也相对较弱),再作为“肉鸡”横向入侵重要的业务系统,是入侵者常用的手段。有了虚拟化技术,不仅VM之间的隔离难以部署网络层安全措施,而且这种横向入侵的流量又可能是完全不进入物理交换机的“东西”向流量,因此,VM之间的安全状态往往成为云服务建设者最大的“心病”;

#p#

B、业界目前提供云计算安全解决方案的分析

云计算是用户需要的,选择虚拟化技术是必然的,用户需求就是技术发展的动力,让用户的业务在云中“裸奔”显然是不可取的。随着云计算服务的成熟,其安全解决方案也推出了很多,但由于传统的安全边界防护思路难以奏效,这些方案在效果上都有些捉襟见肘。

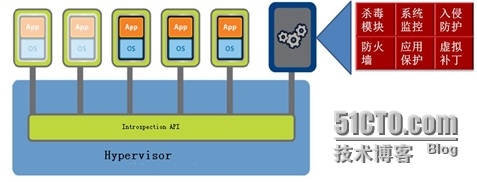

1、VMWare的安全虚拟机流量清洗方案

WMWare目前是虚拟化管理平台软件最大的厂家,率先推出其安全保障方案。其思路是:在每个物理服务器内开启一个安全VM,安装安全软件,如病毒查杀。由于VM下层的Hypervisor是自己的代码,他们提供了一个API接口,通过Hypervisor控制,让进入VM的数据流先进入安全VM,安全清洗后,再流到目标VM中。实际上就是在VM的下层Hypervisor层上做每个VM的访问控制。

安全VM中不仅可以安装杀病毒软件,还可以安装入侵检测、防火墙等软件,形成一个超能力的安全处理机。其前提是有VMWare提供底层的流量引导与控制,否则安全处理机就只能“旁观”了。

这个方案设计思路很不错,Symantec、Checkpoint、McAfee、Trendmicro都在此方案上做了非常好的集成,尤其是查杀病毒方面实现的很理想。

但这个方案有一个致命的缺陷: VMWare公司的API接口是授权使用的,目前国内的安全厂商没有一家获得,要选择此方案,安全虚拟机中只能安装国外安全公司的产品,这很难符合国内等保、分保的要求。另外,这个方案在杀病毒方面应用安全案例很多,但在其他安全措施集成上,案例相对较少。

这个方案给了我们两点非常好的启示:一是安全虚拟机,可以随时“生成”安全设备,多少、种类都不受限制;二是通过引导业务流可以让“旁路”的安全措施发生效力。

2、安全虚拟机方案是否可以扩展?

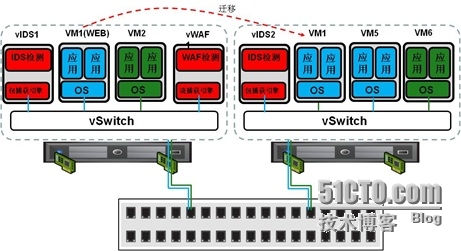

如果可以让各种安全设备都变成软件,运行在VM里,就可以部署到业务VM的旁边,通过虚拟交换机上流量引导就可以实现对业务VM的安全控制。这个方案是否可以进一步扩展呢?有两个问题是难以回避的。

- 资源挤占:一般一个业务系统往往不止需要一种安全措施,如一个网站需要WAF过滤,还需要IDS检测,这样就需要在网站VM旁边开启两个安全虚拟机。这种安全处理所需要的资源是很大的,vIDS与vWAF加起来占用的服务器资源,或许比业务VM需要的资源还要多。物理服务器的资源是有限的,安全与业务争资源,是管理者不愿意看到的。如果网站业务流量增大,业务VM与安全VM可能就无法在一个物理服务器内了,所谓“旁边”就近处理,也无法兑现了;

- VM迁移:VM迁移是虚拟化最有特色的功能了,这种迁移往往是系统自动的,当VM迁移时,安全虚拟机是否跟随迁移?若要实现一起迁移,则涉及多个VM是否可以同时迁移(同源同目的),新的物理服务器是否可以容纳它们?迁移过程中底层的流引导是否能保持同步?业务不中断,安全措施监控是否也能不间断?若不做到一起迁移,VM迁移后,原来的安全虚拟机继续处理流量,则需要流量跨物理交换机两次,这显然不可取;若在新位置重建安全虚拟机,安全虚拟机建立与开启需要时间,就必然会形成安全监控的“天窗”。

很显然,安全虚拟机方案很具诱惑,但不适合业务同时选用多种安全措施(VMWare方案中只是杀病毒一枝独秀也可能有这方面的原因吧)。要让安全虚拟机方案全面落地,除了底层的流量引导技术拓展之外,还要解决VM迁移同步,这一巨大的难题。

3、未来采用SDN流引导得到大家的共识

安全虚拟机方案是基于底层业务流引导思路的,除了VMWare提供的引导,采用业界“新宠”SDN也是一个选择。很多网络安全厂商采用SDN把业务流量引导到自己的安全设备中处理。SDN技术可以跨平台地实现在VMWare、KVM、XEN等上。

SDN协议是一种通信协议,它将传统的交换机分为两层,底层转发层(交换硬件)和转发策略层(控制器),非常适合流量重新路由定义。

该方案需要交换机支持SDN协议,目前SDN交换机还处于产品初步上市阶段,承担数据中心核心位置还有待产品成熟,同时,采用SDN交换机只能硬件升级,软件升级无法实现。这对现有网络改造需要时间过渡。

4、安全大一体机方案

对于虚拟化的云内处理有技术难度,很多厂家就抛开虚拟化平台,在云的门户上设立边界的安全策略,这就是安全大一体机方案。

这个方案分为两派厂家:

- 网络安全厂商:做一个大安全一体机,把各种安全措施都可以放进去,有FW,有IDS,有审计,放在云的门户上,对所有经过的信息流配置安全访问控制策略;

- 网络交换厂家:把安全措施直接放进核心交换机,这里本就是流量的汇聚地。插上FW的处理板,插上IDS的处理板,就可以对IP包做访问控制了。

大一体机方案,显然是传统安全模式的延伸,只在云的边上,不到云的内部去。这个方案的最大问题是,要求设备处理能力极强,因为门户的流量最大,随着云计算业务的扩展,这种压力会指数级增加;

另外,这个方案对云内部的东西流量根本看不见,更谈不上安全策略了。实际上是默认了放弃云内部安全的处理。