最近两天爆出的“堵塞”(Logjam)漏洞被许多人惊呼,“疯怪”又来了!

“堵塞”威胁许多网页服务器和邮件服务器,影响所有主流浏览器以及支持512位迪菲-赫尔曼(Diffie-Hellman)密钥交换协议的服务器。而且,美国国家安全局(NSA)很可能就是利用这个漏洞破解VPN、HTTPS和SSH等协议,以访问相关网络流量的。

与“疯怪”类似,堵塞也是通过中间人攻击,给服务器的安全连接降级,但服务器及客户端却仍然认为双方还是使用的强密钥,如768位或1024位。而且,”堵塞“也是一个古老的由TLS传承下来的SSL漏洞。

堵塞可以用来把服务器降级到512位的连接,但即使是1024位的素数密钥也能够被国家级的黑客破解,从而达到劫持流量的目的。据研究人员估计,排名前100万的HTTPS域名的连接有18%可被解密,VPN和SSH服务器分别有66%和26%的加密连接可被解密。

研究人员已写出了该漏洞的技术分析报告,报告称在全球排名前100万的网站中有8.4%的网站受影响,14.8%的支持SMTP和StartTLS的IPv4地址的服务器受影响。

之前已经有许多安全连接协议的漏洞,除了“疯怪”以外,还有野兽、罪行和贵宾犬(Beast、Crime、Poodle),当然不能拉下震惊全球互联网的心脏出血。但“堵塞”又有所不同,因为它还危及到了VPN和SSH。

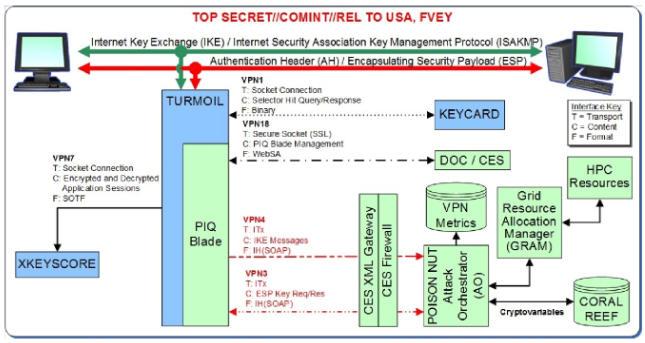

报告认为美国国家安全局可能使用了“数域筛选预计算”来破解1024位的迪菲-赫尔曼密钥交换协议。如果估计准确,这将回答由爱德华·斯诺登提出来的一个悬而未决的大疑问:

NSA如何搞定广泛使用的VPN协议?”

原文地址:http://www.aqniu.com/threat-alert/7758.html