一键点击式欺诈并不是新的诈骗手段。在日本,这种欺诈手段已经存在了十多年,犯罪分子会引诱受害者点击某些极具诱惑力的提议,强迫他们注册某些通常与色情内容有关的服务。过去,一键点击式欺诈手段主要针对日语用户。最近,赛门铁克公司发现,一键点击式欺诈分子已经开始进行多语言运作,扩展其攻击目标范围,除了常见的日语用户,他们已经开始针对中文目标人群。

在这种欺诈行为中,用户只要点击一次,就有可能被感染上恶意软件。当被感染后,用户将会不断收到令人讨厌,甚至令人尴尬的弹出窗口,直到他们向推送的服务缴纳注册费用。近期,该类欺诈还通过引诱智能手机用户在设备上订阅成人视频来入侵或锁定浏览器。

赛门铁克发现,这类欺诈活动现在主要针对香港用户,通过中文弹出窗口和注册页面,要求受害者支付港币。仅在最近一个月内,赛门铁克锁定了超过8,000多个类似案例,可使犯罪分子获利4,000万港币,相当于500万美元。

一键点击式攻击如何运作?

这类欺诈活动首先欺骗用户下载并运行看似无害的HTML应用(HTA)文件。当用户访问一个看似合法,但其中包含视频播放器或年龄验证检查程序窗口的成人网站时,就可能遇到该攻击。

图1:成人网站上看似合法的视频播放器

当用户点击伪造的视频播放器时,一个HTA文件会被下载到电脑中,接着电脑将会显示一个对话框,要求用户批准其运行。

图2:下载的HTA文件将会显示一个对话框,要求用户批准其运行

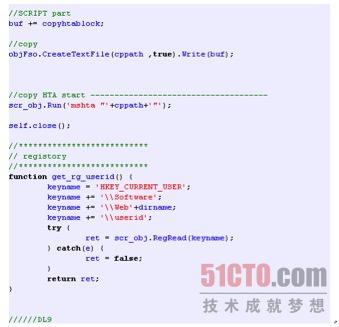

一旦用户批准HTA文件运行,视频将会在后台播放。与此同时,HTA文件内的恶意脚本会开始运行,该文件将会创建以下注册表项,使用户的电脑桌面不停地弹出窗口:

• HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\”webutcry” = "mshta "%AllUsersProfile%\Application Data\utcry\2VMM509W.hta""

弹出窗口会要求用户付费注册一个成人网站,如果用户支付,系统会通知用户弹出窗口已被删除。此外,弹出窗口还具有一个计时器,显示该费用报价到期的倒计时。

图3:弹出窗口(某些内容会用祥光的第二官方语言-英语显示)

这种行为与勒索软件非常相似,欺诈分子通过入侵用户的电脑来索要费用。即使用户重启电脑,弹出窗口并不会消失。

图4:同时显示繁体中文和英文的支付条款

该威胁可创建不同的注册表项,例如本文之前提到的注册表项,可参考其下载和存储在本地的弹出图片和其他数据的URL。

图5:索要5,000港币(650美元)的注册页面

值得注意的是,由于HTA文件需要mshta.exe引擎来运行代码,而该代码仅可在Internet Explorer中使用,所以该威胁仅可对Internet Explorer浏览器发动攻击。但是,需要考虑的是,由于HTA文件可以作为完全受信任的应用运行,不受任何沙盒限制,所以HTA文件比HTML文件拥有更高的权限,这让攻击者可以随意入侵受害者的电脑。mshta.exe引擎还拥有写入文件以及添加和删除注册表项的权限。除此之外,HTA文件内的恶意脚本非常模糊,但在运行时将会变清晰。

图6:HTA 文件内的模糊脚本

恶意脚本还可创建用于制造不停弹出窗口的注册表项。

图7:负责添加注册表的去模糊脚本

该脚本还会创建两个ActiveX对象,用于查看用户是否曾经受过此类欺诈活动的攻击,并启动不停弹出窗口的进程。

图8:创建两个ActiveX对象的脚本

多语言一键点击式欺诈

一键点击式欺诈在日本已经存在了十多年。网络罪犯仅仅攻击一个国家所获得的利润和目标受众都会受到限制,受害者最终会认识和了解该欺诈行为,并不再上当。诈骗分子意识到了这一点,并开始使用不同语言,以扩大其攻击范围。鉴于犯罪分子能够相对轻松地对诈骗内容进行本地化处理,我们可能会看到更多其他语言和在不同地区的一键点击式攻击。

保护措施

赛门铁克建议用户不要从未知来源处下载和运行HTA文件。已经受到感染的用户可以删除由脚本导入的注册表项和全部文件来删除弹出窗口。