医院用的智能输液泵说起来是很高端先进,一旦这个无比智能的小玩意儿因为其自身“疾病”而被攻击者恶意利用,那结果可要危及性命了。

输液泵存任意命令执行漏洞

输液泵是一种能够准确控制输液滴数或输液流速,保证药物能够速度均匀,药量准确并且安全地进入病人体内发挥作用的一种仪器。最近一名研究人员发现,一家制造医用设备公司生产的输液泵存在任意命令执行漏洞,并表示这是他遇到过的最不安全的可用IP设备。

攻击者利用这一漏洞可以入侵Hospira Lifecare PCA3输液泵,只需稍作调整便能更改病人所用的药物库,进行更新软件或让设备执行其他命令。

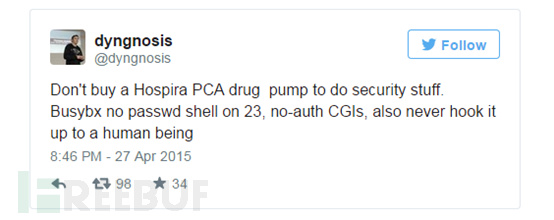

发现这一漏洞的SAINT公司软件安全工程师Jeremy Richards上周在推特写到:

“我个人对这个漏洞非常担忧,因为药泵直接与我相连。这不仅仅是易受攻击的问题,其编程是如此糟糕以至于使用一个无用的砖头就能破坏它了。”

漏洞详情

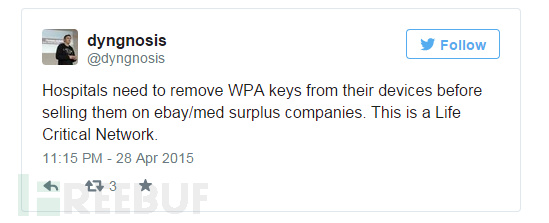

漏洞输液泵配置了一个存缺陷的IP地址——192.168.0.100,攻击者可以利用它来提取在设备中储存的纯文本无线加密钥匙。一旦攻击者对设备进行了物理访问,他们不仅能够得到密钥并进入输液泵,由于这些药物本连接了WiFi,攻击者还能入侵医院中的任意药物泵。

Richards发现医院输液泵链接无线网络的WPA密钥未加密并就在纯文本中,这意味着任何人可以轻而易举地通过Telnet和FTP获得权限,最终这些输液泵一旦投入使用,医院将陷入巨大的麻烦中。

输液泵存在的漏洞编号为CVE-2015-3459, 运行SW ver 412的Hospira Lifecare PCA输液泵中没有对远程登陆会话执行身份验证,允许远程攻击者通过访问远程登陆服务器获取root权限。

由于设备有一个外露的以太网端口,因此在五秒内便会受到一个带有攻击工具的局部物理攻击。这是一个攻击者只需使用物理攻击便可进入设备并完全操控设备的致命漏洞。

攻击者也可以收集关于硬编码本地账户的信息,最为重要的是服务器,AppWeb同样与设备一起受到在自己各自的漏洞影响。

即使目前的远程登录端口设置权限,问题也不会解决,因为有几个web服务器外露公用网管页面“linkparams”和“xmmucgi”,通过它们不需要身份验证便攻击者便可以任意“改变药物库,更新软件,运行命令”。

漏洞现状

Richards在博客中表示,他已经联系了输液泵制造商Hospira医疗设备公司。周二该公司表示他们正在对这个问题进行调查。

三月下旬,著名设备黑客Billy Rios曝出Hospira公司有一个基于Windows MedNet平台的相似漏洞。攻击者可以使用Hospira公司的MedNet服务器软件对药物库和泵配置进行未授权的修改。与泵的问题相似,该软件的漏洞源于主要管理药物库和一些输液流量的泵所使用的硬编码加密钥匙可以轻松被攻击者截获。