思科安全情报研究团队Talos Group日前宣称,他们发现一种代号为Rombertik的新式恶意软件。它可以拦截任何输入浏览器窗口中的纯文本,并通过垃圾邮件和钓鱼邮件传播。如果在安全检查中被发现,这种恶意软件就会“自爆”,竭力毁掉计算机。

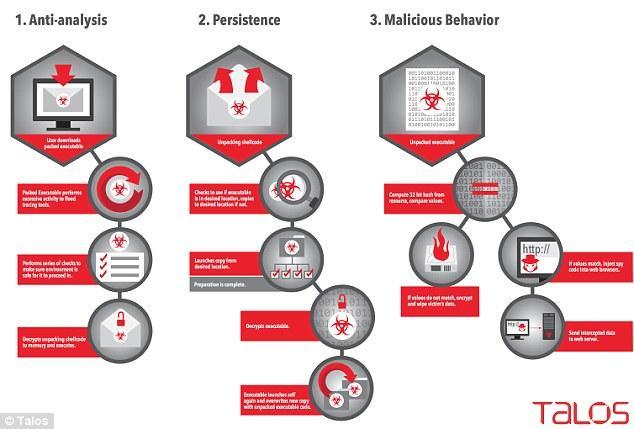

一旦用户通过点击链接下载Rombertik,它会通过多项检测。一旦其启动,并在Windows电脑上运行,就可以查看自己是否被发现。与其他恶意软件不同的是,Rombertik会尝试毁掉计算机。

Talos Group的安全专家本·贝克(Ben Baker)与阿历克斯·邱(Alex Chiu)写道:“这款恶意软件之所以十分独特,是因为一旦其发现与恶意软件分析相关的特定属性后(即可能被发现迹象),它就会积极尝试毁掉计算机。”

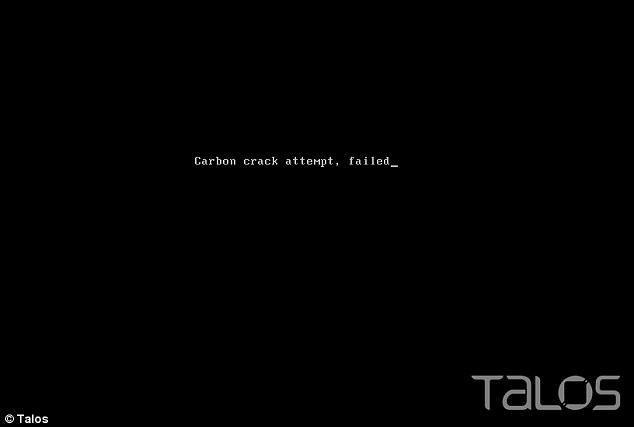

Rombertik的首要目标是主引导记录区(MBR),即计算机开机后加载操作系统前访问硬盘时所必须要读取的首个扇区。如果未能成功进入这里,Rombertik就会通过随机使用RC4密匙加密的方法,迅速毁掉用户主文件夹中的所有文件。而一旦MBR或主文件夹被加密,计算机就会重启。MBR此后会陷入无限循环中,从而阻止计算机重新启动。屏幕上会显示“Carbon crack attempt, failed”的代码。

研究人员称:“Romberik是一款非常复杂的恶意软件,其设计目的就是侵入用户浏览器阅读凭证和其他敏感信息,以帮助攻击者渗透和控制服务器。”

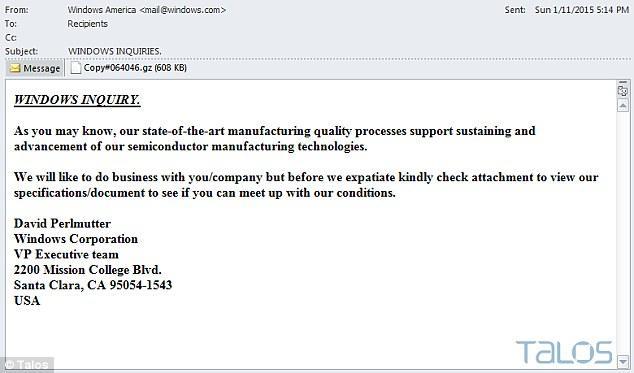

安全专家们发现,Romberik利用社交工程学手段诱使用户下载、解压缩以及打开附件,最终导致用户妥协。在分析样本时,含有Romberik的邮件似乎来自Windows Corporation。

袭击者竭力说服用户查看附件,看他们的业务是否符合目标用户所在机构。如果用户下载和解压缩文件,随后就会看到类似缩略图的文件。一旦它被安装到电脑上,就会自己解压。大约97%的解压文件内容看起来都是合法的,包括75张图片和8000多个实际上没有任何用处的诱饵功能。Talos Group专家称:“如此多的功能超过大多数人的分析能力,根本不可能查看每个功能。”

类似Romberik恶意软件过去曾出现过,比如2013年对韩国目标和去年对索尼娱乐有限公司发动的网络袭击。可是Romberik总是保持活跃状态,将一个字节的数据在内存中写下9亿次,这令追踪工具分析起来非常复杂。

Talos Group专家称:“如果分析工具试图记录所有9.6亿次指令,这些记录会暴增到100千兆以上。”该公司建议用户保持良好的安全习惯,比如确保安装杀毒软件、确保时常更新、不要点击未知发件人发送的附件、确保对电子邮件充分扫描等。(风帆)