ESET公司的研究人员发现了一个恶意软件家族,其攻击目标是运行Linux和FreeBSD的操作系统。

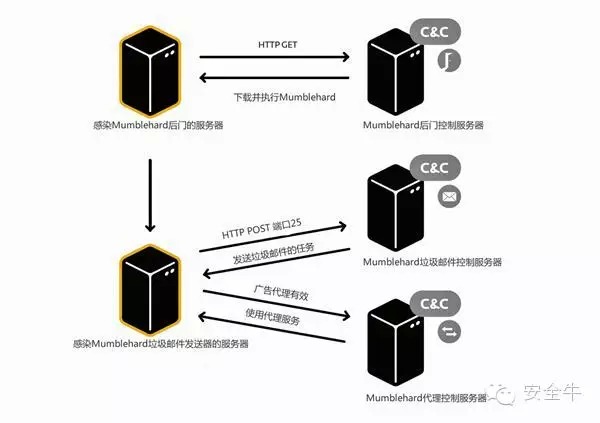

这种恶意软件被称为“大声bb”(Mumblehard),其会帮助攻击者创造后门,以提供被攻击系统的控制权。根据ESET的说法,该恶意软件的历史至少可以追溯到2009年,并且内含一个用于发送垃圾短信的模块。

这个恶意软件的组件基本上都是Prel脚本,这部分代码被加密封装在ELF二进制文件中。在某些情况下,这些Perl脚本会和另一个ELF可执行文件一起被Packer封装起来,类似于另一种恶意软件俄罗斯套娃。

ESET的研究者利用隧道技术研究了该恶意软件的后门模块,并收集了被感染服务器上的信息。在七个月的时间里,他们观察到“大声bb”查询的8867个独立的IP地址。在数量最高的一天,独立IP地址查询量达到了3292个。

这个恶意软件家族中包含两个组件:后门和骚扰保障。这两个组件都是用Perl写的,并用汇编语言写的Packer封装起来。使用汇编语言创建ELF二进制和混淆Perl源代码的方式显示了该恶意软件家族的复杂性,这高于一般恶意软件的平均水平。

对僵尸网络进行的监测表明,“大声bb”的主要目的似乎是通过受感染设备的合法IP地址发送垃圾信息。

研究人员发现垃圾邮件活动和一家名为Yellsoft的公司有所关联。这家公司销售一种名为DirectMailer的邮件群发软件。根据ESET的说法,它的样本中硬编码的幕后服务器IP地址均位于194.54.81.162到194.54.81.164之间。

如果检查接下来的两个IP地址,也就是194.54.81.165和194.54.81.166,就会发现这两个地址都指向Yellsoft的域名服务器。 而且,yellsoft.net的网页服务器就在194.54.81.166上。如果进一步检查最后的五个IP地址,也就是162~166,它们都会返回 相同的NS和SOA记录,尽管这些IP地址实际上属于rx-name.com。这些证据有力地表明,这五个IP地址都托管在同一台服务器上。

此外ESET还表示,DirectMailer的盗版版本会在受害设备上安装后门。另一个可能的注入向量是通过Joomla和Wordpress的漏洞实现的。

受害者应该在他们服务器上的所有用户间寻找未请求的Cronjob入口。

这是其后门使用的一种机制,用于每隔15分钟将自身激活一次。该后门通常安装在/tmp或/var/tmp目录中。将tmp目录改为noexec选项可以阻止后门开始运行。

原文地址:http://www.aqniu.com/threat-alert/7576.html