这是一个真实的案例:就在上个月,小编的朋友,一位银行高管不慎点开了一封邮件的附件,真真切切的遭遇了原本以为只有在FreeBuf上看到的“新鲜玩意”——勒索软件。如同本文的主角TeslaCrypt一样,他的电脑被彻底加密,只有依照软件提示交付赎金才能恢复,这让我的朋友欲哭无泪……

Cisco(思科)公司在对勒索软件TeslaCrypt经过长期的分析后,近日发布了一款解密工具,这款工具能够解密被TeslaCrypt勒索而加密的文件。

百科:勒索木马

勒索软件是一种近年来愈发流行的木马,这些木马会通过加密锁定被感染的计算机,要求受害者支付赎金后才能返还控制权,否则你硬盘里的文件将永远被木马加密了。勒索软件近年来层出不穷,FreeBuf也进行过大量报道。

目前一些安全公司已经开始开发针对勒索软件的解密工具。比如前不久,卡巴斯基与荷兰国家高科技犯罪小组、荷兰国家检察官办公室开发了一款工具帮助用户恢复被勒索木马CoinVault加密的文件。截止4月17日,解密软件数据库中已有超过700个密钥。

勒索软件TeslaCrypt

TeslaCrypt是一款臭名昭著的勒索软件CryptoLocker的变体,专攻那些热门游戏的玩家,被它盯上的游戏包括:使命召唤、暗黑破坏神、异尘余生、Minecraft、魔兽争霸、F.E.A.R、刺客信条、生化危机、魔兽世界、英雄联盟以及坦克世界等超过20种。研究人员同时发现,Nuclear、Sweet Orange和Angler等漏洞利用工具包正在使用这款工具。

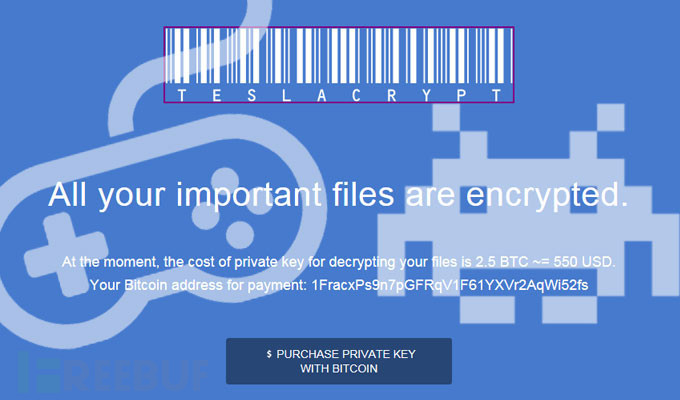

一旦感染计算机,TeslaCrypt就会加密计算机上的文件,然后指示受害者前往一个解密网站,受害者要支付2.5个比特币(约550美元)才能恢复他们的文件。不过调查显示截止今年4月16日,还没有人支付赎金。

解药来了

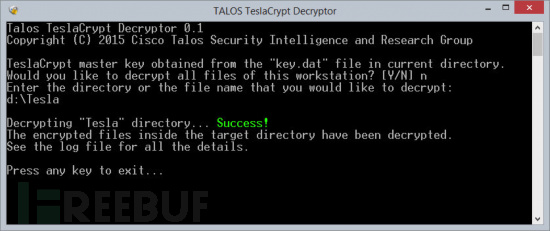

思科发布的TeslaCrypt解密工具需要key.dat文件,以恢复加密时使用的主密钥。

“在执行操作之前,程序会在用户应用数据目录或当前目前目录搜索‘key.dat’文件,”思科Talos研究人员写道,“如果程序找不到key.dat文件,就会返回错误自动退出。”

如果能够找到key.dat文件,用户就可以指定解密那个文件或目录。程序中还附带了一些命令行选项,不仅能解密文件和目录,还可以终止并删除TeslaCrypt程序。

思科建议用户在使用这款工具之前备份好经过加密的文件。

思科还发布了不同版本的工具:Windows可执行版本、Python脚本和工具的源码。

Windows可执行程序:

ZIP SHA256: 57ce1c16e920a9e19ea1c14f9c323857c9a40751619d3959684c7e17956d66c6

Python脚本:

ZIP SHA256: ea58c2dd975ed42b5a30729ca7a8bc50b6edf5d8f251884cb3b3d3ceef32bd4e

Windows可执行文件的源码:

ZIP SHA256: 45908f0b3f8eb73bf820ded0a886842ac5c3e4c83068097806daad662046b1e0

“我们的工具还缺少了几个功能。我们还没时间实现从恢复密钥中获取主密钥”思科研究员称,“这个功能很重要,因为在某些TeslaCrypt版本中,文件加密过程完成后,主密钥就从‘key.dat’文件移除了。”

通过分析发现,勒索软件TeslaCrypt使用的其实是对称的AES加密,而非软件展示给受害者的警告中所说的非对称RSA-2048加密算法。游戏玩家们应该注意,这款勒索软件会加密保存的游戏和Steam的激活密钥。