此次微软公告MS15-034 IIS7 http.sys漏洞,引来业界的关注,其震荡性不亚于Windows领域的心脏出血事件。绿盟科技威胁响应中心启动紧急响应机制,在4月15日、4月16日分别发布紧急通告及产品规则升级通告,请受影响的用户尽快升级厂商的补丁及绿盟科技产品规则包。

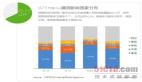

据绿盟科技互联网广谱平台数据显示,全球部署IIS的系统数量大概有444万余,从目前受影响的IIS各版本分布统计数据来看,其中IIS 7.5部署量最大,占比42.3%,也是本次漏洞追踪分析的重点。

经过绿盟科技研究院的深入分析,利用此漏洞的攻击大致会有两种形式:一种,攻击门槛比较低,很容易通过攻击导致服务器系统蓝屏;第二种,如果攻击者的水平比较高,就可以精确的控制内存,通过远程执行代码获得对系统的完全控制。尤其是面临高价值回报的攻击目标时,发生的几率就更高了,企业或组织的IT人员需要尽快考虑应对方案,避免在安全防御措施上线之前遭受攻击。

此次http.sys漏洞危害不可轻视,特别是一些大型的企业和组织,制定相关应对方案及执行措施需要一段时间,在此时间内建议按照如下步骤,以免在全面加固之前受到利用该漏洞的攻击,遭受不必要的损失。建议http.sys漏洞应对方案如下:

1. 尽快了解漏洞的相关信息,包括漏洞的影响范围和深度;

2. 使用工具对业务系统进行安全的、全面的扫描,以便为方案制定提供依据;

3. 邀请漏洞相关厂商及安全厂商一起,从业务稳定性、危害程度和范围及重要性等多个维度综合考虑,制定整改时间计划表和细化方案;

4. 加固完成后,再次进行完整扫描、人工验证整改加固结果,以及分析业务系统日志,识别加固期间是否遭受攻击;

5. 整体工作完成后,切记要进行总结和备案记录,如果后续有需求,可以追溯及备查。