2014年3月,中兴公司(ZTE)生产的SOHO Router部分型号路由器中被曝存在后门。中兴通讯产品和事件响应团队于当月做出响应,并于6月份在中兴通讯网站发布了漏洞通告,今年2月9日该报告再次被更新。目前中兴已联合运营商进行全部在网设备升级工作。

事件回顾

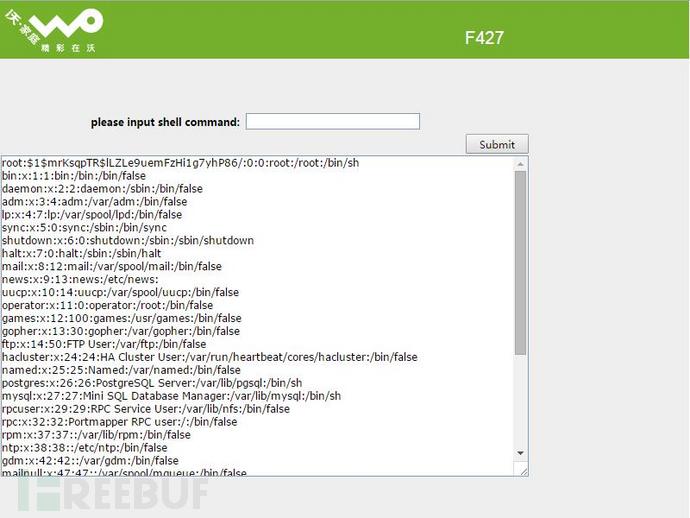

ZTE F460/F660有线调制解调器产品存在未经身份验证的后门,web_shell_cmd.gch脚本接受未经身份验证的命令,可以从WAN接口访问,攻击者在可利用该后门执行任意管理员命令。中兴通讯生产的SOHO Router的一些型号中,Web根目录(/home/httpd)下存在 /web_shell_cmd.gch 文件,没有任何访问控制,可以直接执行任意系统命令。

漏洞分析

此后门是为了对设备维护方便而增加的。设备现场运行后,带来安全隐患。F460、F660这两款设备从2011年11月11日开始现网使用,2012年7月31日后的版本中关闭了此后门。目前在网运行的版本中,2012年7月31日前下列版本存在风险:F460 V2.30;F660 V2.30。

解决方案

中兴通讯产品和事件响应团队已经于2014年3月对该漏洞做出响应,通知了相关客户进行修复和升级,并已联合运行商进行产品升级,中兴通讯网站于6月份在发布了漏洞通告。针对现网存在风险的版本,中兴已提供了补丁版本,版本已发布在内部技术支持网站,并通知给售后。现场根据运营商的安排通过网管进行远程升级,以提高安全性。

今年2月9日中兴再次对该报告进行更新,增加受影响的其他路由器设备型号说明。受此漏洞影响的路由器设备型号还包括:

ZXHN F660,ZXHN F620,ZXHN F612,ZXHN F420,ZXHN F412,ZXHN F460

中兴通讯告知FreeBuf,目前中兴已联合运营商进行在网设备升级处理。由于家用路由器分布较广,所以目前在网设备可能尚有未及时升级的个人用户,对此中兴通讯会继续跟踪和敦促局方和用户进行检查和升级。如果升级过程中有遗漏,请用户及时联系相应的运营商,获取版本升级服务。

参考链接

US-CERT:http://www.kb.cert.org/vuls/id/600724

NVD:http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2014-2321

CNVD:http://www.cnvd.org.cn/flaw/show/CNVD-2014-01538

ZTE F460/F660未授权后门漏洞通告:http://support.zte.com.cn/support/news/LoopholeInfoDetail.aspx?newsId=1005684