AWS的密钥管理服务是个很好的云加密密钥管理工具。专家Dave Shackleford带你检视AWS KMS的细节及其对企业的益处。

亚马逊Web服务(AWS)最近发布了崭新的加密管理平台,AWS密钥管理服务(KMS)。AWS KMS允许用户在几个AWS最热门的功能中加密数据和管理加密密钥。

这篇技巧文将仔细检视在云端方面越来越重要的加密密钥管理,尤其是AWS KMS。它的原理是什么,以及这个新的云服务所带来的好处及缺点。

云端加密密钥管理

密钥管理的重要性不容忽视。对很多组织来说,适当的在云中加密数据,安全的创建并保留加密密钥,还有在理论上,防止任何云供应商的管理人员访问这些密钥等需求,在任何的云计算环境里,尤其是基础架构即服务(IaaS)领域方面,都是一些最抢手最重要的安全机制。理论上,所有的密钥都应该在服务实例化时产生,然后从云中移除并由用户管理。很不幸,大部分云环境并没有完全支持客户端的密钥管理,而云中服务器端的密钥管理也不允许用户完全拥有及控制,虽然这通常是一个很基本的遵守规范。

AWS KMS的使用

Amazon在2013年发布了他们的CloudHSM服务,目的是允许客户在虚拟私有云(VPC)环境中使用一个用于密钥管理的专属硬件存储装置,但这个服务并没有与所有的AWS服务完全整合,并且需要很大量的手动配置及操作才能正常运行。

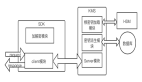

随着KMS的发布,Amazon很明显在加密密钥管理上下了重注。他们在CloudHSM服务上增加了更细致并强大的密钥创建,循环,及整合工具和功能,可用于现今使用的大部分AWS主要服务。当中的硬件模块符合业界标准所要求的,绝不将全部密钥存在硬盘或内存,以及任何一个客户HSM的访问需要多层的审查和批准。这允许顾客将密钥存在AWS云中,使得来自其他服务和系统的访问变得容易许多。

AWS的主要服务如S3、EBS和Redshift现在可以使用由AWS KMS控制的密钥来加密离线数据。顾客们可以在每个服务中使用主密钥,也就是当一个用户开始使用服务时生成的默认密钥,或者顾客们也可以按需使用AWS KMS来创建并管理新的密钥。用户也可以替每个Amazon里单独的服务,应用种类或数据分类层分别定义密钥。

KMS好处

要开始使用AWS KMS时,管理员要先访问Amazon AWS控制台里,“IAM”服务类别下的“加密密钥”部分。新的密钥管理配置文件及政策也可以在此处定义,这也同Amazon的IAM规则的标准模型相符合,并与所有标准AWS应用程序界面(API)整合。事实上,这是KMS所带来的其中一个最立竿见影的优点之一,同所有AWS服务API的完全集成。此外,还提供新的密钥管理API,可以很容易的为开发人员和运营团队在密钥管理和密钥访问,使用和生命周期管理的整合上提供更实用的体验。

另一个能够让团队们觉得欣赏的KMS安全要素是,在所有有关于AWS CloudTrail里服务的活动都有完全的记录。安全团队可以分析KMS记录来找出特定的密钥在何时及如何被使用,以及哪些服务和用户访问并使用了这些密钥。

以每月每个密钥版本1美金的价格,这个新服务很可能是现今云计算中最能承受的密钥管理产品。API请求也只需要每10000次请求3美分的价格。

结论

KMS很可能会成为现有AWS顾客觉得马上可用的一个服务,而安全团队也会看到使用KMS带来的立竿见影的好处,因为所有的AWS服务都支持它。这个服务没有明显的缺点,现有的客户在密钥及加强安全过程方面获得更多的控制权,而潜在的云服务客户也许将能够实施之前因为加密和密钥管理需求而不得不放弃的云项目。