趋势科技最新研究发现,Nuclear 漏洞利用(Exp)工具包的最新版本已加入了三月刚刚修复的Flash Player漏洞(CVE-2015-0336)。

本次Flash严重漏洞仅仅是作为Adobe三月例行更新中被修复了,Adobe将其软件版本更新至17.0.0.134。但是我们的反馈显示很多用户仍在使用之前的版本(16.0.0.305)。

攻击过程

漏洞利用程序(SWF_EXPLOIT.OJF)包括一个IE修复工具网站和各种日本色情网站(= =)。一旦中招,用户会被定向到一个着陆页:

hxxp://_ibalinkmedia[.]com/S0ldSAZRTlpQVV8MXFhfUVcMUx1RW14.html

而这个页面会立即加载漏洞利用程序(EXP):

hxxp://_ibalinkmedia[.]com/V0tCSEofXU8HAE9UCgBOXVEEXlpcX14AVlpTGlAKX08ABgNLBwAcAABLAQJOBQdXBAQDBgNWA09UWAE.

Nuclear漏洞利用工具包

漏洞利用工具包(EXP)一直是传播犯罪软件的重要工具。俗话说知己知彼百战百胜,作为安全研究者,我们必须要完全的了解和分析他们。了解更多漏洞利用工具包

趋势安全团队认为,Flash Player现在更频繁地被漏洞利用工具包盯上并收纳。

我们之所以认为这是来自Nuclear Exp是因为:首先,前面列出的这些URL的样式与之前的Nuclear攻击中的一致。其次着陆页的内容与之前的Nuclear攻击也是一致的。

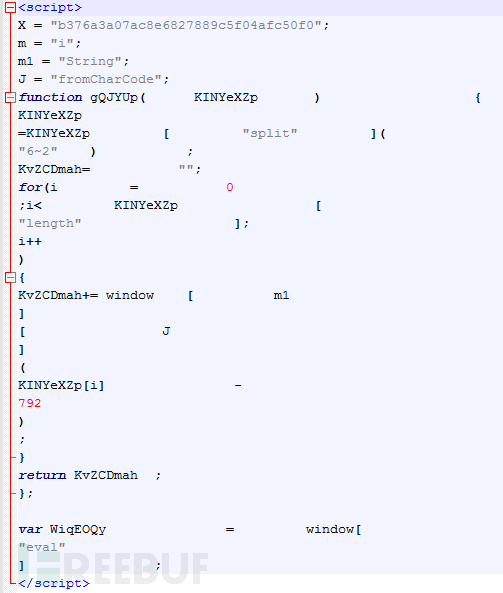

着陆页的HTML代码

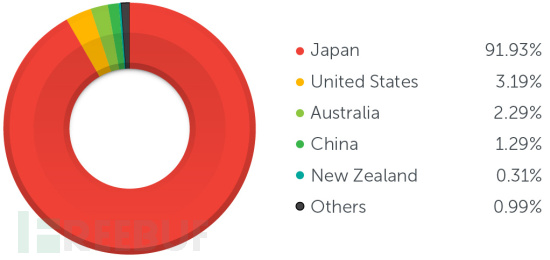

受害者国家分布

调查结果显示,全球有超过8,700用户访问过上面的网址。其中超过90%的受害者来自日本。

受害者的国家分布

这次的恶意Adobe Flash exp的SHA1:

d2bbb2b0075e81bfd0377b6cf3805f32b61a922e

安全建议

FreeBuf建议用户立即更新到Flash Player最新版本。