网络战争、网络武器这些名词曾经只是安全业内人士的理论概念,社会公众对此一无所知。今天,人们已经认识到有些网络攻击是为了窃取其它国家的信息。然而,还有很多人的思想认识还停留在“编写恶意程序的只有两种人,一种是罪犯,另外一种则是为了赚钱。”

出于这类认知,安全公司的主要工作集中在了消费者以及大小企业上面。大家都认为政府能解决好自己的数据安全问题。2010年开始,一些新兴的安全企业为了扩大知名度,发布了许多进行APT攻击的相关数据,人们才看到网络空间正在实际进行中的事情。

国家支持的恶意软件历史可以上溯到2001年,在一系列耸人听闻的恶意软件中,以震网和火焰最为出名。今天,人们对这些恶意软件的认识已经大大加深。每个人都理所应当地认为各个国家都拥有国家级网络武器,它们正在变得更加高端复杂,从监听侦查行为向破坏行为发展。像卡巴斯基和赛门铁克这样的大型安全公司花费了大量的精力来探测国家级恶意软件,因为这能够显示它们处理复杂威胁的能力。

网络战争的手法会不会变得更加不择手段?历史案例显示这是很有可能的。接下来让我们一一介绍这些网络战争的历史面目。

下方的年份代表攻击被发现的时间,而并非其开始启动的时间。

1. 震网蠕虫(Stuxnet)2010

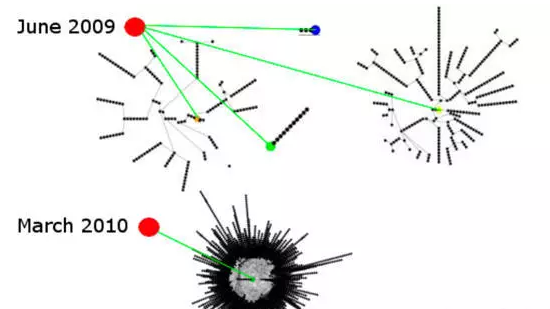

作为第一个被完整记录下来的网络武器,它仍然是有史以来最出名的网络武器。Stuxnet在2010年被初次发现时,对安全行业产生了极大震动。该病毒的功能有些类似蠕虫病毒,比如感染USB存储器;它针对工业上使用的数据采集与监视控制系统(SCADA),利用了四个零日漏洞。等到攻击过后,人们发现,大多数感染看上去都发生在伊朗。虽然普遍认为是美国制造了这次事件,但目前还没有明确的证据表明是美国做的。

攻击来源:美国和以色列。

2. 火焰(Flame)2012年

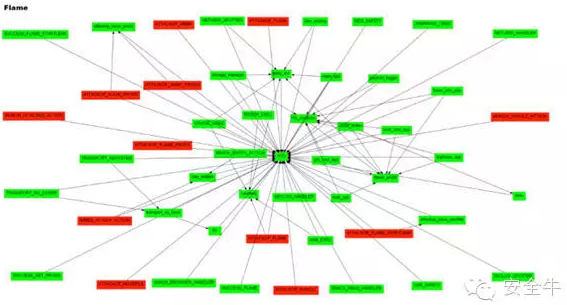

Flame(又名Skywiper)由几个安全公司联合发现,它表明,Stuxnet并不是偶然出现的。和Stuxnet类似,Flame的目标也是配备着特定设备的伊朗和一些中东国家,并显然是一起能够调动丰富资源力量的国家行为。以恶意软件的平均标准来看,Flame的体积非常庞大,但它不止很复杂,而且极端卑鄙,包括它伪造微软证书和附带的Rootkit功能。

制造者:美国和以色列。

3. 红色十月(Red October)2012年

Red October看上去是俄罗斯联邦以及其它东欧国家战略的一部分,它表明了,国家级恶意软件的始作俑者不一定都是美国。Red October的目标高度确定,而且并不像Flame那样复杂,但是仍然能起到很好的监视侦查民主鼓吹者以及科学家的作用。它首次被卡巴斯基实验室曝光,由此有一些推测说它有可能并非是俄罗斯人所制造的。

攻击来源:俄罗斯、以色列。

4. 沙蒙病毒(Shamoon)2012年

迄今为止,研究者们所知的网络武器都属于低调的隐蔽计划。Shamoon(又名Disattack)不属于这类,它在2012年8月被放出,目标是对沙特的原油产业造成毁灭性打击,根据报道,沙特石油公司Saudi Aramo的3万台电脑受害。一个自称为“正义利剑”的组织宣称为此次事件负责。这或许是第一个被公开的单纯用于破坏目的的网络武器。

攻击来源:伊朗。

5. 特拉(Turla)2014年

Turla(又名Uroburos、Snake)是一款APT间谍软件,其平台由一些极端复杂的组件构成,其中包括很多特殊技术,足以被看做是超级大国的手笔。它在无人发现的情况下运作了很久,间谍行为的目标都是西方国家。英国的BAE系统公司以及德国的G Data公司首次发现Turala,而卡巴斯基实验室延迟了数月才公布相关消息,这引发了一些猜测和争议。(回复“turla1”可看详细)

攻击来源:俄罗斯。

6. 黑暗酒店(Darkhotel)2014年

这一案例有些与众不同。Darkhotel的功能是在特定的公司首脑在全球各地的酒店辗转时,使用键盘记录器以及一些零日漏洞来盗取目标的信息,并进行跟踪。它被证明和最近发现的针对银行的恶意软件Carbanak有关,尽管并没有证据显示其是不是一次国家行为,但它从2006年之后就探测不到了,这有些值得怀疑。(回复“darkhotel1”可看详细)

攻击来源:任何国家。

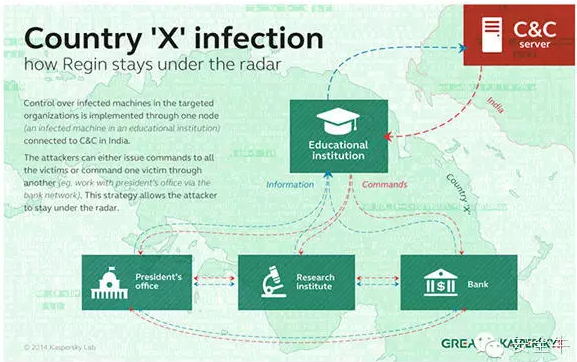

7. 雷因(Regin)2014年

该病毒从2008年开始就被黑客所用了。Regin是一个强力的网络攻击平台,由多个复杂模块构成。在2011年有一些它活动的迹象,但直到3年前它才被公众所知。根据斯诺登披露的文件显示,英国情报部门GCHQ对比利时电信运营商Belgacom的攻击就是利用Regin实现的。Regin也显示了一些当今网络攻击工具的特点:它的攻击目标不止包括英国和美国的敌人,更包括了其盟友。(回复“regin1”可看详细)

攻击来源:美国、英国。

8. 方程小组(Equation Group)2014年

这是最近发现的一个案例,某种意义上来说也是所有案例里规模最大的一个。Equation Group告诉我们,网络攻击工具的正在从一个个的分散元素组成能够长久存在的大平台。它有几个有趣的能力,包括使用很难理解的手段感染设备的固件。如果一个国家能钻过所有现存的安全防御,把自己植入在在芯片上,这个世界还有什么希望可言?(回复“方程小组1”可看详细)

攻击来源:美国。

9. 索尼影业(Sony Pictures)2014

没人知道这到底算不算一种国家级网络攻击,但既然美国政府已经公开谴责了朝鲜,我们理应把它放入这个列表里。就像很多外围证据显示的那样,如果真的是朝鲜干的,它将是历史上第一次国家对特定公司展开攻击,并不是为了窃取信息而是使得对方在商业上受损。有些人认为这是对整个美国的警告:我们能在经济上打击你。

攻击来源:朝鲜或其他国家。

10. 剁肉刀行动(Operation Cleaver)2014年

过去两年来,一个伊朗黑客团队入侵了16个国家的50多个机构的计算机和网络系统,包括航空公司、国防承包商、大学、军事设施、医院、机场、电信公司、政府机构,以及石油及天然气等能源企业。

这些攻击被统称为“剁肉刀”行动(Operation Cleaver),因为在该黑客组织使用的各种恶意软件中,都发现了这一字样的字符串。攻击者即使用公开的攻击工具,也使用自己特定开发的恶意程序。Cylance认为,该黑客团队至少有20名黑客和开发人员。他们代表伊朗的国家利益,总部设在德黑兰,团队成员则从本国的大学招募。(回复“剁肉刀1”可看详细)

攻击来源:伊朗

11. HAVEX 2014年

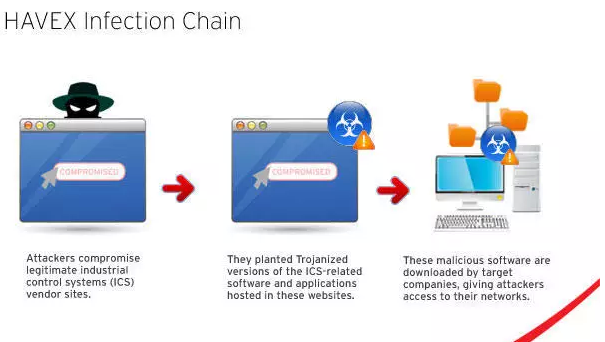

工控系统应急响应组(ICS-CERT)在去年通报了一种类似震网病毒的专门针对工控系统攻击的恶意代码。如同震网病毒一样,Havex也是被编写来感染SCADA和工控系统中使用的工业控制软件,这种木马可能有能力禁用水电大坝、使核电站过载,甚至可以做到按一下键盘就能关闭一个国家的电网。

ICS-CERT的安全通告称,当前至少已发现3个著名的工业控制系统提供商的Web网站已受到该恶意代码的感染。另外,火眼公司的研究人员也声称发现了一个Havex的新变种,可以搜集有关联网工控设备的信息。(回复“havex1”可看详细)

攻击来源:俄罗斯或其他国家

安全牛评:网络战其实早已开始,现在发现的案例大多已持续了很多年,更多的攻击尚未被曝光,网络战或说网络对抗已成为大国安全的必要组成部分。

原文地址:http://www.aqniu.com/news/6984.html